愿這頭雄獅能克服自身的缺點不斷成長,讓用戶在上網時不再畏懼潛在的威脅。

作為一款開源軟件,Brave一直以廣告攔截,防cookie追蹤、像素追蹤等安全特性著稱。產品安全一直被開發者視為重中之重,他們在Hackerone平臺就開設了bug有獎征集項目,鼓勵廣大的網絡安全人士參與到提高產品可靠性的活動中來。

本次漏洞正是由安全研究人員Aaditya Purani在Hackerone平臺上首先披露的。他發現攻擊者可以利用瀏覽器漏洞偽造網頁進行網址欺騙,一旦用戶點擊訪問就可能泄漏個人信息,攻擊者更可以在虛假頁面上實施掛馬和釣魚等行為。

簡而言之,受害者看到地址欄里還是熟悉的網址,但頁面內容卻是由黑客控制的。

“我們本以為地址欄已經是唯一信得過的安全提示了”,許多公司這樣感嘆道。

重現漏洞

下面是Purani 如何操作的:

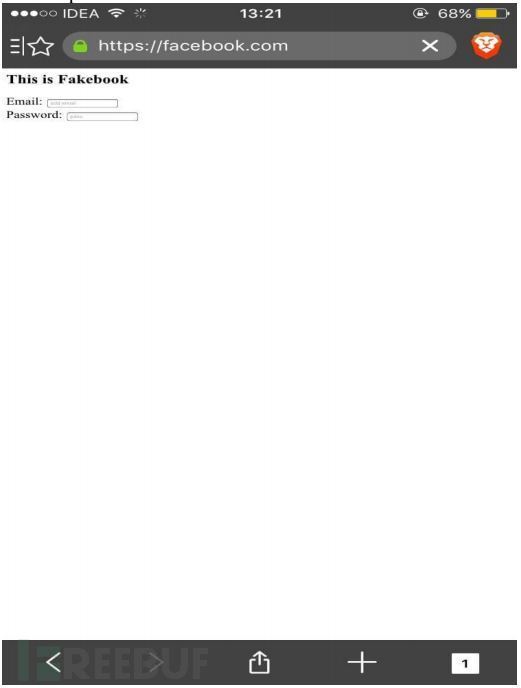

首先他寫了一個網址來偽造Brave瀏覽器地址欄(bravespoof.html)。為了模擬受害者環境,他還在這個網址里包含了一個要求用戶提供登錄名和密碼的表單。接下來的關鍵在于,他使用函數f()指向https://facebook.com,并且設定setInterval函數每10ms執行一次f()。

通常情況下,這種做法會使得用戶訪問該網址時,URL和頁面內容每隔10ms都會跳轉到https://facebook.com(當然也有時無論URL或頁面都沒有任何跳轉,但這兩種情況顯然都是安全的)。但是Purani發現,當使用Brave瀏覽器訪問上述地址時,事情卻沒有這么簡單。事實上,無論你通過Android還是IOS的Brave客戶端去訪問他構造好的網址,URL都會跳轉到https://facebook.com(你可以看到甚至還有綠鎖安全認證),但頁面卻還是Purani預先寫好的內容。

這就意味著,某個習慣通過地址欄來判斷安全性的用戶很可能不經意間就把帳號密碼泄漏給了虛假頁面之后的黑客。(當然了黑客需要把網頁做的更逼真一些:P)

其他瀏覽器反應如何?

在Purani對Chrome的測試中,瀏覽器并沒有更改URL到https://facebook.com,而是依舊停留在他偽造的網址上。Mozilla也給出了同樣反應。但最讓Purani滿意的還是UC Mini(安卓平臺)——無論網址還是頁面都直接跳轉到了https://facebook.com,將攻擊消弭于無形。當然了,Safari也沒有受此影響。

如果你對完整漏洞報告感興趣,戳這里

沒錯,在他的一系列測試中,只有Brave悲劇了。受此漏洞影響的版本如下:

IOS Version 1.2.16(16.09.30.10)

Android Version 1.9.56

如果看到這里的你正使用上述受到影響的版本…也不用擔心,因為這份漏洞報告是直到3個月后(的今天)才被公布出來的,而Brave安全團隊早已于發現一周內修復了這個問題,因此暫無負面影響。

當然,好處還是有的——Purani本人因此獲得了200$的獎金。在此之前Purani也曾向一眾企業和機構提交多起高危安全漏洞,如WordPress Mobile Detector插件漏洞等。白帽子和安全平臺的合作不僅協助了眾多中小企業改善企業的安全環境,也讓白帽子們收獲頗豐。

京公網安備 11010502049343號

京公網安備 11010502049343號