攻擊事件概述

根據安全研究專家的最新發現,網絡犯罪分子們目前正在利用一種經過特殊設計的URL鏈接來對Gmail用戶進行網絡釣魚攻擊。當用戶點擊了惡意鏈接之后,攻擊者會誘使他們輸入自己的Gmail郵箱憑證,然后獲取到目標用戶的郵箱密碼。需要注意的是,它與之前那些網絡釣魚攻擊不同,這是一種非常復雜的新型網絡釣魚攻擊,即使是一些專業的安全技術人員也有可能會被攻擊者欺騙。

攻擊技術分析

攻擊者會制作一個釣魚網頁,然后利用精心設計的URL地址來欺騙用戶訪問該頁面,然后輸入自己的賬戶憑證,這也是網絡釣魚攻擊者慣用的伎倆。可能很多人讀到這里,都會覺得釣魚攻擊離自己非常遙遠,甚至會認為自己永遠都不會遇到網絡釣魚。但是安全研究專家表示,他們所發現的這種新型網絡釣魚活動其攻擊效率非常高,而且很多懂技術的人也難以幸免。

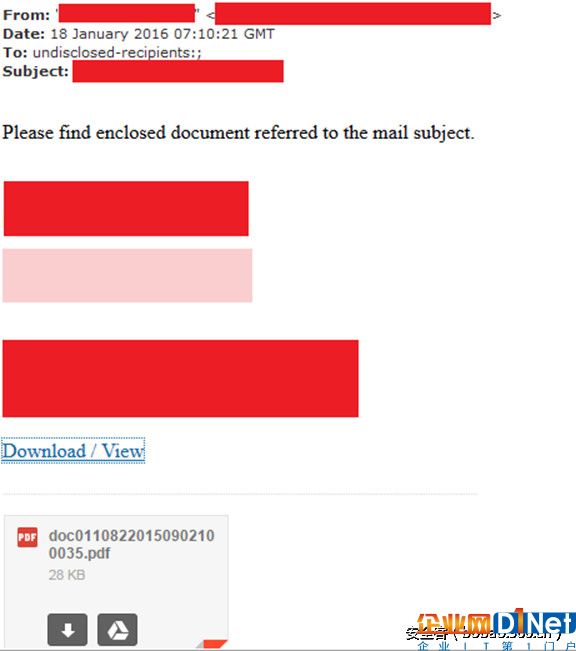

在這種攻擊場景中,惡意信息是從目標用戶通訊錄中某位聯系人的郵箱地址發送過來的,攻擊者會在惡意郵件中添加看起來像一個PDF文檔的圖標。當用戶打開了這封郵件之后,用戶可以直接在Gmail郵箱中點擊這個偽裝PDF文檔的圖片。當目標用戶點擊了郵件信息中的“attachment”(附件)圖標之后,用戶會被重定向至一個由攻擊者控制的Gmail郵箱釣魚頁面。

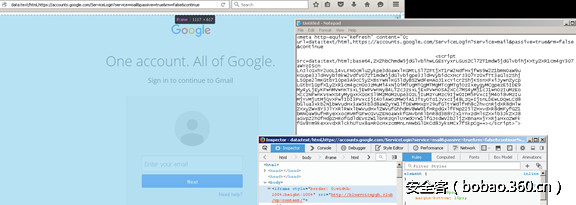

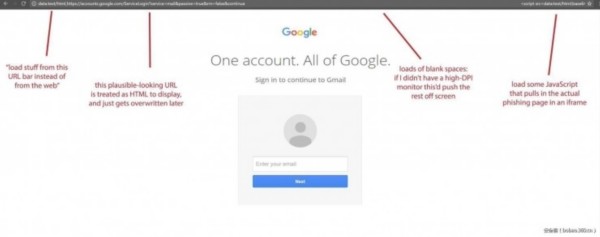

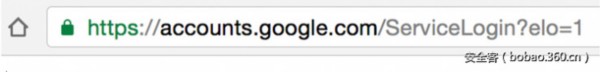

WordFence在其發布的研究報告中寫到:“當你點擊了這個“附件”之后,你會希望Gmail將郵件附件的內容以文件預覽的形式顯示給你。但事實并非如此,當你點擊之后,瀏覽器會在一個新標簽頁中打開一個Gmail郵箱釣魚頁面,并要求你再次進行Gmail郵箱登錄。一般來說,你會再檢查一次瀏覽器的地址欄,以確定地址中標有“accounts.google.com”等字樣。當你再一次完成了登錄操作之后,攻擊者也就成功地獲取到了你的賬號憑證。”

技術詳解

一切開始于一封看起來極其普通的電子郵件,唯一存在疑點的就是郵件中的那個附件文檔。由于我自己并不使用Gmail,所以我得用RoundCube郵箱客戶端來打開附件,但此時這個附件并不會正常工作。所以攻擊者的目標必須是Gmail郵箱的用戶,而且他必須將郵件制作成如下圖所示的樣子:

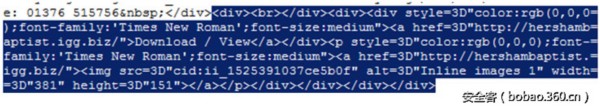

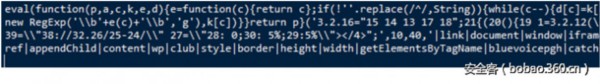

問題就在這了,郵件下方這個所謂的“附件”其實就是一張圖片。其相應的源碼如下:

嵌入其中的URL在經過兩次重定向之后才會到達目的地址,這種技術也是釣魚攻擊中常用的技術,因為在第一地址不可達的時候它會動態跳轉到后背地址。可怕的地方就在于,這個附件圖標所指向的URL地址從表面上看是一個合法地址:

此時,用戶的瀏覽器并不會顯示任何的證書警告。安全研究專家經過分析之后發現,上面這個URL地址看起來并沒有什么問題,但是它只是整個URL地址的一部分,它后面還跟有很多空格符,這樣就可以防止目標用戶看到地址中的可疑字符串以及一個經過代碼混淆的腳本,而這個腳本可以在目標用戶的瀏覽器中新建一個標簽頁,然后在新標簽中打開一個Gmail郵箱釣魚頁面。

攻擊者對他所使用的JavaScript腳本進行了簡單的混淆處理,但其實我們不需要對代碼進行反混淆也能夠知道這段代碼想要做什么。

最后,代碼會被解析為一個簡單的iframe,這部分代碼是直接從Google網站上復制過來的,但是攻擊者需要將用戶信息發送給遠程服務器中的1.php文件來進行處理,這也是釣魚攻擊中常見的文件名,因為他們通常都很懶。

演示視頻

需要注意的是,這種類型的攻擊并不是最近才出現的,早在去年的七月份就已經有不少的受害者報告過類似的攻擊事件了。

這種攻擊技術的一個主要特點就是,網絡犯罪分子在獲取到用戶的Gmail憑證之后,會立刻登錄該郵箱,然后再向該用戶的所有聯系人發送釣魚郵件。但是目前我們還不清楚攻擊者是否實現了整個攻擊過程的自動化。

安全專家Tom Scott在其Twitter上寫到:“這是我有生以來第一次如此地接近Gmail釣魚攻擊,要不是我的顯示器分辨率非常高而讓這個附件圖標失真了,否則我也不會發現任何的異常,估計我也就成為這種釣魚攻擊的受害者。”

雙因素身份驗證(2FA)是否有效?

與之前一樣,我們建議廣大用戶盡可能地開啟Gmail郵箱的雙因素身份驗證(2FA)功能,以此來避免自己成為這種新型網絡釣魚攻擊的受害者。但是,如果網絡犯罪分子能夠立刻訪問被入侵的郵箱賬號,那么他們同樣可以在釣魚頁面中顯示雙因素身份驗證碼。

一位安全研究人員在接受Hacker News的采訪時說到:“雙因素身份驗證機制可以增加這種釣魚攻擊的難度,但是網絡釣魚攻擊也在變得越來越高端了。犯罪分子可以捕獲你所輸入的雙因素身份驗證碼,然后立刻利用你的2FA驗證碼和郵箱憑證建立一個新的通信會話。因此,硬件2FA(類似U盾)也許是防止這種釣魚攻擊的唯一方法。”

實際上,Google早在2016年3月份就已經發現了這種新型的網絡釣魚攻擊。正因如此,Chrome安全團隊才會在瀏覽器地址欄中用“Not Secure”標簽來標識那些包含“data:”、“blob:”以及其他標簽的URL地址,因為釣魚攻擊者很有可能利用這些地址來進行黑客攻擊活動。

如何保護你自己

當你在登錄任何網絡服務的時候,一定要檢查瀏覽器地址欄是否有異常,然后驗證協議和主機名的合法性。當你用Chrome瀏覽器登錄Gmail郵箱的時候,地址欄所顯示的內容應該如下圖所示:

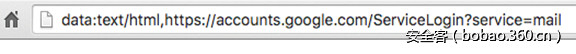

而網絡釣魚攻擊者會使用各種各樣的方法來顯示不安全頁面的協議,比如說在協議上用紅線劃過等等,如下圖所示:

在本文所描述的攻擊場景中,用戶根本就不會看到任何的紅色或者綠色標記。他們只會看到一行普通的文本地址,具體如下圖所示:

因此,這也就是為什么這種攻擊技術如此奏效的原因之一。此時,你要確保主機名“accounts.google.com”之前沒有其他一些不該出現的標簽,然后確保協議為HTTPS協議,并且前面要有一個綠色的logo鎖(不光要是綠色的,而且還要在地址的最左側)。如果你無法驗證協議和主機地址的合法性,那么你就應該停下手中的操作,然后好好想想你是怎么來到這個頁面的。

如果可以的話,開啟你每一個網絡服務的雙因素身份驗證功能。Gmail郵箱稱其為“兩步驗證”,你可以參考教程來開啟該功能。

如何了解自己的賬號是否被入侵了?

對于普通用戶來說,目前還沒有什么方法可以查看自己的賬號是否被入侵了,你唯一能做的就是立刻修改郵箱的密碼。一般來說,你應該每隔幾個月就修改一次密碼。

如果你使用的是Gmail的話,你可以查看郵箱的登錄操作記錄來確定除了你之外是否還有其他人登錄過你的郵箱。除此之外,你也可以訪問安全專家Troy Hunt所搭建的網站,這個網站在安全圈內非常有名,你只需要輸入自己的郵箱地址,然后點擊“查詢”按鈕,你可以在該網站的數據庫中查看自己的郵箱數據是否發生了泄漏。

京公網安備 11010502049343號

京公網安備 11010502049343號