去年12月,以德語用戶,尤其是人事部門工作人員為攻擊目標的勒索軟件RANSOM_GOLDENEYE.A被發現。Petya(RANSOM_PETYA)與Mischa(RANSOM_MISCHA)兩種勒索軟件的結合體GoldenEye取名于詹姆·斯邦德007系列的題目,且該勒索軟件的攻擊向量(attack vector)也如影片所述。

勒索軟件在進入瓶頸期的威脅環境中維持著它強大的生命力并且多樣地變換攻擊目標。GoldenEye通過模仿惡意軟件,反映了正在努力擴大攻擊范圍、影響力和收益的攻擊者的活動現況。

除GoldenEye以外,德國的垃圾郵件活動、Cerber (RANSOM_CERBER)、Petya(RANSOM_PETYA)和Locky (RANSOM_LOCKY)的檢測率在逐漸增高,雖然這些惡意軟件的“標題黨”為德語,但是其威脅程度與影響力對所有用戶都一樣高。

◆最近德國發生的勒索軟件事件

根據Smart Protection Network的消息,2016年1月至11月期間,勒索軟件檢測率最高的歐洲國家是德國、土耳其、意大利、西班牙與法國。

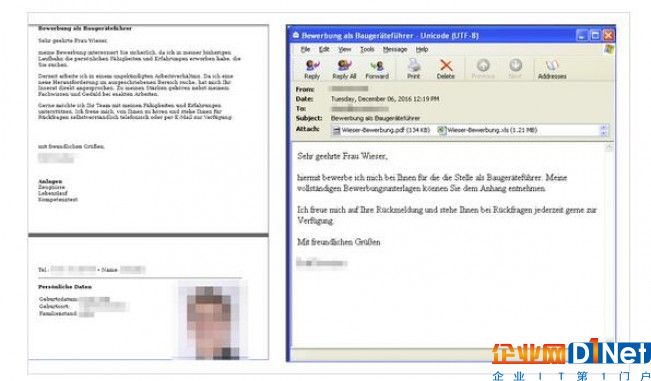

德國1/3的勒索軟件在惡意URL中發現,感染向量大部分(63%)是垃圾郵件。Locky相關的惡意URL在11月第二周發現700條以上,從11月最后一周至12月中旬被攔截和監視的URL達到400條。GoldenEye跟Petya、HDDCryptor一樣,也可以覆蓋系統的MBR(master boot record,主引導記錄)。該勒索軟件通過偽裝成就業應聘者信件的郵件進行傳播,以偽裝成簡歷的包含PDF文件和惡意宏(macro)的電子表格程序形態進行傳播。

[圖1 GoldenEye傳播的附有XLS文件的垃圾郵件(右)和偽造PDF(左)]

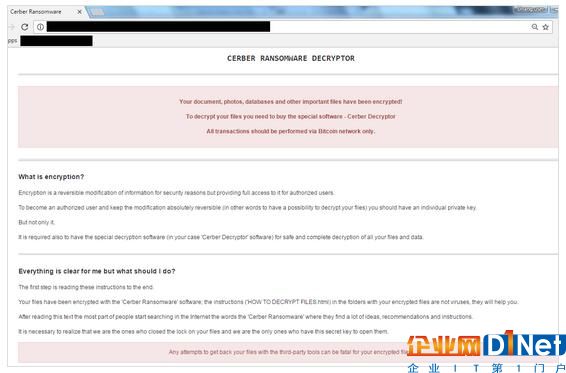

最近在德國發現了又一起向潛在被害者發動金錢劫持攻擊的惡意活動,攻擊者制作偽裝成科隆網絡調查隊發送的郵件,收件人以詐騙嫌疑被起訴,誘導收件人打開附件。這其實是誘導用戶下載模仿Cerber的勒索軟件(RANSOM_ HiddenTearCerber.A),其中包含有插入了惡意宏的Word文件的.ZIP文件(W2KM_CERBER.DLBZY)。該模仿勒索軟件向人們展示了變型的惡意軟件是如何模仿用戶界面,利用與CryptXXX、Locky、Cerber相同的惡意軟件家族的惡名與成功為跳板來提高攻擊者們的收益的。Cerber模仿惡意軟件基于開源勒索軟件Hidden Tear制作而成,為了避開檢測制作成三段。它將128個文件類型進行加密,查詢被感染系統的卷盤序列號(volume serial number)并在加密的文件中附上.cerber的擴展名。

[圖2 Hidden Tear Cerber的勒索Memo]

◆Sharik/Smoke Loader

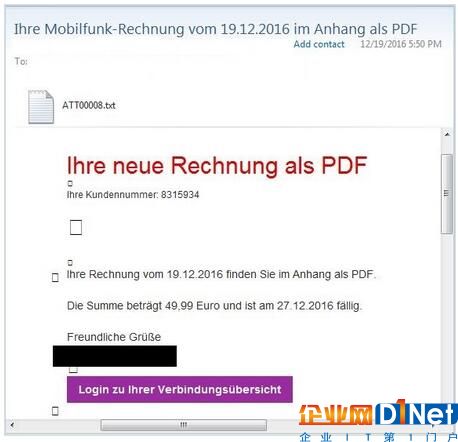

此外,偽裝成移動通信公司的惡意活動也被發現。包含有移動通信公司的URL的垃圾郵件中會附有手機通知書郵件。用戶打開該壓縮的PDF文件便會感染Sharik/Smoke Loader(TROJ_SHARIK.VDA)特洛伊木馬變種。

Sharik/Smoke Loader會插入到正常的程序中并在C&C服務器中傳送系統信息,通過遠程控制系統可以進行下載其他惡意軟件或者盜用系統的FTP、IM、郵件客戶端與瀏覽器資格證明等惡意活動。

[圖3 包含有Sharik/Smoke Loader的垃圾郵件]

◆形式老舊卻危害嚴重的Banking木馬

目前形式老舊的Banking木馬仍在活躍中,在德國,EMOTET (TSPY_EMOTET)、DRIDEX (TSPY_DRIDEX) 和 ZeuS/ZBOT (TSPY_ZBOT)的檢測率都在大幅上升。DRIDEX的活動依然默默無聞,但在12月中旬檢測到250余條活躍的URL,11月檢測到有100條以上的EMOTET URL。從2007年開始反復進化至今的Zeus/ZBOT目前也在使用大量活躍的URL,10月至12月中旬便檢測到205條URL并創造了最高紀錄。

ZeuS/ZBOT、EMOTET 和 DRIDEX雖然是老式惡意軟件,但目前依然被廣泛利用。運作方式與社交工程方面有若干差異,但仍主要都用于盜取數據(竊取登陸資格證明)。該惡意軟件背后的攻擊者們直接在受害者的銀行賬戶中轉移金錢或者將竊取的數據拿到地下市場販賣。

◆降低危險

用戶們可以通過備份數據或者停用不必要郵件中附件的宏等方式降低安全風險。需要格外注意訪問釣魚網站/網頁或者點擊可疑郵件中包含的鏈接。攻擊者們通過這些方式欺騙用戶讓用戶掉以輕心誘導其輸入個人信息。此外,操作系統、軟件和APP應用的持續更新也可以防止數據泄露和防止感染數據加密的惡意軟件。網銀資格證明也可以通過定期更新來緩解遠程劫持與盜竊的危險。

IT管理員需要掌握可疑APP、程序、網絡活動和系統性能低下等情況并及時發送紅色警告,企業內部也需要建立攔截出處不明的郵件等管理對策。

京公網安備 11010502049343號

京公網安備 11010502049343號