兩名研究人員開發(fā)了一個能夠進行自我復(fù)制的蘋果惡意固件,它可以感染蘋果計算機的外圍設(shè)備并傳播到新的計算機上。

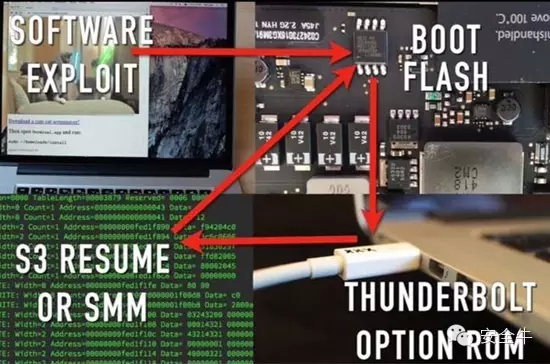

該惡意固件已經(jīng)是第二代版本,研究人員將其命名為雷擊2代。與今年早期的第一代相比,它的先進之處在于,無需攻擊者物理接觸計算機。兩位研究人員之一的哈得森表示,他的POC(概念驗證代碼)會在計算機啟動時故意發(fā)出嗓音,并顯示一個LOGO,此時真正的攻擊通過虛擬化或系統(tǒng)管理模式悄悄地進行。

雷擊2使用本地root權(quán)限,能夠上傳核心模塊從而訪問原始內(nèi)存并解鎖和重寫主板啟動閃存。“它還能夠搜索PCI總線,尋找可移除的Thunderbolt設(shè)備并把自身寫入Option ROM中。”

“當被感染的適配器插在一臺新的蘋果電腦上后,在系統(tǒng)啟動時,Option ROM就由EFI固件執(zhí)行……”

雷擊2一旦安裝到啟動閃存中便難于移除,因為它從一開始就控制著系統(tǒng),不管你是重裝系統(tǒng)還是換硬盤都無濟于事。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號