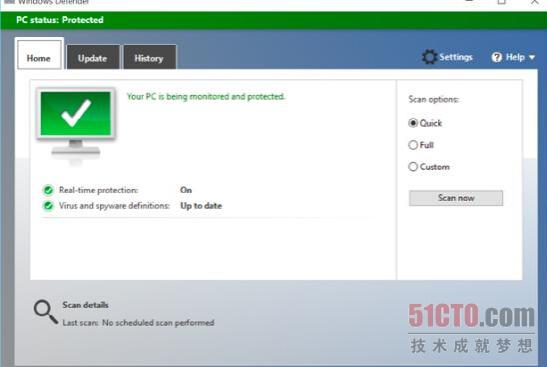

Windows Defender能夠提供基本的保護能力,但大家仍然需要下載其它第三方反惡意軟件包——無論免費還是付費方案——作為替代。

雖然開始菜單的回歸以及重新將注意力集中于桌面環境之上的設計思路都令Windows 10在企業客戶當中獲得贊譽,但安全水平的改進才是吸引他們實施升級的戰略性理由。不過需要強調的是,某些關鍵性功能可能要到今年秋季才會正式發布。

Windows 10企業版在其消費版本發布的一天之后即快速面世,其中自然也為企業客戶這一主要受眾提供了立等可取的多種實用性改進。不過在Windows 10企業版當中,各類極為重要的安全功能要么被包含在了未來的主要更新當中(大家可以將其理解為服務包,即我們所熟知的SP)——可能會在今年秋季正式發布,要么將依托于企業及在線站點與服務實現一系列實質性安全轉變——例如淘汰已然過時的密碼機制。換句話來說,隨著這些重要升級的推出,我們需要制定對應計劃才能最大程度發揮Windows 10的安全提升優勢。

不過就目前來講,IT管理人員還是可以享受到大量立即起效的安全改進效果,特別是在所管轄的用戶將Windows 10設備納入日常工作的情況之下。而且其中一部分只需要簡單的策略調整即可發揮作用。

舉例來講,大部分消費級PC設備需要利用訂購反惡意軟件來保障安全;而當訂購到期時——如果用戶沒有及時進行續費(微軟方面表示,約有10%的消費級PC設備會出現這種狀況),那么Windows Defender會在預設時間之后自動開啟。目前的預設時間為三天,因為殺毒軟件供應商不希望Windows Defender在產品過期后立即啟用,但這種機制的存在確實能夠在員工通過監管之外的家用系統接入業務環境時、幫助企業更好地實現安全保障。

同樣需要指出的是,Windows Defender現在還在Windows恢復環境中內置了一套離線版本,其作用是在我們對系統進行修復時繼續保護自身免受惡意軟件侵擾。

微軟公司的全新Edge瀏覽器從多個方面對安全性作出了改進,從在應用容器沙箱內運行到移除ActiveX控件、VCScript、工具欄以及Browser Helper Object等等。這雖然能夠讓瀏覽操作整體上變得更加安全,但同時也要求大家對業務應用作出一定調整(或者在多數情況下,對員工PC設備進行配置以繼續利用IE訪問對應站點)。而且盡管引入了大量現代Web標準并提升了瀏覽速度,Edge目前明顯仍處于發展階段,并預計將在今年晚些時候迎來一輪主要功能更新。

如果大家是從Windows 7或者其它早期版本直接升級至Windows 10,那么其中一些繼承自Windows 8的安全功能對您來說可能同樣是初次體驗。舉例來說,受信啟動惡意軟件保護會在啟動時首先加載殺毒軟件、而后再陸續載入其它軟件,允許我們選擇運行那些經數字化標為非惡意代碼的操作系統組件,同時能夠將經過驗證的系統安全啟動流程保存在受信平臺模塊(簡稱TPM)當中——這樣大家就能夠在允許設備接入關鍵性系統之前加以檢查,特別是在利用TPM作為虛擬智能卡的情況之下。

BitLocker全盤加密仍然只適用于Windows專業版與企業版,不過最為基礎的Windows 10家庭版系統也已經具備了Windows 8.1發布時所提供的設備加密選項(只要配備有合適的硬件)。

Windows 10當中的其它安全功能則更為基礎,但它們仍然要求各位用戶變更處理身份信息、驗證與訪問的方式,從而最大程度發揮其預設功能。

超越傳統密碼

生物識別技術對于PC設備而言早已算不上什么新生事物,但新型PC上的硬件使這項功能速度更快也更加靈活,而新的Windows Hello登錄功能也非常易于使用。新的指紋掃描器采用電容技術,與iPhone觸控屏幕一樣,因此用戶能夠直接將手指放上——而不必再像過去那樣在窄小的傳感器上反復滑動——即可讓系統同時完成指紋3D結構驗證與手指“活性”檢查。現在,英特爾公司已經在自家推出的主板產品當中引入了附加生物識別傳感器,相信未來它們將在更多設備之上為安全保障貢獻自己的一份力量。

Windows 10同時能夠與手掌靜脈打印、虹膜識別與3D人臉識別等技術方案順暢協作,利用目前眾多筆記本電腦上配備的英特爾RealSense攝像頭實現相關功能。這項功能同時能夠利用紅外線傳感裝置檢測用戶體溫,因此不會被照片或者面具等小伎倆所愚弄。

隨著生物識別技術對標準Windows用戶密碼的逐步取代,現在我們能夠更為有效地防止員工受到網絡釣魚活動的愚弄,同時避免了員工在云服務當中重復使用工作密碼所引發的用戶名及密碼內容泄露風險。但它并不足以應對日益增多的常見攻擊活動,因為目前攻擊者們已經能夠對單一PC設備上的惡意軟件進行控制,從而在用戶登錄Windows時收集其訪問令牌以及Kerberos證書。有了這些信息,攻擊者將得以訪問企業內部的電子郵件、共享文件、SharePoint站點、業務應用、企業數據庫以及其它數據存儲內容。

這些攻擊活動往往被稱為“hash回避”與“ticket回避”攻擊,具體取決于攻擊者所指向的證書類別,微軟公司的Chris Hallum解釋稱。“一旦攻擊者獲取到該令牌,也就相當于在企業環境內擁有了自己的身份;其實際效果跟獲取到員工的用戶名及密碼是一樣的。如果他們能夠得到管理員權限,則能夠運行工具以提取到令牌信息,而后游走于網絡當中并在無需輸入密碼的情況下隨意訪問任何服務器。”

在Windows 10企業版(以及Windows Server 2016)當中,登錄進程運行在微軟所謂虛擬安全模式之下——這是一套安全的虛擬化容器,其中不提供任何管理員權限且訪問活動嚴格受限,用戶只能夠獲取到通過登陸服務驗證時所提供的對應功能。訪問令牌與ticket皆被保存于此并以全面隨機化與受管形式以全長度散列形式存在,這就消除了暴力破解攻擊的可能性。“即使Windows內核被攻擊者突破,其也無法在容器之外訪問到令牌信息,”Hallum表示。“這樣,我們就能將最重要的Windows組件之一進行隔離。”

不過要利用這一Credential Guard機制保護企業證書,大家不僅需要將Windows企業版運行在具備硬件虛擬化與TPM技術的PC設備之上,同時還需要將域控制器遷移到Windows Server 2016當中。

取代密碼

大家還需要提前制定計劃以使用Windows Passport,也就是Windows 10當中剛剛出現的、兼容快速識別網絡(簡稱FIDO)技術的下一代證書。用戶可以利用這些分布式證書對現有公共密鑰基礎設施或者由Windows本身生成的密鑰對進行驗證,而且它們會以安全方式被存儲在TPM當中,并通過生物識別或者PIN(或者圖片密碼)進行解鎖。每一臺設備都能夠利用智能卡或者一次性密碼進行注冊,因此PC本身就成為驗證當中的輔助因素。當然,大家也可以利用藍牙裝置或者Wi-Fi聯網手機為用戶驗證多臺其它設備。

大家可以在管理政策當中設定PIN碼長度及復雜性(最多為20個字符,包括大寫與小寫字母、符號、空格以及數字),并為不同企業證書設置各自的獨立PIN碼。如此一來,我們就能夠在不影響其他用戶的前提下對這部分信息進行清除。

從長遠角度看,許多網站及在線服務也將采用FIDO兼容型證書,但我們可以先從將Passport引入自有業務線應用及服務作為初步嘗試。它能夠與各類經過良好設計的應用程序順暢協作,Hallum表示“每一款應用程序都應該能夠發揮這項優勢,除非大家不打算遵循最佳實踐,例如應用強迫用戶輸入自己的用戶名及密碼、而非使用Windows提供的密碼提示。”不過需要再次強調,大家需要具備Windows 2016以及Azure Active Directory——或者對自有Active Directory基礎設施進行某些更新——才能實現這項保護功能。

如果大家選擇使用Azure Active Directory,則可以利用它在Windows 10當中對內置移動設備管理(簡稱MDM)客戶端進行配置,從而在員工使用PC設備的同時為其提供域資源與各類云服務的單點登錄功能。微軟Intune是第一項能夠管理Windows 10設備的MDM服務,但微軟公司目前正積極推動其它MDM供應商對Windows 10的支持——這將允許大家以多種因素為基礎設置訪問控制政策,包括用戶從哪里進行登錄、其設備運行狀況是否良好及是否合規、應用程序的敏感性如何并對常見用戶角色及組設置進行訪問限制設定。

如果大家希望對設備上所能運行的應用或服務進行進一步控制,則需要使用配備有新型Device Guard選項的的PC產品;這要求其BIOS與UEFI由OEM廠商鎖定。在這種情況下,我們需要購買符合相關要求的硬件,但卻同時獲得了限定其能夠運行哪些軟件的能力。其中包括來自Windows Store的應用程序——無論是桌面還是通用型應用、來自特定軟件供應商的應用以及我們自己上傳至Windows Store的自主開發應用——當然,大家也可以與微軟對接以設置本地證書。只要這些簽名證書受到企業及軟件供應商的嚴格保護,那么整套體系就足以將惡意軟件徹底屏蔽在大家的關鍵性設備之外。

每個文件都擁有自己的容器環境

今年晚些時候,微軟公司還將為Windows 10帶來另一項關鍵性安全選項:企業數據保護(簡稱EDP)。這項功能將利用目前常見于智能手機之上的容器方案實現企業文件保護,利用管理政策將業務內容自動保存在加密位置,且無需以手動方式對每個文件進行加密。不過與大部分智能手機容器系統不同,在Windows 10中每個文件都擁有自己的一套容器環境,而Windows則扮演著訪問代理的角色。

“Windows 10能夠根據數據的具體來源對業務及個人數據加以區分,”Hallum指出。“大家能夠在網絡上設置位置,并將對應數據指定為業務類型;例如這一臺為業務郵件服務器、這些屬于業務文件服務器,一切都利用DNS地址提供的IP地址范圍實現。當接收到來自這些位置的內容時,網絡就會識別出它的來源,我們就能夠提前從文件層級出發對其進行加密。”對于由設備生成的文件,大家可以利用管理政策指定哪些應用屬于個人而哪些屬于業務類別,并自動對來自業務應用的文件進行加密。

這將是一套跨平臺解決方案,因此文件也可以在OS X、iOS以及Android系統平臺上打開。Office文件的使用也很簡單,我們可以利用Office 2016版本進行打開——其中包括Windows 10所提供的免費Office Mobile應用,不過大家需要訂購商業服務以實現商務用途。目前只有Mac版本的Office 2016提供預覽版本,因此Windows 10容器方案很可能會隨著Windows版本Office 2016的推出而一并面世。微軟Intune是目前惟一一項能夠管理Office應用程序的MDM服務,但大家也可以利用各類MDM服務或者System Center配置管理器進行密鑰與管理政策配置,從而實現企業數據保護容器的管理。

隨著更多后續安全技術在Windows 10中的出現,我們需要制定一系列政策及投入以發揮其最大價值。不過Windows 10與Windows Server 2016所提供的安全保障水平確實能夠有效保護證書、應用程序文件,而這一切都是在以往Windows生態系統當中未曾出現過的。

原文標題:How to get the most out of Windows 10 enterprise security features

京公網安備 11010502049343號

京公網安備 11010502049343號