無文件攻擊并非沒有文件

以無文件攻擊中最常見的一類(無文件挖礦攻擊)舉例:如果用戶在點開文檔之后,電腦瞬間被卡,反應速度緩慢,不能工作。關機重啟之后,電腦卻照樣沒反應,散熱風扇山響,CPU資源占用了100%……殺毒軟件查不到任何異常……一旦出現以上情況,用戶電腦十有八九是遭到無文件挖礦攻擊。

無文件挖礦攻擊并非沒有文件基礎,只是因為在此類攻擊中,系統變得相對干凈,傳統的防毒產品識別不出,更談不上及時通知技術人員進行防御了,這就造成了這種攻擊好像沒有文件基礎的假象。這種無文件惡意攻擊主要是靠網絡的方法,在內存里存上一串惡意代碼,沒有落地文件,這樣一來,殺毒軟件就很難發現其蹤跡了。

對付無文件攻擊,傳統安全手段失靈

任何惡意代碼,只要重啟電腦,內存就清除。可是重啟對無文件攻擊沒有作用。無文件攻擊通常采用powershell.exe,cscript.exe,cmd.exe和mshta.exe運行遠程腳本,該腳本不落地到本機內,同時將該任務設置為計劃任務或者開機啟動,重啟無效。這些程序都是系統的合法程序,殺毒軟件自然無可奈何。無文件攻擊在成功潛入內存并安定下來后,便可以為所欲為,或進行挖礦、加密文件進行勒索、連接遠程C&C下載更多病毒文件等。一切操作都是披著合法外衣悄悄進行,不僅獲得了權限,是合法的,而且也不大,所以幾乎不會被殺毒軟件發現。

無文件攻擊的傳播迅猛

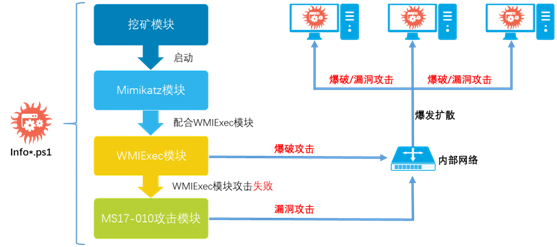

無文件攻擊的傳播極快。以今年4月,杰思安全的某重要用戶網內大面積爆發無文件挖礦攻擊為例。這次攻擊的所有模塊功能均加載到內存中執行,沒有本地落地文件,攻擊內置兩種橫向傳染機制,分別為Mimikatz+WMIExec自動化爆破和MS17-010“永恒之藍”漏洞攻擊,堪稱火力全開,極易在內網迅猛擴散。從下圖,我們可以感受無文件無文件攻擊是有多么兇猛。

攻擊順序如下:

1.首先,挖礦模塊啟動,持續進行挖礦。

2.其次,Minikatz模塊對目的主機進行SMB爆破,獲取NTLMv2數據。

3.然后,WMIExec使用NTLMv2繞過哈希認證,進行遠程執行操作,攻擊成功則執行shellcode使病原體再復制一份到目的主機并使之運行起來,流程結束。

對付無文件攻擊,主機防護是關鍵

截止4月25日,杰思獵鷹主機安全響應系統在該用戶已部署安全探針的1426臺主機上,共阻止端口掃描行為24813次,發現端口掃描攻擊源IP共36個;共阻止暴力破解行為2021585次,發現暴力破解源IP共28個。

不得不說,該用戶的內網主機經歷了一場有驚無險的圍攻,最終化險為夷,安然無恙。該用戶的員工在使用中并沒有太多異樣感覺,殊不知他們在正常工作的時候,杰思獵鷹主機安全響應系統一直在默默地保駕護航。

京公網安備 11010502049343號

京公網安備 11010502049343號