安全事件頻頻發生

目前,智能家居發展迅速,蘋果、亞馬遜等國際互聯網巨頭均推出了智能家居平臺,為傳統硬件廠商提供智能化解決方案,國內小米、百度等公司也積極推動智慧生活應用落地,推出小愛同學與小度音箱等產品。但其安全問題也日益突出,安全事件頻頻發生。

亞馬遜物聯網操作系統FreeRTOS被爆出存在13個安全漏洞,攻擊者可利用這些漏洞破壞設備,獲取敏感信息以及遠程運行代碼,甚至可獲得設備最高權限;思科研究人員發現三星智能家居平臺SmartThings Hub存在20多個漏洞,通過這些漏洞,攻擊者可執行任意代碼,進而可攻擊第三方智能家居設備;智能家居設備也存在一些漏洞,《智能門鎖網絡安全分析報告》指出,市面上一些智能門鎖存在安全問題,攻擊者無需密碼即可打開門鎖,可給用戶造成經濟甚至人身安全損失。此外,CNCERT統計,2017年CNVD共收錄了2440個有關聯網智能設備(此處指物聯網設備)的安全漏洞,同比增長高達118.4%。

隨著智能家居安全成為熱點研究方向,有業內人士將安全問題劃分為3個方面:平臺安全、設備安全和通信安全。目前平臺安全研究主要集中在身份認證與訪問控制方案設計,發現設備聯動與智能音箱等新場景的安全問題;設備安全研究主要集中在設備固件漏洞挖掘和設備側信道分析等方向;通信安全研究主要集中在協議漏洞挖掘和網絡流量分析等方向。

此外,在安全標準方面,筆者通過梳理國內外智能家居相關的標準,發現目前國內外關于智能家居的標準較少,且沒有形成一個完整的體系,相關部門應加大智能家居安全標準化工作。

4個層面皆存在安全風險

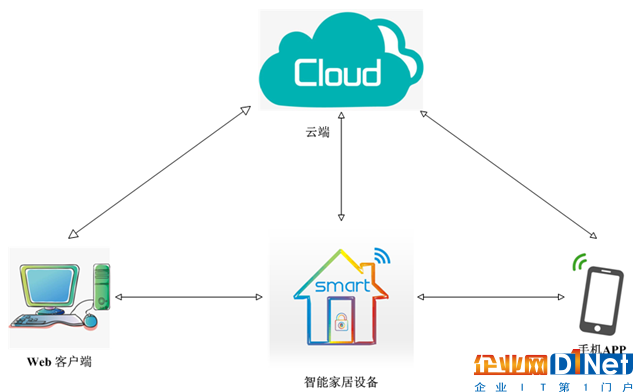

目前市面上流行的智能家居系統架構主要包括云端、設備終端以及手機終端,如圖所示。本文將從云端、設備終端、手機終端以及通信4個方面分析其存在的安全風險。

圖 智能家居系統網絡拓撲

當前,智能家居云端面臨的安全風險主要有以下幾點:一是身份認證與鑒別安全,身份認證主要用來驗證使用者身份,防范非法用戶對云端與設備的訪問;二是訪問控制安全,訪問控制技術的目的主要是阻止用戶(包括非法與合法用戶)對受保護的網絡資源進行非授權的訪問;三是Web安全,云端一般支持Web服務,可能會存在XSS、CSRF及SQL注入等常見的Web漏洞;四是數據安全,云端收集大量用戶數據,因此云端應加密存儲數據,防止數據泄露與被修改、刪除等;五是系統安全,當云端服務器或路由器等設備使用的系統、軟件存在高危漏洞時,攻擊者可通過這些漏洞進行攻擊。

筆者認為,智能家居設備終端也面臨身份認證與鑒別以及訪問控制兩大安全風險。為了便于遠程管理,智能攝像頭、智能網關等設備往往都支持Web服務,因此部分智能家居設備終端也面臨常見的Web漏洞威脅。此外,智能家居設備終端還存在以下安全風險。固件安全方面,因受資源環境限制,智能家居設備固件往往較簡單,攻擊者可下載固件進行反編譯,進而挖掘可能存在的漏洞。軟件安全方面,當設備系統軟件存在已知安全漏洞時,其受到攻擊的風險將大大增加,此外,設備廠商應提供可靠的軟件更新渠道,防止用戶因無法升級而受到已知漏洞攻擊。側信道安全方面,攻擊者可使用側信道攻擊竊取用戶家庭環境等敏感信息。芯片安全方面,隨著“英特爾芯片門事件”的爆發,芯片安全也亟需重視,當設備使用含有安全漏洞的芯片時,將毫無安全可言。端口與服務安全方面,攻擊者可對設備開放的端口和服務進行分析,尋找潛在的攻擊點。

智能家居手機終端安全風險主要指與智能家居相關的APP面臨的安全威脅。比如,APP源代碼安全方面,為快速上線搶占市場,大量手機APP客戶端并未對代碼進行混淆加固保護,因此,攻擊者可容易逆向掃描其源代碼,進而挖掘漏洞。APP更新安全方面,有些手機APP客戶端未提供更新包驗證機制,攻擊者可以將惡意程序植入APP更新包并誘導用戶安裝,進而控制智能家居設備。短信驗證碼安全方面,有些APP客戶端并未對驗證碼進行有效性驗證,攻擊者可利用短信驗證碼繞過漏洞任意修改其他用戶密碼。越權控制:越權控制漏洞屬于訪問與控制范疇,部分手機APP客戶端中部分功能存在越權漏洞,攻擊者可越權橫向控制其他用戶設備或縱向獲取云端或手機最高管理員權限。

而智能家居通信協議主要包括ZigBee、Bluetooth、MQTT、CoAP等。其主要面臨以下安全風險:一是協議加密,手機端與云端、云端與設備終端以及設備終端與云端之間數據若采取明文協議傳輸,將增大信息泄露的風險;二是協議破解,攻擊者可嘗試分析破解通信協議,進而解密加密數據或進行攻擊;三是重放攻擊,部分協議設計之初未考慮安全因素,可能導致重放攻擊;四是網絡流量分析,攻擊者可通過分析設備產生的網絡流量,得到用戶家庭環境或隱私等敏感信息。

智能家居安全防護建議

對于智能家居云端,筆者建議從以下幾方面進行防護:設計安全的身份訪問與鑒別機制;設計安全的訪問控制機制;采取設置防火墻等Web防護手段,保護Web安全,并定期進行已知漏洞掃描和滲透攻擊工作;對用戶密碼等敏感信息進行加密存儲,防止用戶隱私泄露,并做好備份與修復工作;安裝必要的殺毒軟件,及時關注系統與軟件升級公告并做好升級工作,定期進行已知漏洞掃描工作。

在智能家居設備終端方面,筆者建議從以下幾方面進行防護:設計安全的身份訪問鑒別機制;設計安全的訪問控制機制;對固件采取必要的加固與混淆處理,增加逆向破解的成本;做好軟件開發與測試工作,防止系統軟件出現已知漏洞,譬如采取SDL開發;及時關注固件與軟件更新公告,做好升級工作,減少被入侵風險;采取必要的手段抵御側信道攻擊;使用或研發安全芯片,防止出現類似Meltdown和Spectre等漏洞;根據實際情況,采用“最小權限原則”與“默認拒絕”策略,默認關閉不必要的服務與端口。

關于手機APP的防護,興許可以從以下幾方面著手:設計安全的身份訪問與鑒別機制;設計安全的訪問控制機制;增強身份驗證,明確用戶與權限之間的對應關系,采取“最小權限原則”與“默認拒絕”策略,防止出現越權漏洞,此外服務端需要做好驗證,防止出現短信驗證碼繞過問題;源代碼進行必要的加固、混淆處理,增加逆向破解的成本;手機安裝必要殺毒軟件,及時關注APP升級公告,做好升級工作,且必須在正規官方下載地址下載升級包。

此外,在通信協議方面,筆者認為可以從以下幾方面進行防護:加密傳輸數據,并使用安全強度較高的加密算法;使用成熟且安全強度較高的通信協議,防止協議被破解;加強認證過程,確保傳輸數據與用戶隱私內容等不被第三方越權獲取;采取添加隨機數、時間戳等方式防止重放攻擊。

京公網安備 11010502049343號

京公網安備 11010502049343號