在剛剛過(guò)去的2022年,由于“后疫情”時(shí)代企業(yè)與個(gè)人對(duì)互聯(lián)網(wǎng)技術(shù)的依賴增強(qiáng),以及持續(xù)的俄烏戰(zhàn)爭(zhēng)帶來(lái)的信息對(duì)抗,互聯(lián)網(wǎng)安全行業(yè)遭遇了前所未有的壓力與挑戰(zhàn)。Check Point Research (CPR) 于新年伊始發(fā)布了關(guān)于 2022 年網(wǎng)絡(luò)攻擊趨勢(shì)的最新數(shù)據(jù),并按全球攻擊量、行業(yè)和地理區(qū)域加以細(xì)分。通過(guò)該報(bào)告,互聯(lián)網(wǎng)安全從業(yè)人員可以一目了然的看出2022年不平凡之處,也可以此為據(jù),探討如何在2023年打造更加安全的互聯(lián)網(wǎng)使用環(huán)境。

與 2021 年相比,2022 年全球網(wǎng)絡(luò)攻擊增加 38%。這一增長(zhǎng)部分歸因于更小、更靈活的黑客和勒索軟件團(tuán)伙,他們利用居家辦公環(huán)境中所使用的協(xié)作工具發(fā)起攻擊,并將攻擊矛頭主要指向在疫情之后轉(zhuǎn)向線上教學(xué)的教育機(jī)構(gòu)。這一增長(zhǎng)還部分來(lái)自于黑客對(duì)醫(yī)療機(jī)構(gòu)的“興趣”,與所有其他行業(yè)相比,2022 年醫(yī)療機(jī)構(gòu)遭受的網(wǎng)絡(luò)攻擊增幅最大。CPR 警告稱,隨著人工智能技術(shù)的日漸成熟,例如 CHATGPT,2023 年網(wǎng)絡(luò)攻擊將愈演愈烈。

Check Point Research (CPR) 發(fā)布了關(guān)于去年網(wǎng)絡(luò)攻擊趨勢(shì)的最新數(shù)據(jù),并按全球攻擊量、行業(yè)、洲以及國(guó)家和地區(qū)加以細(xì)分。

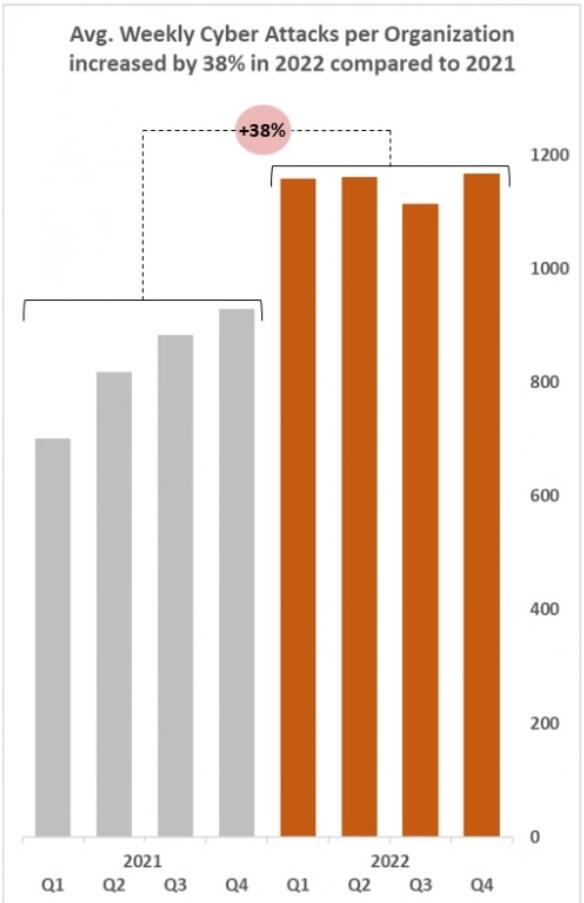

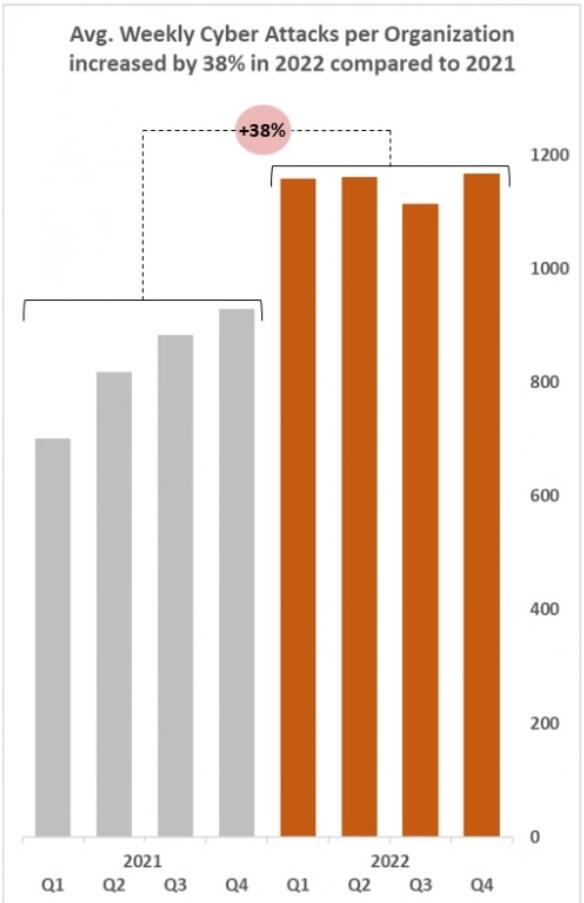

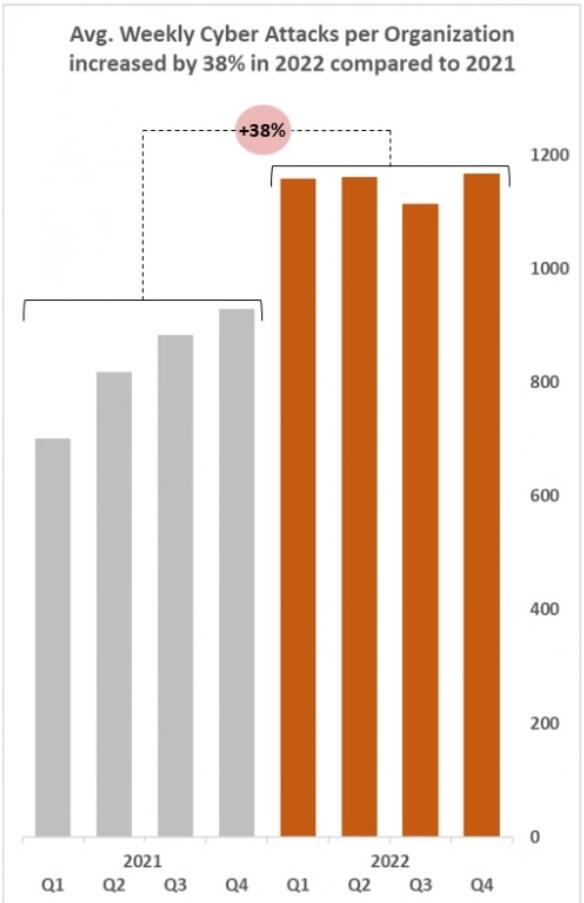

2022年企業(yè)與機(jī)構(gòu)每周平均受攻擊次數(shù)(對(duì)比2021年)

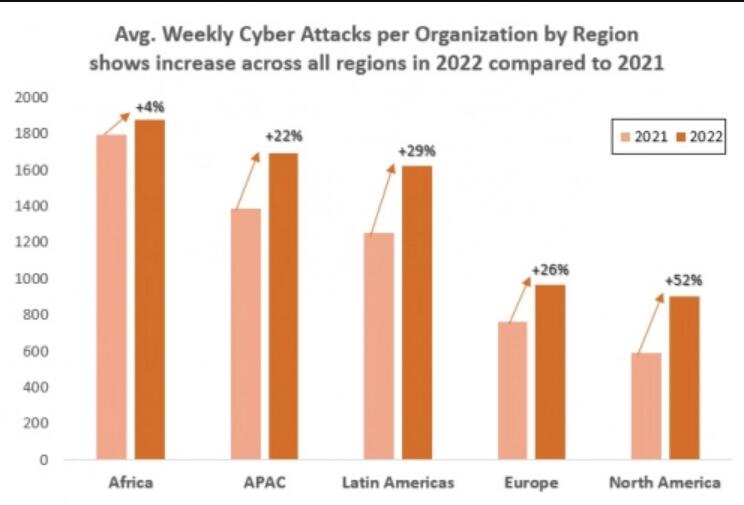

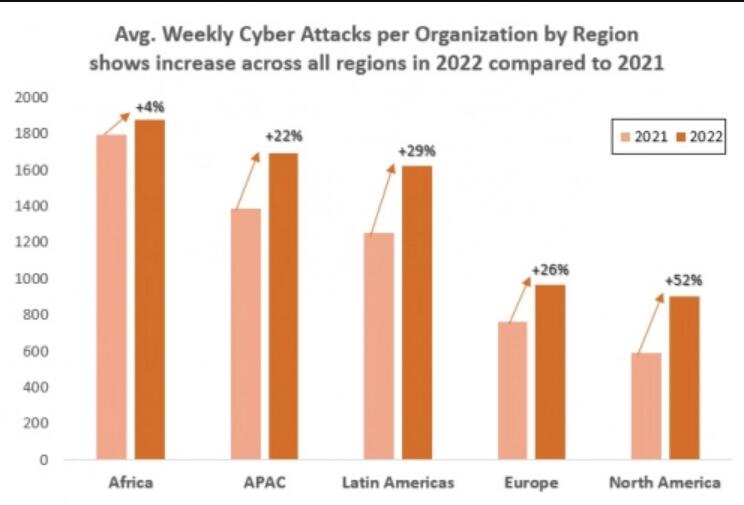

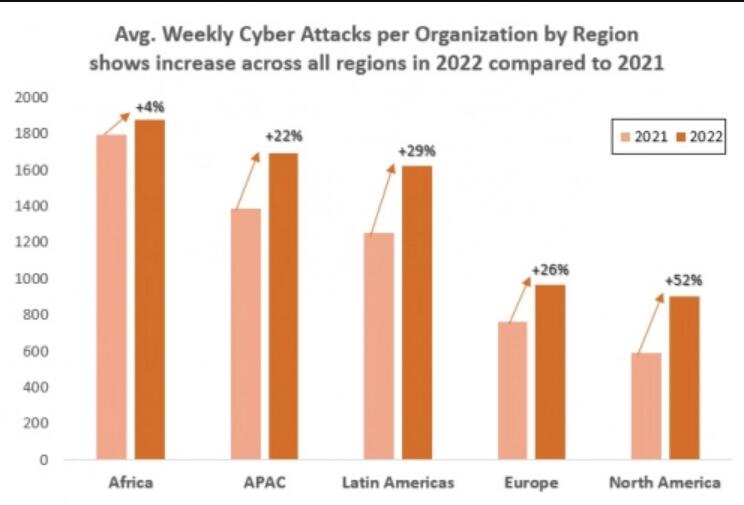

CPR報(bào)告數(shù)據(jù)顯示,在22年第四季度,全球網(wǎng)絡(luò)攻擊數(shù)量達(dá)到歷史新高,每個(gè)機(jī)構(gòu)平均每周遭受 1,168 次攻擊。2022 年遭受網(wǎng)絡(luò)攻擊最多的三個(gè)行業(yè)分別是教育/研究、政府和醫(yī)療。在地理分布上,非洲地區(qū)遭受的攻擊次數(shù)最多,每個(gè)機(jī)構(gòu)平均每周遭受 1,875 次攻擊,其次是亞太地區(qū),每個(gè)機(jī)構(gòu)平均每周遭受 1,691 次攻擊。與 2021 年相比,2022 年網(wǎng)絡(luò)攻擊增幅最大的三個(gè)地區(qū)分別是北美洲 (+52%)、拉丁美洲 (+29%) 和歐洲 (+26%)。

2022年各大洲機(jī)構(gòu)每周平均受攻擊次數(shù)(對(duì)比2021年)

Check Point 軟件技術(shù)公司數(shù)據(jù)事業(yè)部經(jīng)理 Omer Dembinsky表示:“全球網(wǎng)絡(luò)攻擊日益增加,與 2021 年相比,2022 年企業(yè)網(wǎng)絡(luò)平均每周遭遇的網(wǎng)絡(luò)攻擊數(shù)量增加 38%,多種網(wǎng)絡(luò)威脅趨勢(shì)同時(shí)出現(xiàn)。

首先,勒索軟件生態(tài)系統(tǒng)不斷演變,形成更小、更靈活的犯罪團(tuán)伙,以逃避執(zhí)法打擊。其次,黑客們擴(kuò)大了攻擊目標(biāo)范圍,利用網(wǎng)絡(luò)釣魚程序?qū)⒐裟繕?biāo)瞄準(zhǔn)了 Slack、Teams、OneDrive 和 Google Drive 等業(yè)務(wù)協(xié)作工具。鑒于大多數(shù)企業(yè)的員工繼續(xù)遠(yuǎn)程辦公或以混合模式辦公,這些業(yè)務(wù)協(xié)作工具上會(huì)產(chǎn)生和存儲(chǔ)大量敏感數(shù)據(jù)。 第三,在為應(yīng)對(duì)新冠疫情而迅速轉(zhuǎn)向數(shù)字化之后,學(xué)術(shù)機(jī)構(gòu)成為網(wǎng)絡(luò)犯罪分子的主要攻擊目標(biāo)之一。事實(shí)上,教育/研究行業(yè)是全球首要攻擊目標(biāo),與 2021 年相比,2022 年遭受的網(wǎng)絡(luò)攻擊數(shù)量增加 43%,每個(gè)機(jī)構(gòu)平均每周遭受 2,314 次攻擊。許多教育機(jī)構(gòu)對(duì)向線上教學(xué)的突然轉(zhuǎn)變準(zhǔn)備不足,這為黑客通過(guò)各種手段入侵其網(wǎng)絡(luò)創(chuàng)造了充足的機(jī)會(huì)。中小學(xué)和大學(xué)還面臨著加強(qiáng)兒童或青少年網(wǎng)絡(luò)安全教育的獨(dú)特挑戰(zhàn),他們中的許多人都使用自己的設(shè)備,在共享位置學(xué)習(xí),并經(jīng)常連接到公共 WiFi 而絲毫不考慮安全問(wèn)題。

2022年各行業(yè)每周平均受攻擊次數(shù)(對(duì)比2021年)

Omer Dembinsky同時(shí)指出:“在行業(yè)上以美國(guó)為例,2022 年美國(guó)醫(yī)療機(jī)構(gòu)平均每周遭受 1,410 次網(wǎng)絡(luò)攻擊,比 2021 年增長(zhǎng) 86%。在美國(guó),醫(yī)療行業(yè)遭受的網(wǎng)絡(luò)攻擊數(shù)量在所有行業(yè)中排名第二。

黑客之所以對(duì)醫(yī)院情有獨(dú)鐘,是因?yàn)樗麄兩钪t(yī)院缺乏網(wǎng)絡(luò)安全資源,而小型醫(yī)院更面臨資金和人員不足,根本無(wú)力應(yīng)對(duì)復(fù)雜的網(wǎng)絡(luò)攻擊。 醫(yī)療行業(yè)對(duì)黑客來(lái)說(shuō)就是一塊“肥肉”,他們旨在竊取醫(yī)療保險(xiǎn)信息、病歷號(hào),甚至是更加敏感的患者個(gè)人信息。勒索軟件團(tuán)伙會(huì)據(jù)此直接威脅醫(yī)院或病人,如不支付贖金就泄露其病歷。

不幸的是,Check Point預(yù)計(jì)2023年網(wǎng)絡(luò)攻擊活動(dòng)將有增無(wú)減。隨著 ChatGPT 等人工智能技術(shù)的普及,黑客將能夠以更快、更自動(dòng)化的速度生成惡意代碼和電子郵件。做好自我防護(hù)的關(guān)鍵在于將預(yù)防而非檢測(cè)放在第一位。機(jī)構(gòu)可采取一些最佳實(shí)踐和措施,以盡可能降低其風(fēng)險(xiǎn)暴露,例如開展網(wǎng)絡(luò)安全培訓(xùn),及時(shí)安裝補(bǔ)丁和實(shí)施反勒索軟件技術(shù)。”

Check Point安全專家表示,有利可圖仍將是黑客活動(dòng)的主要?jiǎng)訖C(jī)。因此,用戶應(yīng)該以更加主動(dòng)的姿態(tài)提升自身網(wǎng)絡(luò)環(huán)境的安全防衛(wèi)體系,當(dāng)黑客認(rèn)為攻擊成本大于“收益”時(shí),被攻擊的風(fēng)險(xiǎn)將會(huì)大幅降低。因此,企業(yè)應(yīng)首先加強(qiáng)網(wǎng)絡(luò)安全意識(shí)培訓(xùn),使員工知曉保護(hù)所在企業(yè)免遭勒索軟件侵害的重要性。此類培訓(xùn)應(yīng)重點(diǎn)提醒員在切勿打開陌生或不受信任的附件、避免將個(gè)人或敏感數(shù)據(jù)透露給不信任網(wǎng)站或app以及在下載前驗(yàn)證軟件的合法性。同時(shí),企業(yè)應(yīng)保持員工設(shè)備處于最新狀態(tài)并及時(shí)安裝安全補(bǔ)丁,尤其是關(guān)鍵補(bǔ)丁,這可幫助企業(yè)大幅降低遭受勒索軟件攻擊的可能性。更為重要的在于企業(yè)網(wǎng)絡(luò)安全“憂患意識(shí)” -- 預(yù)防優(yōu)于檢測(cè)。大多網(wǎng)絡(luò)安全廠商都認(rèn)為網(wǎng)絡(luò)攻擊在所難免,唯一解決之道就是進(jìn)行技術(shù)投資,以便在網(wǎng)絡(luò)遭入侵后能盡早檢出并減輕損失。然而事實(shí)并非如此。實(shí)際上,企業(yè)不僅可以攔截攻擊,還可以防御攻擊,包括零日攻擊和未知惡意軟件。一旦有了合適的技術(shù),企業(yè)用戶就可以在不中斷正常業(yè)務(wù)流程的情況下防范大多數(shù)攻擊,甚至是最復(fù)雜的攻擊。這不僅是Check Point不斷努力的方向,更是Check Point長(zhǎng)期深受用戶信賴的原因。

掃一掃

掃一掃

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)