自2020 年開始,新冠疫情的爆發導致各企業、機構大規模轉向了遠程和混合工作環境,這大大增加了其攻擊面和風險。同時,許多公司加速實施云計劃,以提供對數據和資源的訪問;企業復工后的BYOD 策略允許員工通過家庭和個人設備訪問公司資產;供應鏈合作伙伴現在也需要遠程訪問信息……這一系列變化無疑為不法分子提供了全方位的攻擊機會,這也是近年來網絡攻擊事件不斷增加的主要驅動因素之一。

到目前為止,各公司依靠虛擬專用網絡 (VPN) 和基于本地的安全方法來實現安全的遠程訪問。新冠以來,這些方法的局限性變得愈發明顯。首先VPN在部署上無法真正實現按需擴展,這使得在BYOD以及合作伙伴設備上進行安裝維護極難落實;同時,混合云環境中部署、使用VPN十分復雜,企業往往需要面對性能與靈活性下降的影響;最后VPN與本地安全方法大多缺乏面向DevOps和工程用戶的特權訪問管理(PAM)功能,使得它們的運維成本十分高昂。

因此,零信任網絡訪問 (ZTNA) 正成為標準化安全架構的關鍵要素。ZTNA 模型“從不信任并始終驗證”。實施時,ZTNA 能夠:

• 根據具體應用限制訪問;

• 隨時隨地對每個設備和用戶進行身份驗證;

• 深知當今復雜網絡態勢,不做任何假設。

Gartner® 將 ZTNA 定義為“可創建基于身份和基于上下文的邏輯訪問邊界的產品和服務。代理在驗證特定參與者的身份、上下文和策略遵從性后方可允許訪問,并能夠最大限度地減少在網絡中其他位置的橫向移動。”

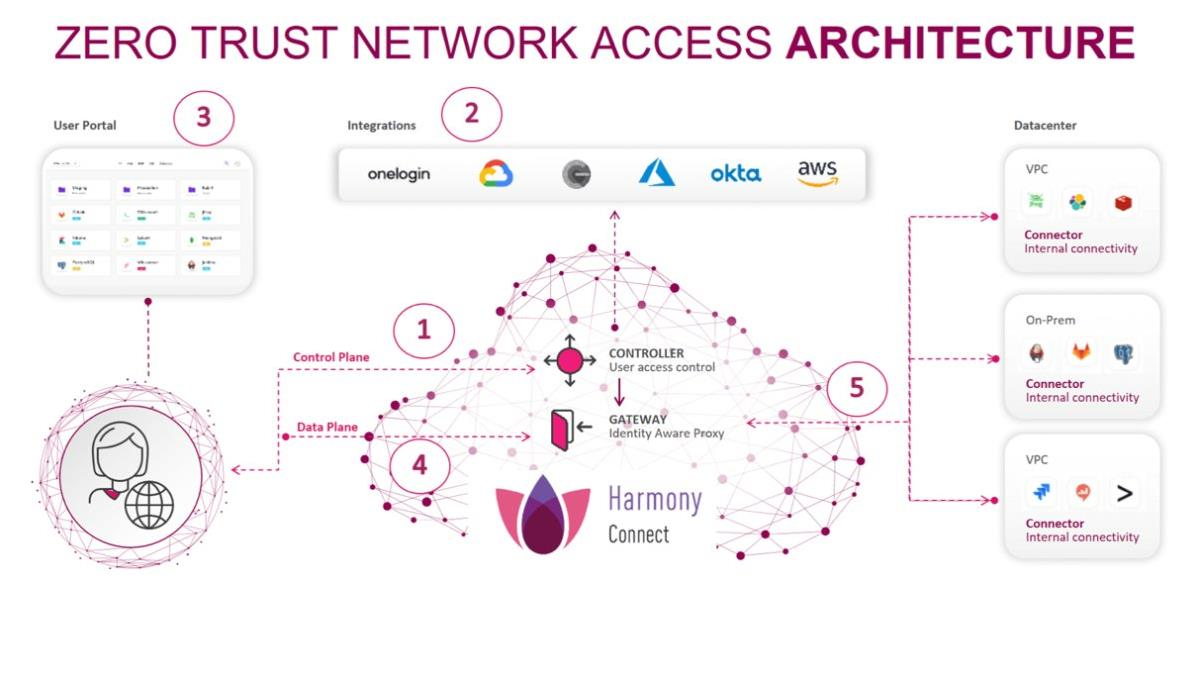

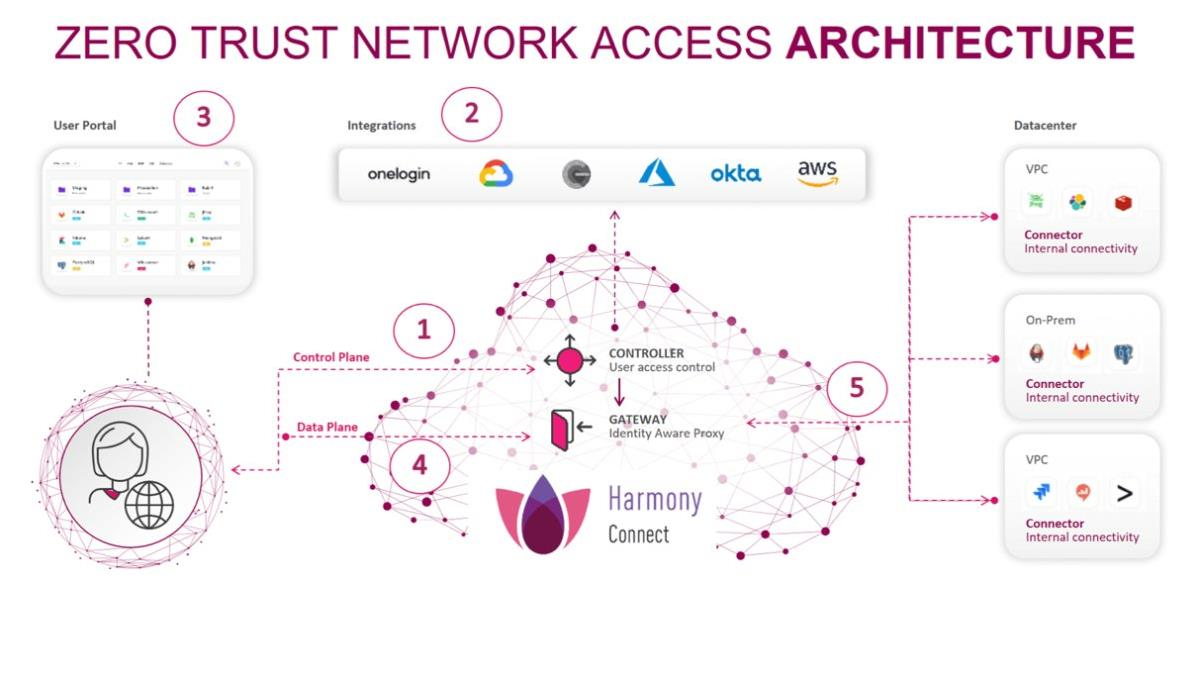

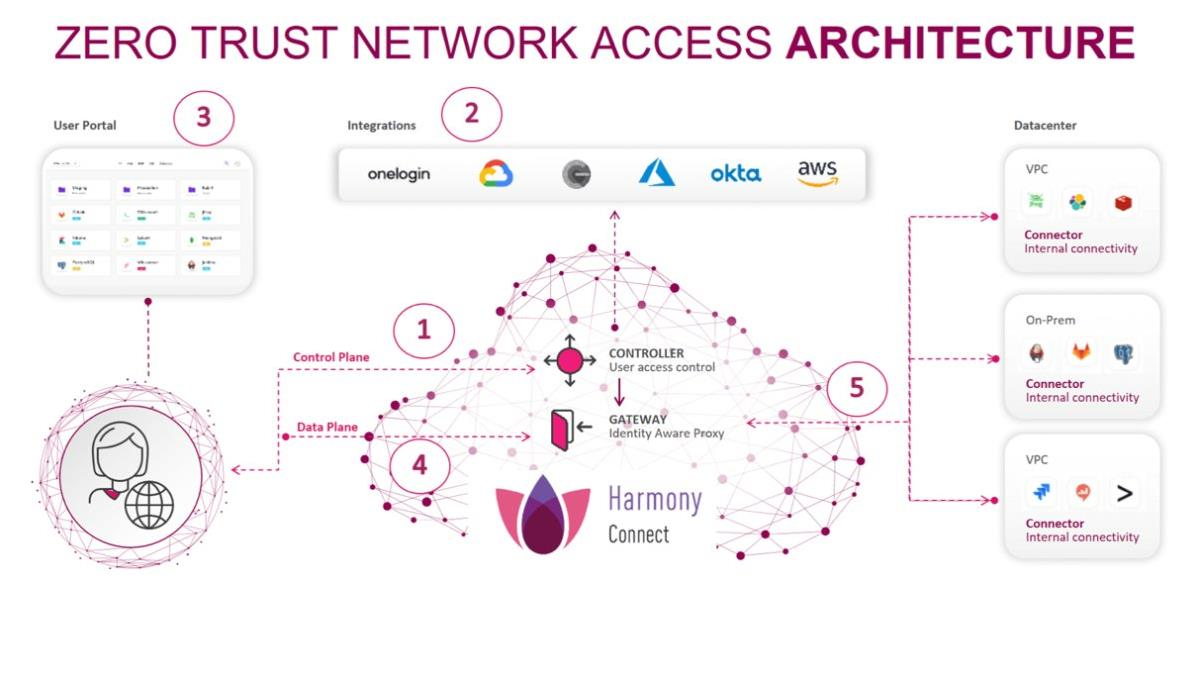

如下所示,Gartner 的定義將控制層與數據層分開。

ZTNA 不僅僅是 VPN 的替代方案,還能夠確保機構網絡內外部的所有用戶和設備在被允許或支持訪問應用和數據之前,均經過身份驗證和授權并通過安全配置和防護的持續驗證。

選擇最佳 ZTNA 解決方案

Check Point建議在為企業的環境評估 ZTNA 解決方案時,應考慮以下幾大要素。

確保支持所有用戶

解決方案必須確保員工、第三方合作伙伴、工程團隊和 DevOps 用戶能夠安全訪問并使用托管設備、BYOD 設備及移動設備。同時,該方案可以支持使用托管設備和無客戶端架構的員工安全訪問 Web 應用、數據庫、遠程桌面及安全 Shell (SSH) 服務器。對于需要訪問多云環境和單點登錄 (SSO) 至服務器、終端及數據庫等專有資源的團隊,務必考慮基本PAM 要求。

確保支持所有目標資源

確保 ZTNA 解決方案支持所有高優先級專有應用和資源,而不僅僅是 Web 應用。其中包括訪問 SSH 終端、SQL 數據庫、遠程桌面 (RDP) 及服務器。DevOps 和工程團隊需要零信任訪問基礎設施即服務 (IaaS) 產品、云生產環境、微服務及虛擬私有云。

確保操作簡便

該方案需支持企業在不增加人員成本的情況下,以最低限度的維護獲取最大安全能力。同時,該方案需具有統一控制臺的基于云的解決方案,不僅易于使用,而且還能夠提供所有 ZTNA 用例的可視性。

確保高性能和服務可用性

ZTNA 服務必須提供接近 99.999% 的正常運行時間和可滿足服務水平協議 (SLA) 的高性能。查看廠商的 SLA 標準,尋找在每個區域中支持冗余的全局接入點 (PoP) 網絡。

確保零信任安全穩健性

尋找將控制層和數據層分開的 ZTNA 解決方案,以真正實現對應用及其他資源的最低權限訪問。該解決方案應提供細粒度應用內控制,例如讀取、寫入、管理權限并支持在命令和查詢級別實施策略。它可通過訪問視頻會話記錄報告群組、用戶及應用使用情況,從而提供深度可視性。還需檢查其他集成式安全特性,例如沙盒、云 IPS 和 DLP。

面向未來的安全服務邊緣的一部分

考慮如何通過安全服務邊緣 (SSE) 將 ZTNA 解決方案擴展到其他應用,例如分支機構訪問、互聯網接入、專有應用。保護遠程 ZTNA 是構建更大的零信任安全架構的關鍵一環。

為何選擇 Check Point Harmony Connect 遠程訪問

Check Point Harmony Connect 遠程訪問可有效保護對位于數據中心、IaaS、公有云或私有云中的任何內部公司應用的訪問。易于使用,可在 10 分鐘內完成部署。

Harmony Connect 遠程訪問可通過以下兩種方式實施:• 無客戶端應用級訪問:通過細粒度應用內控制將直觀的 ZTNA 應用于 Web 應用、數據庫、遠程桌面及 SSH 服務器。由于無需代理,因此非常適合保護員工自有設備和第三方合作伙伴的遠程訪問。它還能夠為需要豐富的云原生自動化功能的工程和 DevOps 團隊提供安全訪問。

• 基于客戶端的網絡級訪問:該 VPN 即服務選項非常適合保護員工通過托管設備進行訪問。它添加了嵌入式云 DLP 和行業領先的 IPS,可保護應用免受最新漏洞(如 Log4J)的影響。

掃一掃

掃一掃

京公網安備 11010502049343號

京公網安備 11010502049343號