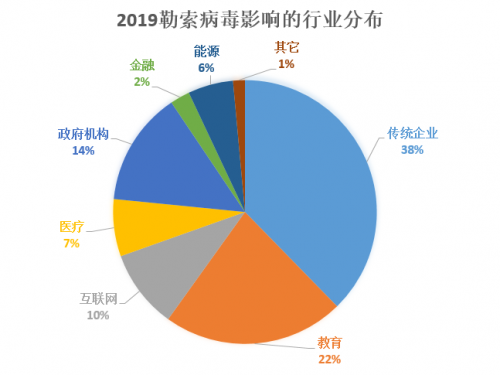

從遭受勒索病毒攻擊的國內地域分布來看,攻擊范圍波及全國,其中以廣東、北京、江蘇、上海等沿海地區及網絡資源較為豐富的地區最為突出。從行業來看,勒索病毒攻擊主要瞄準具有較高潛在數據價值的對象,傳統企業、教育行業、政府機構等遭受攻擊最多,其次為互聯網、醫療、金融、能源等行業,與往年分布趨同。

攻擊策略更精準,更多轉向企業

2019年,勒索病毒運營團隊采取更精準的攻擊策略,呈現出目標優質化、攻擊精準化、贖金定制化等新特點。

基于過去從企業中收獲的豐厚利益,勒索病毒攻擊將目標更多投向企業用戶。從騰訊安全威脅情報中心收集的數據可以看出,當前,老牌勒索家族的攻擊對象已由過去的廣撒網、無差別模式轉變為具有勒索潛力的企業,這一轉變也讓勒索攻擊的收益轉化更高效。如最為活躍的GlobeImposter家族和具有系列變種的Crysis家族就曾對國內外多家行業頭部企業發動勒索病毒攻擊,直接導致業務系統癱瘓。

同時,勒索病毒團伙還開始偏向贖金定制化,根據被加密數據的潛在價值進行定價(通常在5000-100000元人民幣)。這種手法大幅提高了黑客團隊單筆勒索收益,這也導致個別大型政企機構在遭受到針對性的加密攻擊后,被開出高達數百萬元的勒索金額。

從《報告》公布的2019勒索病毒攻擊趨勢來看,攻擊次數在1月達到頂峰。相較上半年,2019年下半年勒索病毒攻擊次數有所下降,但企業遭受的損失不降反增,這也從側面反映出黑客團隊精準攻擊策略帶來的收益轉化提升。

手段更多樣,威脅公開機密數據成新方式

《報告》顯示,2019年,利用加密數據勒索虛擬幣仍為當前勒索病毒攻擊的主要形式。通過群發勒索恐嚇郵件,命中收件人隱私信息后利用收件人恐慌心理實施欺詐勒索的方式也較為流行。

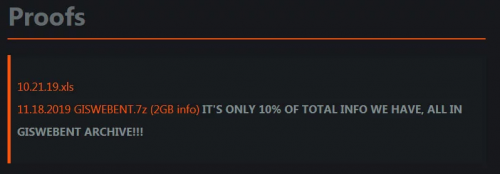

此外,面對加密數據勒索失敗轉而以泄漏數據再次脅迫企業繳納贖金成為勒索團伙新的盈利模式,如Maze病毒團伙在數據加密勒索企業失敗后,就曾公開放出了被攻擊企業2GB私密數據;還有一些勒索團伙甚至在黑客論壇發聲,稱如拒絕繳納贖金就會將企業商業信息出售給競爭對手,以此逼迫企業就范。

Maze病毒團伙在勒索失敗后,公開放出被攻擊企業2GB私密數據

為了迅速提升勒索規模進而直接有效增加勒索收益,利用僵尸網絡豐富的“肉雞”資源傳播勒索病毒成為攻擊新方式。2019年,除了弱口令爆破,通過垃圾郵件、系統高危漏洞、軟件供應鏈等傳播方式外,勒索病毒團隊勾結僵尸網絡發起攻擊的趨勢進一步提升。2019年,Nemty病毒就曾依靠Phorpiex僵尸網絡大面積投遞,導致在國慶期間Nemty勒索病毒一度高發,國內多家企業受到影響。

同時,隨著勒索病毒黑產參與者的持續上升,反復加密、文件名加密也越來越多地出現,個別系統同時被多個勒索病毒感染,導致受害者需繳納兩次贖金,而且由于解密測試過程無法單一驗證,很多時候即使繳納贖金,也難以恢復數據。此外,中國作為擁有8億多網民的應用大國成為勒索病毒攻擊的重要目標,為了提高勒索效率,一些勒索病毒運營甚至在勒索信、暗網服務頁面提供中文語言界面。

安全對抗加劇,防御比查殺更重要

騰訊安全專家指出,隨著與安全軟件對抗的加劇,勒索病毒也將不斷升級。未來,勒索病毒攻擊將呈現傳播場景多樣化、攻擊目標轉向企業、更新迭代加快、勒索贖金定制化、病毒開發門檻降低、勒索病毒產業化、病毒多平臺擴散等趨勢,面對這一趨勢,防御比查殺更為重要。因為一旦用戶感染勒索病毒,文件被病毒加密,即使支付贖金,被加密的文件也很難被恢復。

為此,騰訊安全專家提醒廣大企業用戶,做好企業員工安全培訓,日常管理中做到不打開標題吸引人的未知郵件、郵件附件及郵件中的附帶網址,及時備份重要文件,實時更新系統補丁及安全軟件病毒庫。同時,在各計算機終端設備部署企業版殺毒軟件,部署流量檢測、阻斷類設備及軟件,使用內網強制密碼安全策略避免使用簡單密碼,全面防御勒索病毒的傳播和入侵。騰訊安全產品服務體系覆蓋數據安全、網絡安全、身份安全、終端安全、應用安全、業務安全、安全管理、安全服務等八大領域,能夠為企業提供全棧式、全鏈路安全服務。其中,T-Sec終端安全管理系統將百億量級云查殺病毒庫、引擎庫以及騰訊TAV殺毒引擎、系統修復引擎應用到企業內部,可助力企業有效抵御各類病毒侵襲,目前已在政務、金融、醫療、泛互聯網等領域廣泛應用。

T-Sec終端安全管理系統成功攔截病毒威脅

對于個人用戶,專家建議啟用安全防護軟件。騰訊電腦管家可對各勒索病毒家族變種及時防御攔截。同時騰訊電腦管家「文檔守護者」功能集成多個主流勒索家族的解密方案,通過完善的數據備份防護方案,在2019年為數千萬用戶提供文檔保護恢復服務及解密服務,幫助其成功恢復被病毒加密的文件。

京公網安備 11010502049343號

京公網安備 11010502049343號