就在前幾日,筆者在朋友圈無意看到一個(gè)關(guān)于物聯(lián)網(wǎng)隱私的文章,內(nèi)容主要是針對(duì)智能音箱、掃地機(jī)器人攝像頭隱私問題的擔(dān)憂。根據(jù)相關(guān)資料以及韓國“N號(hào)房”事件的啟發(fā),順藤摸瓜,筆者在某社交平臺(tái)發(fā)現(xiàn)了包含攝像頭的智能硬件確實(shí)存在黑色產(chǎn)業(yè)。

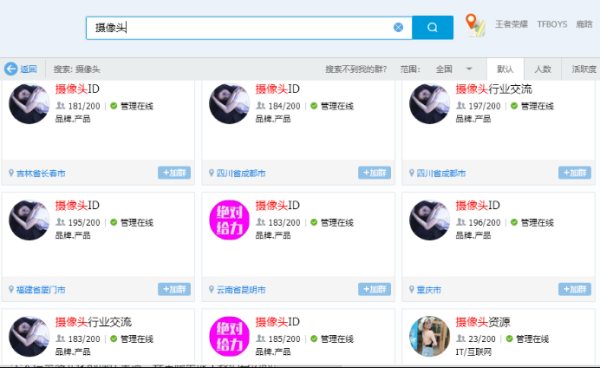

通過該社交平臺(tái)的群組功能,輸入關(guān)鍵詞“攝像頭”出來的大部分都是以下內(nèi)容,隨后,筆者加入其中一個(gè)群聊后,發(fā)現(xiàn)這個(gè)黑色產(chǎn)業(yè)非常“正規(guī)”。

截圖來源于該平臺(tái)

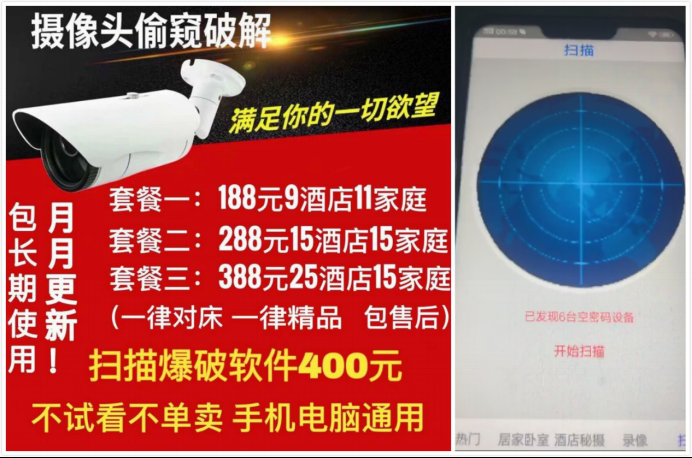

加入群聊后,便有群成員主動(dòng)上門來推廣“產(chǎn)品”,經(jīng)過了解,這個(gè)產(chǎn)業(yè)主要是先破解攝像頭廠商的云平臺(tái)軟件(在聊天過程中,該成員給筆者很明確說出了該平臺(tái)的名稱),進(jìn)而破解用戶的攝像頭ID,進(jìn)行“窺視”。

截圖來源于該平臺(tái)

根據(jù)聊天記錄,可以看出,這個(gè)產(chǎn)業(yè)已經(jīng)形成了一定的規(guī)模,不僅能夠出售已經(jīng)破解好的攝像頭畫面,還能夠?qū)崟r(shí)進(jìn)行攝像頭監(jiān)控,也就是安裝了攝像頭的家庭,日常活動(dòng)都在監(jiān)視者的眼皮底下,想想就背后發(fā)涼。

最讓人驚訝的是,他們還出售破解軟件套餐,意思就是按照他們的教程,利用手機(jī)就能掃描并破解你身邊安全性較低的帶攝像頭的設(shè)備。

截圖來源于該平臺(tái)

從數(shù)據(jù)庫入手,形成循環(huán)黑色產(chǎn)業(yè)鏈

那么,家用攝像頭是如何被破解的?經(jīng)過了解,破解攝像頭可以從兩個(gè)方面出發(fā),一方面是,某些攝像頭品牌使用弱口令注冊(cè)賬號(hào),有的甚至不用注冊(cè)就能連接攝像頭設(shè)備,可以輕易被破解;另一方面,黑客通過“拖庫”“撞庫”“洗庫”“社工庫”等技術(shù)完成了對(duì)攝像頭ID的破解,并形成完整的產(chǎn)業(yè)鏈。這里簡單介紹一下“拖庫”“撞庫”“洗庫”“社工庫”,這幾個(gè)詞兒本身是來源于數(shù)據(jù)庫領(lǐng)域,現(xiàn)在已經(jīng)被黑產(chǎn)化了。

- 拖庫:從數(shù)據(jù)庫中導(dǎo)出數(shù)據(jù),現(xiàn)在用來指網(wǎng)站遭到入侵后,黑客竊取數(shù)據(jù)庫的行為;

- 撞庫:使用大量的一個(gè)網(wǎng)站的賬號(hào)密碼,去另一個(gè)網(wǎng)站嘗試登陸。

- 洗庫:指黑客入侵網(wǎng)站在取得大量的用戶數(shù)據(jù)之后,通過一系列的技術(shù)手段和黑色產(chǎn)業(yè)鏈將有價(jià)值的用戶數(shù)據(jù)變現(xiàn)。

- 社工庫:黑客將獲取的各種數(shù)據(jù)庫關(guān)聯(lián)起來,對(duì)用戶進(jìn)行全方位畫像。

利用這些庫可以實(shí)現(xiàn)黑產(chǎn)產(chǎn)業(yè)循環(huán):黑客入侵A網(wǎng)站后對(duì)網(wǎng)站拖庫,拿到的數(shù)據(jù)可以存到自己的社工庫里,也可以直接洗庫變現(xiàn)。拿到的這部分?jǐn)?shù)據(jù)再去B網(wǎng)站嘗試登陸,而這就可以稱之為是撞庫。撞庫后的數(shù)據(jù)可以繼續(xù)存入社工庫,或是洗庫變現(xiàn),以此循環(huán)...

要知道撞庫的數(shù)據(jù)量是非常龐大的,所以這些數(shù)據(jù)的獲取渠道一般有黑市上購買、同行間的交換、網(wǎng)站被攻擊后的數(shù)據(jù)泄露等,這也很容易解釋上文所說的,為什么在搜索攝像頭關(guān)鍵詞后,會(huì)出現(xiàn)那么多不同地區(qū)的群組,他們手上的資源進(jìn)行互換后,數(shù)據(jù)量是相當(dāng)龐大的。

“遍地開花”的物聯(lián)網(wǎng)黑產(chǎn)

筆者就這一事件,與奇虎360戰(zhàn)略合作部的相關(guān)負(fù)責(zé)人進(jìn)行了交流。根據(jù)了解,目前整個(gè)物聯(lián)網(wǎng)的黑產(chǎn)除了攝像頭圖像竊取和在線售賣,還有智能音箱語音對(duì)用戶日常隱私信息的收集,僵尸網(wǎng)絡(luò)病毒以及利用iot設(shè)備挖礦,關(guān)于智能音箱收集用戶隱私,具體可查看《智能語音助手又出差錯(cuò),卻暴露了智能家居背后更大的問題》。

僵尸網(wǎng)絡(luò)病毒通過感染某一個(gè)物聯(lián)網(wǎng)設(shè)備,進(jìn)而通過改變其他物聯(lián)網(wǎng)設(shè)備物理環(huán)境影響正常工作,如今每天都有550萬新設(shè)備加入物聯(lián)網(wǎng),Gartner預(yù)測到2020年,全球物聯(lián)網(wǎng)設(shè)備數(shù)目達(dá)到208億。如果工廠物聯(lián)網(wǎng)設(shè)備感染僵尸病毒導(dǎo)致停工的話,損失將是慘重的,尤其是目前智能化程度較高的工廠。根據(jù)今年疫情期間,北京奔馳發(fā)布的通告來看,2月停工期間,其每天經(jīng)濟(jì)損失超過4億元,大眾在3月30日宣稱除了中國工廠復(fù)工了,全球其他國家的經(jīng)營活動(dòng)基本停止,每周停產(chǎn)所帶來的損失約22.6億元,一旦感染僵尸病毒,損失看的讓人肉疼。

雖然現(xiàn)在沒有很大規(guī)模的物聯(lián)網(wǎng)設(shè)備攻擊事件,但是近幾年已經(jīng)有不少工廠的網(wǎng)絡(luò)遭到病毒侵入,值得警惕。2019年3月,世界比較大的鋁制品生產(chǎn)商挪威海德魯公司(Norsk Hydro)遭遇勒索軟件公司,隨后該公司被迫關(guān)閉幾條自動(dòng)化生產(chǎn)線。2019年6月中旬,世界較大的飛機(jī)零件供應(yīng)商之一ASCO遭遇勒索病毒攻擊,由于被病毒攻擊導(dǎo)致的生產(chǎn)環(huán)境系統(tǒng)癱瘓,該公司將1400名工人中大約1000人帶薪休假,同時(shí)停止了四個(gè)國家的工廠生產(chǎn)。

你以為黑客們只是單純的想證明自己多牛x、找成就感嗎?不,黑客們有專門的盈利團(tuán)隊(duì)和產(chǎn)業(yè)鏈,去年,GandCrab勒索病毒運(yùn)營團(tuán)隊(duì)宣稱自己在一年半的時(shí)間里獲利20億美元。最有名的是,2017年,WanaCrypt0r2.0(以下簡稱Wcry2.0)勒索軟件在全球爆發(fā),經(jīng)擴(kuò)散到全球74個(gè)國家,包括美國、英國、中國、西班牙、俄羅斯等,被攻擊的對(duì)象包括政府、醫(yī)院、公安局以及各大高校等機(jī)構(gòu)和個(gè)人,黑客要求每個(gè)被攻擊者支付贖金后方能解密恢復(fù)文件,而此次勒索金額最高達(dá)5個(gè)比特幣,價(jià)值人民幣5萬多元。這種病毒黑產(chǎn)的變現(xiàn)模式也是花樣百出,包括倒賣信息、惡意安裝付費(fèi)軟件、盜取重要賬戶密碼、直接勒索。

其實(shí),病毒勒索這種手段在物聯(lián)網(wǎng)黑產(chǎn)里面已經(jīng)屬于比較老套的了。近幾年,加密貨幣的興起給黑客們帶來了另外一個(gè)“商機(jī)”--IoT設(shè)備挖礦。

最有名的挖礦僵尸網(wǎng)絡(luò)就是Mirai,Mirai去年秋天通過DDoS共計(jì)控制用戶的物聯(lián)網(wǎng)設(shè)備使得全球多個(gè)網(wǎng)站關(guān)閉。不過,它的最新版本中配備了比特幣挖礦功能,雖然大部分物聯(lián)網(wǎng)設(shè)備的算力并不強(qiáng)力,但是考慮到植入挖礦病毒成本幾乎為零,所以這份“活”潛在的長期受益是相當(dāng)巨大的,根據(jù)此前有研究顯示,在不到四天的時(shí)間里可以成功從15000個(gè)受感染的物聯(lián)網(wǎng)設(shè)備挖掘價(jià)值1000美元的門羅幣。

挖礦對(duì)于物聯(lián)網(wǎng)設(shè)備最主要的危害是造成設(shè)備處理器超負(fù)荷運(yùn)行,降低電池壽命,甚至燒壞。這樣的風(fēng)險(xiǎn)是相當(dāng)大的,由于設(shè)備損耗過快,長期處于不穩(wěn)定工作的狀態(tài),極大可能出現(xiàn)頻繁斷開的情況,那設(shè)備之間無法正常聯(lián)網(wǎng)工作,極大違背了物聯(lián)網(wǎng)萬物互聯(lián)的初衷,同時(shí)企業(yè)的服務(wù)體驗(yàn)也將大大降低。

國內(nèi)物聯(lián)網(wǎng)安全依舊處于初期階段

奇虎360相關(guān)負(fù)責(zé)人表示,物聯(lián)網(wǎng)安全可以從終端安全(終端設(shè)備的安全問題,包括設(shè)備的系統(tǒng)安全、數(shù)據(jù)安全)、網(wǎng)絡(luò)安全(包括網(wǎng)絡(luò)邊界的安全和傳輸?shù)陌踩?以及應(yīng)用安全(趨向云化服務(wù)平臺(tái)的云平臺(tái)安全和云應(yīng)用安全)進(jìn)行劃分。

一般情況下,物聯(lián)網(wǎng)的發(fā)展一般是從連接-應(yīng)用-安全,“國內(nèi)物聯(lián)網(wǎng)現(xiàn)在還處在連接到應(yīng)用的發(fā)展階段,所以在安全方面的重視程度還有待提高”,但不同的廠商對(duì)待安全性還是有區(qū)別的,“一些由終端廠商轉(zhuǎn)型的物聯(lián)網(wǎng)設(shè)備商,會(huì)重視設(shè)備的安全,但受限于成本和設(shè)備資源,沒有很好的解決方案;云服務(wù)廠商轉(zhuǎn)做IoT云服務(wù)的廠商會(huì)重視云的防護(hù)而忽略設(shè)備的安全。總的來看,國內(nèi)物聯(lián)網(wǎng)安全還處于比較初期的階段。”

可以理解到,在物聯(lián)網(wǎng)未來很長的一段發(fā)展時(shí)間里,安全將會(huì)成為一個(gè)長期性的話題。近期,國家互聯(lián)網(wǎng)應(yīng)急中心下屬的關(guān)鍵基礎(chǔ)設(shè)施安全應(yīng)急響應(yīng)中心發(fā)布報(bào)告稱,半個(gè)多月的時(shí)間內(nèi),針對(duì)特定漏洞的物聯(lián)網(wǎng)惡意代碼攻擊事件數(shù)量達(dá)到6700萬次,有單個(gè)組織對(duì)數(shù)10萬個(gè)IP地址發(fā)起攻擊嘗試。可以認(rèn)為,只要物聯(lián)設(shè)備暴露到互聯(lián)網(wǎng)上,隨時(shí)有被攻擊的可能,并且可能被不同組織反復(fù)攻擊。

“大多數(shù)針對(duì)物聯(lián)網(wǎng)的攻擊都是沖著數(shù)據(jù)中心去的,由于終端是最能體現(xiàn)物聯(lián)網(wǎng)特性的,所以攻擊者通常會(huì)借助終端作為攻擊的突破口或者跳板”。該負(fù)責(zé)人表示,“2008年土耳其原油管道爆炸,是從攝像頭監(jiān)控系統(tǒng)滲透進(jìn)去的;2016年美國東海岸斷網(wǎng),也是從IoT設(shè)備發(fā)起DDoS攻擊的DNS服務(wù)器”

物聯(lián)網(wǎng)的長路漫漫,伴隨的也將是黑產(chǎn)一路的陪伴。從互聯(lián)網(wǎng)時(shí)代開始,到物聯(lián)網(wǎng)時(shí)代,黑產(chǎn)始終趕不盡殺不絕,無論是像奇虎360這樣的網(wǎng)絡(luò)安全企業(yè)還是物聯(lián)網(wǎng)設(shè)備、應(yīng)用廠商,做好十足的應(yīng)對(duì),將成為給物聯(lián)網(wǎng)保駕護(hù)航的很有力屏障。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)