日本廠商可能知道其中機制,但他們其實不知道利用工業物聯網的真正目的為何…

說到傳感器數據以及自動化技術,日本廠商是老手,他們知道如何有效安裝利用這些技術以改善生產力──特別是在工廠的應用上;但令人遺憾的是,所有這些知識并不一定都會轉化為工業物聯網(Industrial Internet of Things,IIoT)。

德國仍然是該領域的翹楚;眾多日本公司都在關注來自德國的廠商,例如英飛凌(Infineon),對“工業4.0” (Industry 4.0)的看法。英飛凌在9月26日于日本東京舉行了一場記者會,英飛凌日本分公司總裁Yasuaki Mori (森康明)在會中強調:“我不認為日本在IIoT領域落后,日本公司對于他們自己的使用案例(use cases)非常熟悉。”

不過Mori也擔心,日本或許沒有領會工業物聯網的重點;他指出有許多──傾向于堅持己見的──日本企業并沒有掌握機會,透過以IIoT與其他廠商連結而讓業務轉型。簡而言之,日本廠商可能知道其中機制,但他們其實不知道利用IIoT的真正目的為何。

來自美國的英飛凌資深主管/安全專家Steve Hanna特別前往東京主講這場IIoT記者會,并廣泛地描述了他所看到的IIoT實際價值:“對我來說,IIoT最讓人興奮的是催生了新商業模式。”

Hanna舉了一家德國的壓縮空氣與真空產品制造商Kaeser Compressors為例,這家公司的客戶以往會采購其設備來壓縮空氣,現在再也不需要這么做;Kaeser的客戶不必大舉投資采購設備,而是能每月支付一筆小額費用的方式,以立方公尺為單位向該公司取得壓縮氣體。

這種業務轉型類似于在“買車”或是“搭出租車”兩者之間做選擇,Hanna解釋:“許多制造商都在找物聯網解決方案,因為如此就能將他們的業務從銷售產品轉為銷售服務;”同樣具有價值的還有IIoT能實現的“預測性維修”(predictive maintenance)功能。

他舉芬蘭的國營鐵路公司VR Group為例:“你知道,芬蘭天氣相當寒冷,在天寒地凍的時候,有時列車車門會無法關閉;”這使得維修業務對于這家芬蘭公司來說非常重要。

Hanna指出,過去VR Group會定期更換車門零組件──無論它們的狀況好壞;但是在為車門安裝傳感器之后,該公司開始能取得“設備故障的早期警報”,傳感器能偵測車門關閉速度開始變得緩慢,也就是發生故障的征兆;利用工業物聯網,VR Group能以更低成本達到更高可靠度,

需要特別關注的工業物聯網安全性

在很多情況下,企業認為利用工業物聯網能讓他們的業務流程更有效率;但是未解決的一個現實是,就算IIoT在節省時間方面表現優異,大多數的產業還是沒有準備好處理IIoT系統可能遭遇的網絡攻擊問題。

如果英飛凌是很認真地要說服日本人采用IIoT,光只是承諾效率可能不夠,而是要展現他們在抵抗黑客攻擊方面的專業知識,以及在IIoT硬件安全解決方案上的優勢。對此Hanna坦承,近年來確實有越來越多IIoT黑客出現,例如以工業計算機系統為目標的Stuxnet病毒,甚至對伊朗的核能系統造成了嚴重破壞。

另一起黑客攻擊事件發生在一家匿名德國鋼鐵廠,是由德國聯邦信息安全局(German Federal Office for Information Security)于2015年圣誕節前夕揭露;據報導,黑客入侵了鋼鐵廠的控制系統,使得鼓風爐(blast furnace)無法恰當關閉,導致了嚴重損失。

還有去年12月,烏克蘭首都基輔(Kiev)的某個區域突然發生停電,經過調查發現該意外事件也是黑客攻擊導致。此外發生在2016年10月21日的Mirai殭尸病毒,引發多起分布式阻斷攻擊事件,鎖定由DNS供貨商Dyn運作的系統,導致歐洲與北美有許多互聯網平臺與服務癱瘓,并讓Dyn的生意掉了8%。

去年6月,NotPetya勒索軟件攻擊了美國與歐洲的企業,其中最嚴重的一樁案件發生在丹麥哥本哈根(Copenhagen)的航運巨擘A.P. Moller-Maersk,該公司業務占據全球航運的五分之一;Hanna表示,Maersk在四個不同國家的中端系統受到勒索軟件病毒影響,導致許多業務延遲甚至中斷數周,讓該公司損失2~3億美元營收。

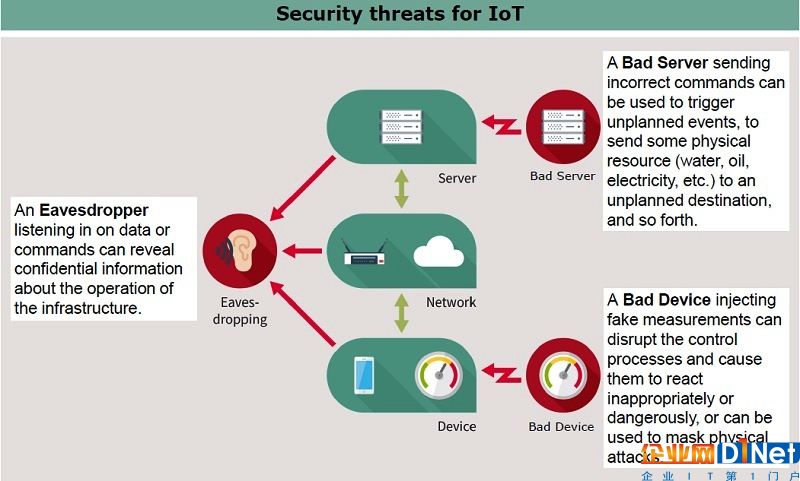

Hanna指出,從所有這些黑客攻擊事件得到的一個最重要的教訓是:“工業物聯網基礎架構的所有層面必須要受到保護。”

IIoT的每一個層面都可能遭遇攻擊(來源:Infineon)

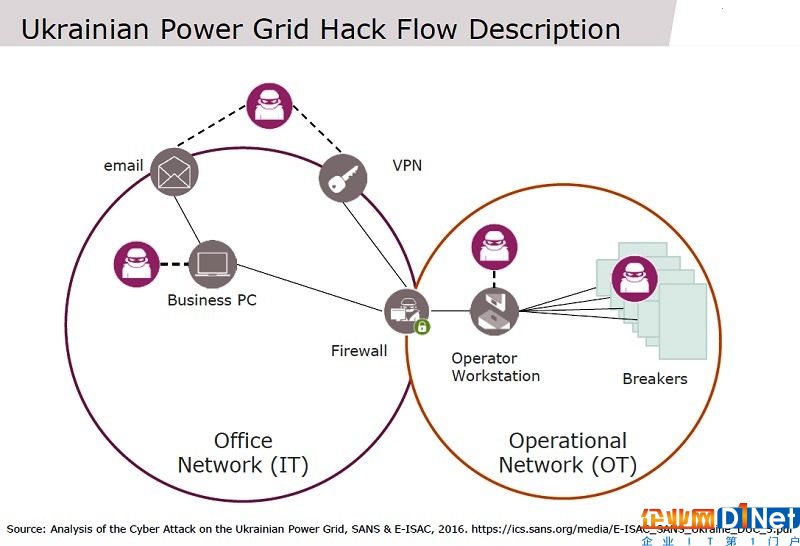

以烏克蘭的黑客攻擊電網事件為例,Hanna表示黑客首先是透過電子郵件入侵商務PC,取得了密碼,然后從遠程進入營運網絡感染某個工作站,最終讓斷電器(circuit-breaker)失靈。

烏克蘭的黑客攻擊電網事件(來源:Infineon)

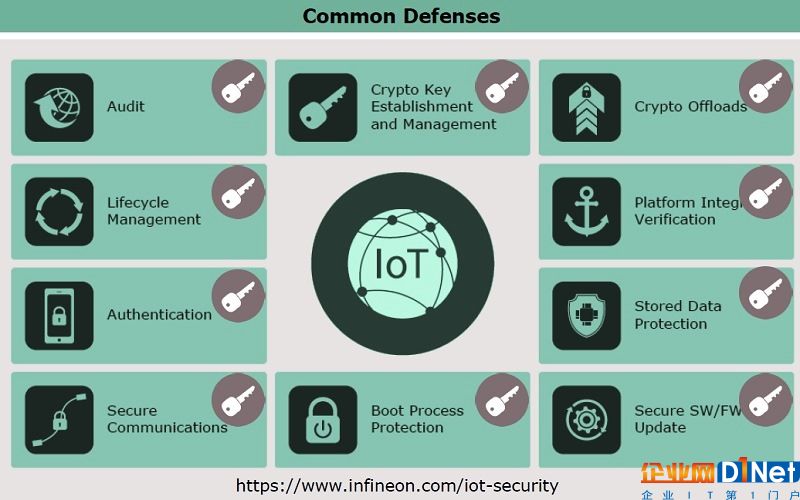

Hanna指出,IIoT安全漏洞會:“讓你的業務可靠度、營收與安全性面臨風險;“”IIoT防御的關鍵要素是身分認證、安全通訊、加密密鑰的建立、開機程序保護、平臺完整性驗證、儲存數據之保護,以及安全的軟硬件更新。

硬件安全芯片

Hanna在簡報中也特別強調硬件安全芯片的重要性──他在加入英飛凌之前于Sun Microsystems Laboratories任職20年,擔任互聯網安全性研究小組(Internet Security Research Group)的首席調查員;當時他的團隊在建立公鑰基礎設施(PKI)數據庫方面扮演要角,該數據庫能自動處理企業之間的有限信托(limited trust),后來與Java整合,迄今仍然存在。

后來Hanna離開Sun加入Juniper Networks,是安全部門技術長辦公室的杰出工程師;總之他的安全技術背景原本都是以軟件焦點。在20甚至15年前,半導體業者可能并沒有被視為安全技術的“自然棲息地”,但是來到了物聯網時代,在芯片公司看到聲譽卓著的安全專家已經不再是稀罕事。

在被問到為何決定加入一家硬件公司時,Hanna的回答是:“這是因為我現在知道,我們并不能光是用軟件來解決安全問題;”他舉Heartbleed為例,這是發生在受歡迎的OpenSSL加密軟件鏈接庫的嚴重漏洞,會在正常情況下讓利用SSL/TLS加密保護的因特網信息被竊取。

SSL/TLS加密本該能提供電子郵件、實時通訊以及一些VPN等應用的通訊隱私保護;2012年Heartbleed漏洞被導入OpenSSL軟件,直到2014年4月7日才被公開揭露,就算OpenSSL在同一天發布升級版本,還是有不少知名網站受到影響。

“我們認為我們可以阻止這種情況發生,但光是去年還是有40個以上的安全漏洞被發現,今年出現的漏洞也超過了40個;我們現在知道,我們永遠無法擺脫這些安全漏洞。”Hanna的看法是,Heartbleed事件證實了軟件在保護重要密鑰方面是不可信任的,很多安全專家都已經看到這種盔甲的縫隙:“這也是我為何加入英飛凌,我希望能學習更多關于硬件的東西。”

各種物聯網數據安全防護技術(來源:Infineon)

市場上當然也有不少提供安全芯片的競爭廠商,例如恩智浦(NXP Semiconductors)與意法半導體(STMicroelectronics),他們都知道該如何設計有效的安全芯片;那么,英飛凌的差異性何在?對此Hanna表示:“我們有一系列安全芯片能滿足不同程度的性能以及安全性需求;”而依據安全性需求的應用情境,英飛凌也有不同的芯片解決方案。

編譯:Judith Cheng

京公網安備 11010502049343號

京公網安備 11010502049343號