安全業者卡巴斯基實驗室(Kaspersky Lab)周一(6/19)指出,截至今年5月,該實驗室已搜集了7242種鎖定物聯網設備(IOT)的惡意軟件,遠高于去年的3219種,顯示光是今年就出現逾4000種新物聯網惡意軟件。

這一年來基于物聯網設備的殭尸網絡持續現身,從Mirai、Leet、Amnesia到可直接癱瘓物聯網設備的BrickerBot ,黑客利用龐大的物聯網殭尸網絡于全球發動分布式阻斷服務(DDoS)攻擊。

卡巴斯基實驗室透過誘捕系統捕獲了各式各樣的物聯網惡意軟件,并進行分析。調查顯示全球的物聯網惡意軟件數量正迅速增加中,從2013年只有46種、2014年的193種、2015年的696種到去年的3219種,而今年則是捕獲了7242種。

物聯網設備之所以成為黑客攻擊目標有兩大原因,一是固件更新政策不足,二為經常使用一致的登入憑證。研究指出,物聯網設備制造商不是很少釋出固件安全更新,就是從未更新過固件,還有一些設備甚至不具備固件更新的能力。

此外,制造商經常采用同樣的憑證,替黑客大開方便之門,有時不只是同一型號的產品采用一致的憑證,甚至是所有產品線的憑證都是一樣的,也因為這樣的作法已行之有年,于是這些憑證光明正大地曝露在網絡上,唾手可及。

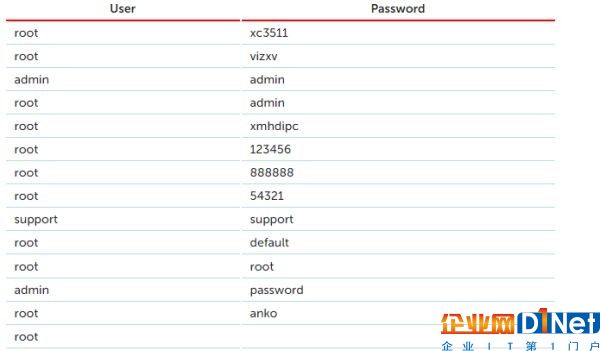

根據統計,鎖定telnet傳輸埠的物聯網惡意軟件最常使用的憑證包括root(使用者名稱)與xc3511(密碼)、root與vizxv、admin與admin、root與admin、root與xmhdipc、root與123456、root與888888、root與54321等,基于SSH的物聯網惡意軟件所內建的入侵憑證則有admin與default、admin與admin、support與support、admin與1111、admin與空白(不用密碼)、user與user、Administrator與admin、admin與root等。

卡巴斯基實驗室指出,物聯網設備的安全威脅不再是概念性的,而已非常真實,全球的物聯網設備數量將從目前的數十億成長到2020年的200至500億臺,更顯現其安全問題的急迫性。

在制造商還未采取行動的狀況下,卡巴斯基實驗室建議用戶不要讓設備曝露在公開網絡上,關閉設備未使用的所有網絡服務,變更設備的默認憑證,以及定期更新固件,只要遵行這幾項建議,即可躲過大多數的物聯網惡意軟件。

全球物聯網殭尸網絡主要由監視器與IP攝影機組成,占了所有殭尸設備的63%,另有20%為各式各樣的網絡設備與路由器,還有1%為Wi-Fi中繼器、電視調諧器、VoIP設備、打印機,甚至是智能家庭設備,還有20%無法辨識設備類別。

被駭的物聯網設備有13.95%位于中國,12.26%在越南,俄國、巴西、土耳其分別為6.92%、6.21%、5.97%,臺灣地區也占了5.73%。至于嘗試下載惡意軟件到物聯網設備的服務器則主要位于越南、臺灣地區與巴西,然而,下載最多惡意軟件的服務器卻是在泰國、香港與韓國,該實驗室認為是因后者這些地區的服務器更容易散布惡意軟件所致。

京公網安備 11010502049343號

京公網安備 11010502049343號