每種設(shè)備各自都有獨(dú)特的流量特征智能家居IoT設(shè)備的每次上線都會(huì)暴露出自身意圖

Sense睡眠監(jiān)測(cè)器

普林斯頓大學(xué)的科學(xué)家們認(rèn)為,僅需對(duì)網(wǎng)絡(luò)流量略作分析,極不安全之物聯(lián)網(wǎng)便會(huì)吐出有關(guān)智能家庭的大堆敏感信息。

癥結(jié)在于:每種設(shè)備各自都有獨(dú)特的流量特征——恒溫器的表現(xiàn)與燈光控制器不同,車(chē)庫(kù)門(mén)開(kāi)啟設(shè)備又是另一種表現(xiàn),諸如此類(lèi)。

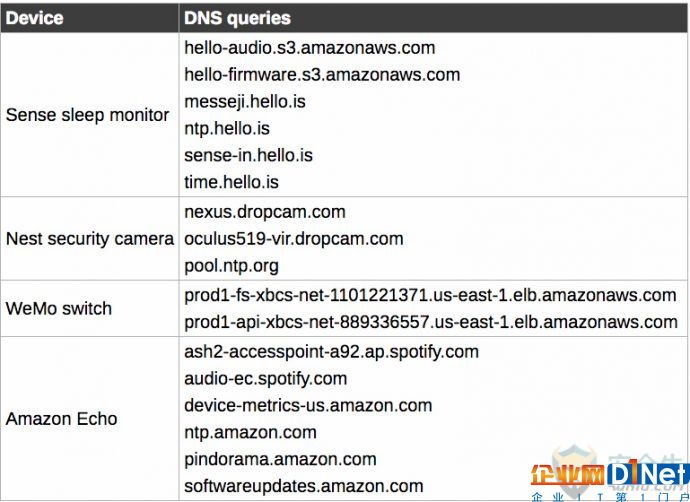

科學(xué)家們對(duì)Sense睡眠監(jiān)測(cè)器、Nest Cam 室內(nèi)安全攝像頭、WeMo交換機(jī)和亞馬遜Echo進(jìn)行了測(cè)試,發(fā)現(xiàn)即便通信流量被加密,這些設(shè)備的流量指紋也是可識(shí)別的。

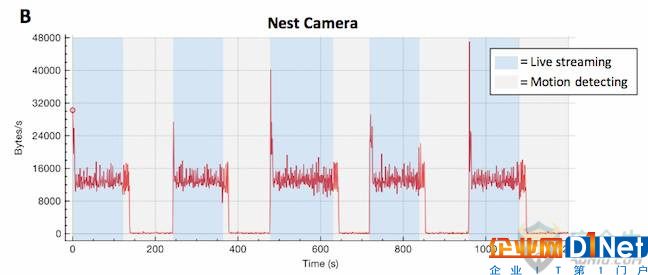

因?yàn)闀?huì)產(chǎn)生可識(shí)別的流量模式,每種被測(cè)試設(shè)備都在向外泄露信息:Sense揭露了用戶的睡眠模式;Nest Cam 向攻擊者透露出監(jiān)控時(shí)段或動(dòng)感觸發(fā)模式;WeMo揭示設(shè)備啟動(dòng)或關(guān)閉狀態(tài);Echo泄露對(duì)話時(shí)間。

攻擊者需要找到捕獲流量的途徑。普林斯頓大學(xué)研究人員假設(shè)攻擊者是從網(wǎng)絡(luò)服務(wù)供應(yīng)商(ISP)處嗅探到流量,但這肯定不是唯一途徑。

只要能獲得流量,識(shí)別設(shè)備的方法千千萬(wàn)。比如說(shuō),Sense和 Nest Cam 連接不同的服務(wù)IP地址和端口,而且即便某設(shè)備與多個(gè)服務(wù)交互,黑客通常只需識(shí)別出一種標(biāo)識(shí)設(shè)備狀態(tài)的流量即可。

IoT通聯(lián)表

盡管可以從一般流量中推斷出某些用戶活動(dòng),例如機(jī)器會(huì)在全家都睡覺(jué)時(shí)進(jìn)入休眠狀態(tài),但這種推斷基于很多假設(shè)。比如,用戶一上床就停止使用其他設(shè)備,全家每個(gè)人都同時(shí)上床睡覺(jué)且不共享其他設(shè)備,用戶不在睡眠時(shí)讓其他設(shè)備進(jìn)行網(wǎng)絡(luò)密集任務(wù)或更新。

流量特別容易被標(biāo)繪特征的情況下,加密也無(wú)濟(jì)于事

Sense睡眠監(jiān)測(cè)器更具揭示功能,因?yàn)檫@是個(gè)單一用途的設(shè)備。研究人員測(cè)試的其他設(shè)備同樣如此。

在論文中,研究人員呼吁強(qiáng)化用戶隱私保護(hù)意識(shí),并推出可供用戶管理隱私的工具。同時(shí)升級(jí)版的監(jiān)管似乎也是必要的。

研究人員的論文中并未要求制造商停止非必要的數(shù)據(jù)收集行為,但這一點(diǎn)似乎才是重中之重。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)