IoT僵尸網絡可能是最可怕的威脅之一,配置不當和有缺陷的“物聯網”設備意味著它們會成為黑客的特權攻擊媒介。

2016年8月,研究員MalwareMustDie分析了一款新的ELF Trojan后門的樣本,它又被稱為ELF Linux/Mirai,專門攻擊物聯網設備。Mirai是當下最流行的物聯網設備大規模攻擊工具,但并不是唯一的。安全公司已經發現了許多其他瞄準物聯網設備的惡意軟件; 與此同時,網絡上又出現了新的威脅,如Leet僵尸網絡和Amnesia僵尸網絡。

在這篇文章中,我們將分析最近網絡上發現的主要物聯網僵尸網絡,以及涉及到的攻擊情景。

Leet僵尸網絡

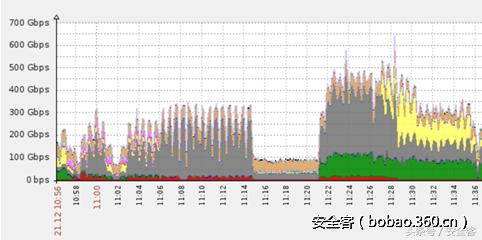

就在圣誕節之前,12月21日上午,Imperva公司的專家觀察到一次了對該公司的大規模攻擊。在Leet僵尸網絡的支持下,這次大規模的DDoS攻擊流量達到了650 Gbps。Leet僵尸網絡瞄準了Imperva Incapsula網絡上的幾個任意IP。

調查攻擊的專家發現該僵尸網絡由數千個相互協調的物聯網設備組成。

該攻擊并不是針對該公司的特定客戶發起的,可能是因為黑客無法解決Incapsula緩解代理隱藏了受害者的IP地址。

Imerva發表的分析稱,“很難說為什么這次攻擊并不針對特定的客戶。非常可能的是,犯罪者無法解析實際受害者的IP地址,因為它被Incapsula代理掩蓋了”。

Incapsula觀察到兩次不同的DDoS攻擊,第一次持續20分鐘,達到400 Gbps,而第二次持續約17分鐘,達到650 Gbps。

分析稱,“第一次DDoS攻擊持續了大約20分鐘,達到了400Gbps。由于沒能造成破壞,攻擊者又回來實施了第二輪攻擊。這一次足夠的僵尸網絡“肌肉”每秒生成了超過1.5億個數據包(Mpps)總計650 Gbps的DDoS洪水”。

兩次攻擊都失敗了,但是由于黑客使用了偽造IP,研究人員無法跟蹤攻擊的真正來源。

對構成惡意流量的數據包內容的分析顯示,本次攻擊由Leet僵尸網絡提供了支持,所謂的攻擊是數據包內的“簽名”。

“我們首先注意到的是,犯罪者在一些常規大小的SYN數據包中留下了“簽名”。在這些數據包的TCP選項標頭中,這些值被排列為“1337”。這是 “leet”或“leetspeak”的leetspeak。” Imperva分析道

專家們也注意到,很大部分的SYN攻擊載荷(799到936字節)是由似乎隨機的字符串填充,其他內容則包含了IP地址的碎片列表。

“我們所面臨的惡意軟件似乎被編程來訪問本地文件(例如,訪問日志和iptable列表),并獲取其內容來生成其攻擊載荷。”

Amnesia僵尸網絡瞄準的則是未修補漏洞的DVR

Amnesia僵尸網絡利用的則一年前安全研究員Rotem Kerner披露的一個遠程代碼執行漏洞。

Amnesia僵尸網絡針對嵌入式系統,特別是中國同為數碼制造的,目前在全球銷售以70多個品牌銷售的DVR。

Kerner在2016年3月向DVR制造商報告了缺陷,但他沒有收到任何回應。所以一年以后,他決定揭露漏洞的細節。

據分析威脅的帕洛阿爾托網絡公司的研究人員 說,Amnesia是海嘯僵尸網絡的一個變種,海嘯僵尸網絡是一個下載器或IRC物聯網后門,用來為網絡犯罪提供DDoS攻擊支持。

該漏洞仍未解決,根據Palo Alto Networks進行的互聯網掃描的結果,全球約有227,000個易受攻擊的DVR設備。

帕洛阿爾托網絡公司發表的分析指出,“根據我們在圖1所示的掃描數據,這個漏洞影響著世界各地的大約227,000臺設備,其中臺灣省、美國、以色列、土耳其和印度是最危險的。”

Amnesia僵尸網絡利用的是遠程執行代碼漏洞,允許攻擊者完全控制設備。

由Censys搜索引擎得到的另一分析結果表明,超過70萬個IP地址將會受到威脅。

“另外,通過使用“跨網絡服務器”的指紋,我們發現在互聯網上暴露的可能由TVT Digital生產的227,000多個設備。我們還搜索了 Shodan.io和Censys.io上的關鍵字。他們分別報告了大約50,000和705,000個IP地址” PaloAlto Networks說。

專家認為Amnesia bot非常復雜,因為它實施了逃避技術,惡意軟件研究人員認為這是第一個采用虛擬機逃避技術以逃避惡意軟件分析沙箱的Linux 物聯網惡意軟件。

“虛擬機逃避技術更常見于Microsoft Windows和Google Android平臺的惡意軟件。與此類似,Amnesia會嘗試檢測它是否在VirtualBox,VMware或基于QEMU的虛擬機中運行,如果它檢測到這些環境,那么它將刪除文件系統中的所有文件來擦除虛擬化的Linux系統,這不僅影響Linux惡意軟件分析沙箱,還會影響VPS或公共云上的一些基于QEMU的Linux服務器。”

帕洛阿爾托網絡公司的專家猜測,Amnesia僵尸網絡有可能成為日后帶來威脅的主要僵尸網絡之一,將被用于大規模攻擊。

Brickerbot僵尸網絡將永久破壞物聯網設備

3月20日,也就是幾個星期前,Radware的研究人員發現了一個新的僵尸網絡,稱為Brickerbot,它與流行的Mirai僵尸網絡有很多相似之處。

Mirai僵尸網絡和Brickerbot之間的主要區別在于后者會永久性地破壞未被正確配置的IoT設備。

Brickerbot僵尸網絡由Radware發現,因為它瞄準了公司部署的用于進行惡意軟件分析的蜜罐。蜜罐在短短四天內就記錄了Brickerbot僵尸網絡的1,895次感染嘗試,其中大多數攻擊源自阿根廷,而333次嘗試來自Tor節點。

“在四天的時間里,Radware的蜜罐記錄了來自世界各地幾個地方進行的1,895次PDoS嘗試。它的唯一目的是控制IoT設備并破壞其存儲空間,”Radware分析稱。“除了這個激烈的、短暫的機器人(BrickerBot.1),Radware的蜜罐記錄了第二個非常相似的機器人(BrickerBot.2)的攻擊嘗試,它在同一天也開始進行PDoS嘗試 - 兩個機器人都不到一小時就被發現了,強度較低但更徹底,其位置由TOR出口節點隱藏。”

Brickerbot僵尸網絡針對物聯網設備,通過Telnet爆破來企圖控制它們; 這種技術也由Mirai僵尸網絡采用。

Bricker非常難以分析,因為它不會嘗試下載二進制文件,這意味著Radware的專家無法檢索惡意軟件使用的用于暴力破解的完整的憑據列表。惡意軟件研究人員只能觀察到第一次嘗試的用戶名/密碼對是“root”/“vizxv”。

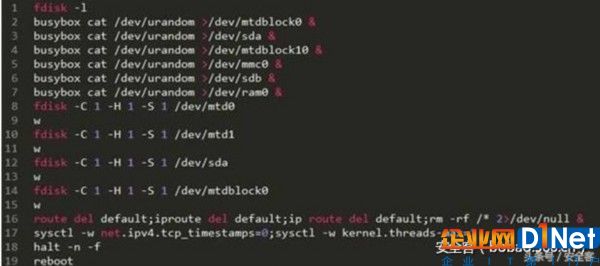

專家解釋說,惡意軟件針對運行BusyBox工具包的基于Linux的IoT設備 ,其Telnet端口打開并暴露在Internet上。

DoS(PDoS)嘗試攻擊源自有限數量的IP地址,目標IoT設備都暴露22端口(SSH)并運行較舊版本的Dropbear SSH服務器。大多數僵尸網絡的目標都是通過Shodan搜索引擎收集到的。

惡意代碼首先獲得設備的訪問權限,然后使用rm -rf / *開始加擾板載內存,并禁用TCP時間戳。它也將內核線程的最大數量限制為1。

Brickerbot惡意軟件還刷新所有iptables防火墻和NAT規則,并添加一條規則來刪除所有傳出的數據包。它試圖擦除受害者的所有代碼,使其不可用。

如何保護IoT設備

Radware的專家提供了以下措施來保護物聯網設備

更改設備的出廠默認密碼

禁止Telnet訪問設備

網絡行為分析來檢測流量異常,結合自動簽名生成進行保護

用戶/實體行為分析,盡早發現異常流量

IPS應該阻止的Telnet默認憑據或重置telnet連接。使用簽名來檢測提供的命令序列。

結論

不幸的是,物聯網僵尸網絡的數量將繼續增加,這些強大的基礎設施非常靈活,可以被用于許多犯罪目的。

暴露在互聯網上的大量缺乏安全性的物聯網設備,表明了如今IT產業最大的問題。

IT供應商必須通過設計出安全的方法來保護他們的物聯網設備。

京公網安備 11010502049343號

京公網安備 11010502049343號