Sysdig Falco

Falco是由Sysdig創建,支持K8S的開源安全審計工具。Falco是Cloud Native Computing Foundation(CNCF)組成部分,它提供了對容器、網絡和主機活動的行為監視。

Falco最開始是設計用于Linux的主機入侵檢測系統,但是其對于容器系統的container.id、container.image或其規則的命名空間也適用,所以可以用于對docker容器的行為探測,基于一個容器探測器,可以實現對容器行為的深入洞察,檢測惡意或未知行為,并通過日志記錄和通知向用戶發送警報。

Falco可以跟蹤和分析容器內部發生的動作的行為,包括Linux系統調用。Falco跟蹤基于容器的事件,包括:

- 容器內運行的shellcode;

- 在特權模式下運行的任何容器

- 從主機裝入任何敏感目錄路徑(例如/ proc);

- 意外讀取敏感文件的嘗試(例如/etc/shadow);

- 使用任何標準系統二進制文件進行出站網絡連接。

一旦檢測到任何惡意行為,例如使用特定的系統調用,特定的參數或調用過程的屬性,它便可以向管理員發送警報。

當前版本:0.21.0

項目地址:https://falco.org/

源碼倉庫:https://github.com/falcosecurity/falco

OpenSCAP

OpenSCAP是一個命令行審核工具,可以掃描,加載,編輯,驗證和導出SCAP文檔。SCAP(安全內容自動化協議)是用于企業級Linux基礎結構的合規性檢查的解決方案,由NIST維護。它使用可擴展配置清單描述格式(XCCDF)顯示清單內容并概述Linux安全情況總結合規性情況。

OpenSCAP提供了一組用于合規性管理和掃描的工具,借助oscap-docker等工具支持對容器鏡像的掃描。OpenSCAP還可以幫助用戶掃描XCCDF之類的合規性。該軟件包還具有其他一些工具/組件:

- OpenSCAP Base 用于執行配置和漏洞掃描;

- OpenSCAP Daemon在后臺運行的服務;

- SCAP Workbench 一種提供執行常見oscap任務的簡便方法圖形界面;

- SCAPtimony 存儲用于用戶基礎結構的SCAP結果的中間件。

當前版本:1.3.2

項目地址:http://www.open-scap.org/

源碼倉庫:https://github.com/OpenSCAP/openscap

Clair

Clair是一個開源漏洞掃描程序和靜態分析工具,用于分析appc和docker容器中的漏洞。

Clair會定期從多個來源收集漏洞信息,并將其存儲在數據庫中。它提供了公開API供客戶端執行和掃描調用,用戶可以使用Clair API列出其容器鏡像,創建鏡像中功能的列表并在數據庫中保存。當發生漏洞元數據更新時,可以通過Webhook觸發送警報/通知將漏洞的先前狀態和新狀態以及受影響鏡像發送到配置的用戶。作為部署腳本的一部分,Clair支持多種第三方工具來從終端掃描鏡像。比如Klar,就是是很好的選擇之一

該工具的安裝詳細信息在GitHub上可用,可以以Docker容器的方式運行。它還提供Docker Compose文件和Helm Chart,以簡化安裝過程,也可以從源代碼進行編譯。

Clair項目的目標是促進以透明的方式了解基于容器的基礎架構的安全性。所以,項目以法語單詞命名,法語單詞具有明亮,清晰和透明的英語含義

當前版本:2.0.2

項目地址:https://coreos.com/clair/docs/latest/

源碼倉庫:https://github.com/quay/clair

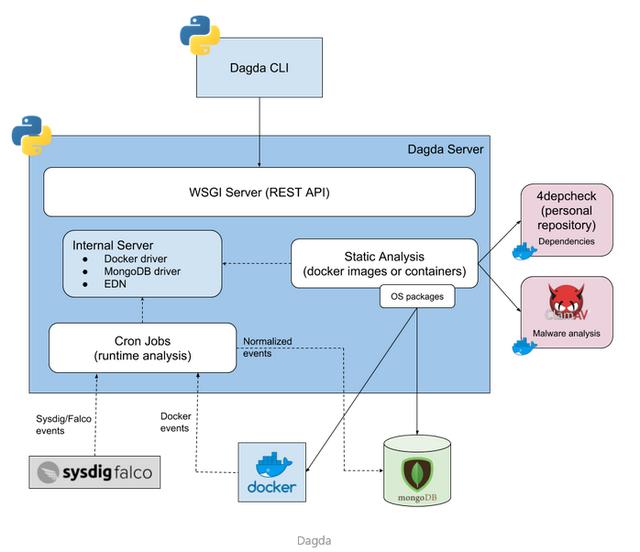

Dagda

Dagda是一種開源的靜態分析工具,用于對Docker鏡像或容器中的已知漏洞,惡意軟件,病毒,特洛伊木馬和其他惡意威脅執行靜態分析。Dagda可以監控Docker守護程序并運行Docker容器以發現違規或不常見的活動。該工具支持常見的Linux基本鏡像,例如Red Hat,CentOS,Fedora,Debian,Ubuntu,OpenSUSE和Alpine等。

Dagda附帶一個Docker Compose文件,可以輕松運行評估。Dagda雖然支持對容器的監視,但是必須與Sysdig Falco集成。Dagda不支持對容器注冊表或存儲庫掃描,更適于手動按需掃描。

Dagda部署后,可以從CVS數據庫下載已知漏洞和其利用POC并保存到MongoDB中。然后,它會收集有Docker鏡像中的軟件的詳細信息,并和MongoDB中先前存儲的詳細信息進行比對驗證每個產品及其版本是否沒有漏洞。

Dagda可以將ClamAV作為防病毒引擎,用于識別Docker容器/鏡像中包含的木馬,惡意軟件,病毒和其他惡意威脅。

Dagda主要目標用戶是系統管理員,開發人員和安全專業人員。

當前版本:0.7.0

源碼倉庫:https://github.com/eliasgranderubio/dagda

Anchore Engine

Anchore Engine是一個開放源碼的DevSecOps全棧安全工具,旨在分析和掃描容器鏡像中的漏洞。該工具可以作為Docker容器鏡像使用,可以作為獨立安裝或在業務流程平臺中運行。Anchore Engine可讓用戶能夠識別、測試和解決創建應用程序的Docker鏡像中的漏洞。其企業版OSS提供了策略管理,摘要儀表板,用戶管理,安全和策略評估報告,圖形客戶端控件以及其他后端模塊和功能。

Anchore Engine提供Docker compose文件,可以一鍵構建docker容器安裝。它支持后端/服務器端組件,可以通過CLI工具(例如Anchore CLI或Jenkins插件)的形式進行掃描。它還可以對倉庫中的添標簽,添加后,它將定期輪詢容器注冊表,其進行分析。用戶還可以使用添加新查詢,策略和圖像分析的插件來擴展Anchore Engine。可以通過RESTful API或Anchore CLI直接訪問。

當前版本:0.7.0

項目地址:https://anchore.com/

源碼倉庫:https://github.com/anchore/anchore-engine

總結

開源安全工具在保護基于容器的基礎結構中起著重要作用。我們可以根據業務需求和優先級選擇適宜的工具(組合)進行云架構下安全保障:比如使用OpenSCAP和Clair進行合規性分析,使用Falco進行安全審計,使用Dagda可以用于對已知漏洞進行靜態分析,用Anchore之進行組合安全保障。

京公網安備 11010502049343號

京公網安備 11010502049343號