1、漏洞分析

見附錄。

2、漏洞影響范圍

影響Linux內核2.6.29及以上版本(4.4.182、4.9.182、4.14.127、4.19.52、5.1.11版本已修復)。

3、華為云提供一鍵檢測和修復

漏洞爆發后,華為云立即分析和研究漏洞,并于6月19日發布了漏洞預警公告。同時,華為云企業主機安全服務提供了一鍵檢測和修復建議。操作如下:

(1)一鍵檢測:登錄華為云安全控制臺,選擇“企業主機安全”“防護列表”,點擊“手動檢測”,選擇要檢測的云服務器,如下圖所示:

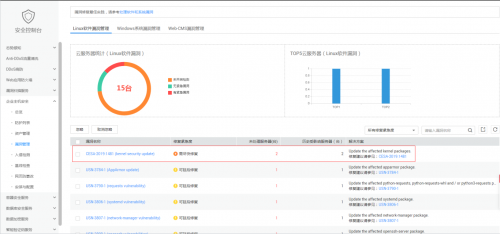

(2)查看漏洞信息和修復建議:登錄華為云安全控制臺,選擇“企業主機安全”“漏洞管理”,可以查看漏洞信息和修復建議,如下圖所示:

注:CESA-2019:1481是修復三個漏洞的補丁包

除漏洞管理之外,華為云企業主機安全還提供資產管理、入侵檢測、基線檢查、網頁防篡改等功能,提升云上云下主機整體安全性,也是等保測評必備安全服務之一。

附 漏洞分析

SACK(Selective ACK)是TCP的選項,用來改善TCP因丟包而引起的網絡傳輸效率低的問題。通過SACK機制,接收方可以記錄并告訴發送方丟失、重傳和已經收到的報文段有哪些,根據這些信息,發送方可以只重傳真正丟失、需要重發的報文段。

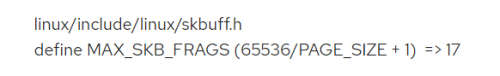

SACK Panic漏洞則存在于TCP的處理子系統,該處理子系統的tcp_gso_segs用于記錄數據包個數,最多記錄65535個。

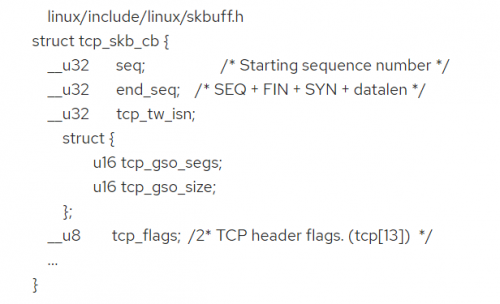

數據包發送前,會被放置到發送隊列中,數據包的詳細信息會保存在控制緩沖區結構體中:

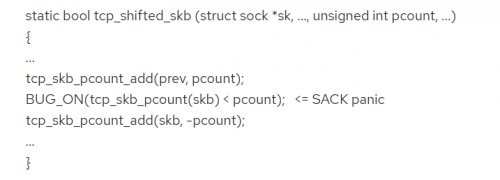

SACK機制允許TCP在重傳中合并多個SKB(套接字緩沖區)隊列,最多可以填充17個片段到最大容量,從而引起tcp_gso_segs整數溢出,觸發BUG_ON()調用,導致內核崩潰。

攻擊者可以通過在TCP連接上使用較小值的TCP MSS(最大分段大小)發送一系列特定的SACK包來觸發該內核模塊的整數溢出漏洞,進而實行遠程拒絕服務攻擊。

欲了解更多詳情,請登陸華為云官網,首頁搜索“企業主機安全 HSS”。

京公網安備 11010502049343號

京公網安備 11010502049343號