據我們的客戶稱,突發式攻擊越來越流行。去年,美國一家排名前五的運營商就親眼目睹了增加了10倍的突發式攻擊,其中70%-80%的攻擊的持續時間都不足一分鐘。在2017年進行的一項全面調查中,一半的受訪者都稱突發式攻擊增加了。

抵御突發式攻擊的挑戰

多數的企業內部DDoS防護解決方案都能檢測到突發式攻擊,但多數解決方案也只能將不良(和合法)流量限制在一定的閾值,從而引發高誤報率。為了將誤報率降到最低,安全專家需要通過捕獲并分析流量來識別攻擊流量,并手動創建特征碼來攔截攻擊流量。如果在突發式攻擊過程中,攻擊矢量發生了變化,特征碼也必須適應不斷變化的攻擊特征。重復的手動特征碼調整過程是一項勞動密集型任務,這就使得整個防護策略變得行不通。

同樣,多數的混合DDoS防護措施也都利用了速率閾值來啟動向云端DDoS防護措施提供商或清洗中心牽引。盡管如此,他們仍然會遭受同樣高的誤報率,這是因為企業內部DDoS設備和清洗中心DDoS設備都是采用速率限制和手動特征碼來查找攻擊流量,進而減少誤報。

突發式攻擊的行為式DoS檢測和緩解

為了恰如其分的防御突發式攻擊,需要不用的方法。

行為式DoS (BDoS)防護技術可以通過利用機器學習算法來有效地檢測并緩解突發式攻擊。這些算法可以了解正常流量行為,在攻擊中檢測流量異常,自動創建特征碼并調整防護措施來緩解攻擊。

BDoS可以為TCP、UDP、ICMP、IGMP等多個協議采集各種參數數據,并構建和平時期的流量基線。為了檢測到攻擊,檢測引擎可以將實時統計數據與已創建的基線進行對比。

攻擊檢測結合了兩個參數。第一個是速率,即特定流量類型的帶寬。第二個是速率無關量,即特定流量類型在整個流量分布中所占的比例。

模糊邏輯推理系統可以測量攻擊程度(DoA)的覆蓋范圍。只有在綜合參數的整體DoA覆蓋范圍很高時,BDoS才會認定攻擊開始了,然后啟動攻擊處理。這就保證了精確的攻擊檢測。例如,由突發訪問引發的高容量流量將會出現高的速率異常,但速率無關量參數仍然是正常的。因此,整合的DoA覆蓋范圍不會引發BDoS啟動攻擊處理過程。然而,如果兩個參數都顯示出異常,整合DoA覆蓋范圍將會啟動攻擊處理過程,BDoS也會實時開始創建攔截特征碼。BDoS需要10-18秒來創建特征碼。

然而,由于沒有足夠時間來自動創建攔截特征碼,因此只持續幾秒鐘的突發式攻擊就可以繞過BDoS防護措施。這也是行為式突發攻擊防護的切入點。

行為式突發攻擊防護措施分析

行為式突發攻擊防護措施優化了BDoS攻擊檢測和特征描述。

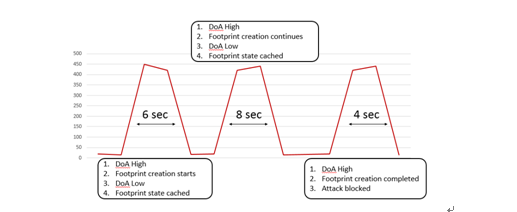

例如,在下面的突發式攻擊中,有三次爆發,每一次爆發只持續了幾秒鐘。

當第一次爆發出現時,由于高的DoA,BDoS檢測到了攻擊,并繼續對攻擊進行描述,創建攔截特征碼。由于第一次爆發在6秒鐘之后就結束了,因此還沒有創建特征碼。在第一次爆發和第二次爆發之間的空閑時間,BDoS可以緩存采集到的參數和狀態,生成候選特征碼,保存下來以便應對下一次爆發。當第二次爆發出現時,BDoS會利用緩存信息,從停止的那一刻開始繼續創建特征碼。由于第二次爆發在8秒之后就結束了(總共耗時14秒),BDoS還未完成特征碼創建。然而,當第三次爆發出現時,攻擊總共持續了18秒,BDoS成功完成了特征碼的創建,并攔截了攻擊。

在攻擊的整個生命周期中,由于應用了有效的特征碼,因此BDoS可以即時攔截隨后的突發式攻擊。

突發式攻擊可以在攻擊生命周期內改變矢量。這對于攻擊緩解策略而言是一個巨大挑戰,因為這涉及到了在突發攻擊在實時修改攔截特征碼。BDoS可以持續監控攻擊流量并測量DoA。如果攻擊以這樣的方式發生了改變,已應用的特征碼就會失效(即,DOA很高),那么BDoS就可以調整特征碼,攔截易變的突發式攻擊。

有效防護突發式攻擊的混合DDoS防護措施

企業內部的緩解解決方案可以實現內聯式防護,但卻無法防御管道擁塞。只有整合了企業內部和云端突發式攻擊防護措施的解決方案可以確保準確、實時和完全自動化的攻擊緩解。

京公網安備 11010502049343號

京公網安備 11010502049343號