隔離的網絡加強了云計算的安全性,但其共享數據可能會成為一個挑戰。企業需要了解采用Google XPN如何使多個用戶或部門共享一個虛擬私有云。

數十年來,網絡細分已經成為標準的IT安全實踐。對于許多組織來說,這使得能夠在特定服務(如Amazon Web Services或谷歌云平臺)中創建虛擬私有云子網,這是一個強大的功能。

亞馬遜網絡服務(AWS)是第一個提供虛擬私有云(VPC)方式的廠商 ,用于分割一個云平臺并通過虛擬專用網絡(VPN)安全連接到企業數據中心。但是,目前處于測試階段的谷歌公司的共享VPC網絡(XPN)將成為AWS所提供服務的競爭者。

AWS公司面臨的一個挑戰是,其VPC僅限于單個賬戶,當整個企業采用,而不只是特定部門采用公共云時,這將成為一個問題。當用戶需要隔離的工作負載時,AWS公司建議他們為單獨的VPC創建多個賬戶,但是當團隊需要共享代碼或數據時,就會產生問題。

另一方面,Google XPN專門針對這些類型的場景。

何時考慮采用Google XPN

當不同的團隊開發和管理必須在谷歌云平臺(GCP)中進行交互的兩個或更多應用模塊或服務時,Google XPN非常有用。更常見的情況是混合云,谷歌云平臺上的服務在私有數據中心中使用資源。在這里,單獨的小組擁有并管理每個云應用程序或服務,但是這些服務需要通過從谷歌云到數據中心的VPN網關進行通信的一個共享的VPC。

XPN允許每個項目獨立運行,對VPC,VPN網關以及內部網絡的網絡配置和安全策略進行單獨的控制。組織可以在同一個VPC中設置多個Google XPN,其中包含控制他們訪問本地資源和彼此的策略。

技術概念

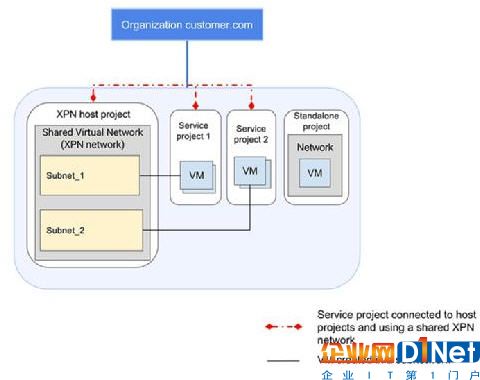

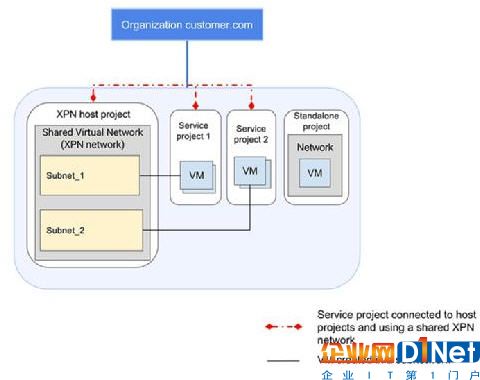

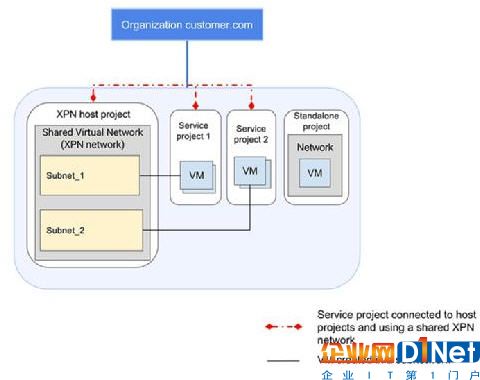

Google XPN支持通過專用網絡連接谷歌云平臺資源的虛擬私有云的多租戶共享。該網絡可以跨越多個谷歌云平臺區域。

為了實現這一分割,Google XPN為組織內的VPC中的不同項目實施標準的IP網絡地址轉換空間。作為VPC的一部分,Google XPNs通過防火墻規則繼承安全功能,并控制網絡流量。然后,云計算管理員可以創建VPN并配置適用于整個VPC的防火墻規則,并且還可以在不同子網的項目之間建立訪問控制。

Google XPN:要知道的關鍵術語

•組織:谷歌云平臺部署中的所有項目和資源的所有者,通常還負責計費,總體安全策略,以及身份和訪問管理。

•計費:在共享VPC中的項目之間進行流量計費,無論是否使用XPC,都進行合并,就像是單個項目一樣。

•主機項目:谷歌云組織內的一個包含共享VPC和一個或多個服務項目的總體項目。

•服務項目:專門負責管理專門的谷歌云平臺實例并共享VPC的部門,開發團隊或其他企業部門的項目。

•獨立項目:共享VPC中不屬于XPN的項目。

•管理員:負責管理組織,XPN和個人服務項目的三級層次結構。

當用戶將所有項目保留在一個VPC中時,他們可以執行一致的策略,并為每個應用程序開發團隊提供虛擬沙箱。使用XPN,共享的VPC作為主機項目的保護傘,在該項目下,分離出了各自的項目名稱空間。例如,組織在單個VPC中有三個項目,每個項目都有自己的子網。一個項目需要隔離,但另外兩個項目需要網絡連接才能共享代碼進行集成測試。在這種情況下,獨立項目仍然在一個孤立的子網上,而另外兩個項目則連接在一個Google XPN主機項目下。

限制和挑戰

Google XPN和相關服務項目都必須屬于同一個谷歌組織。他們也面臨以下限制和局限:

•組織可以有多個XPN;然而,一個服務項目只能屬于一個XPN。

•管理員可以將現有項目與新的Google XPN關聯,但不能遷移以前在服務網絡中實例化的VM實例;他們必須在XPN中停止并重新創建它們。

•共享的虛擬專用云在網絡中的所有項目中最多只能有7000個實例,而內部負載平衡的轉發規則不超過50個。

•服務項目從整個VPC的集合集共享資源總配額。 例如,主機或服務項目不能有比總體配額允許的更多的負載均衡器轉發規則。

•雖然XPN處于測試階段,但它限于每個云組織的100個主機項目以及與特定主機項目相關的100個服務項目。 此外,不支持跨項目的外部負載平衡,這意味著負載平衡器必須與后端相同的主機項目共同存在。

另一個挑戰是Google XPN的安全性很容易配置錯誤。例如,雖然它檢查安全策略以確保用戶有權在特定子網中創建實例,但是將實例模板放入服務項目時,這些控件不適用。因此,用戶可能會遇到雖然有權創建模板,但不能實例化模板中指定資源的情況。

掃一掃

掃一掃

京公網安備 11010502049343號

京公網安備 11010502049343號