2018年,依然是一個惡意木馬猖獗之年,其攻擊性、攻擊頻次較之以往更甚,從行為來看,惡意木馬攻擊對象已由計算機、互聯網、手機蔓延至物聯網設備。而在區塊鏈領域,諸如勒索木馬、惡意挖礦木馬也成為行業內令人頭疼的安全頑疾,更可怕的是,隨著區塊鏈用戶,特別是手機端用戶的增加,這樣的威脅正從消耗設備資源惡意挖礦,擴展到可能直接竊取用戶的電子資產。

是的,在電子貨幣交易所屢屢被黑客攻擊后,你我從不離身的手機正成為不法分子的最新目標。無論是市場份額更高的安卓手機,還是安全性能更好的蘋果手機,都已接二連三地出現惡意木馬攻擊事件,尤其是安卓系統中,面臨的威脅更大。其中最致命的威脅的即是,一旦安裝了被篡改的區塊鏈應用,如錢包、交易所App,你的電子資產將可能被巧取豪奪。

那么問題來了,在安卓系統上,App為什么會被篡改呢?它又是如何被篡改的?

據區塊鏈安全公司的安全專家解釋,由于安卓系統是一個開源平臺,所以其應用文件的格式也是開源的,這就造成了這樣開放體系下的應用很容易被篡改。如果一個安卓系統的 App沒有做安全保護措施,就可以被黑客利用開源的工具方法進行反編譯,從而獲得源代碼,然后對部分代碼或者業務環節進行篡改,再編譯打包成盜版的App。這個盜版的App如果被發布到各類應用市場,或者社區等渠道上,很難和正版的App區分開。

在非區塊鏈領域,由于App被篡改引發的安全事件已經屢見不鮮了,事實上從安卓手機普及開始,就一直存在App被篡改的安全隱患。大部分情況下,一個正版App被篡改后,會被捆綁打包其他的惡意代碼,或者修改正版App里和資費相關的代碼,以此來為黑客獲利。

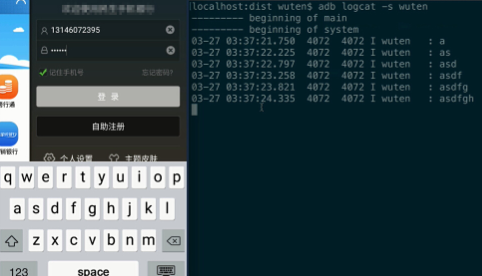

以某銀行App為例,其登錄界面被插入惡意代碼,黑客甚至可以實時看到用戶的密碼:

再如,某小說App被篡改后,插入短信扣費代碼,成為吸費木馬:

基于同樣的原理,區塊鏈App也是基于安卓系統開發,其在多個環節都可能被篡改,由于錢包、交易所等如今最流行的區塊鏈應用類型都與我們的電子資產緊密關聯,一旦我們的賬號、密鑰被盜,或者在轉賬過程中被釣魚式攻擊,其帶來的危害與非區塊鏈App相比有過之而無不及。

事實上,目前區塊鏈應用的安全現狀也不容樂觀,以某交易所App的APK包為例,將包反編譯后發現,其中各類敏感信息,如明文的交易所相關錢包地址都直接可見,很容易被篡改成其它地址重新打包進行釣魚式攻擊。

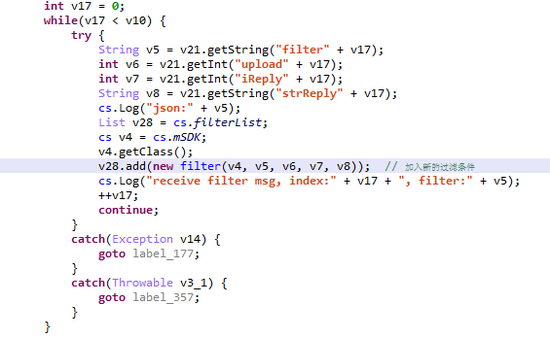

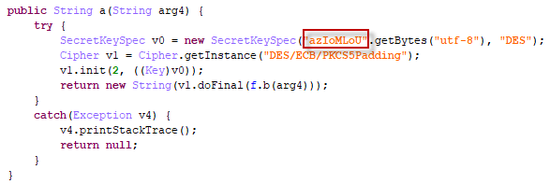

再如,某區塊鏈App將用戶交易數據的加密秘鑰明文存儲在了代碼中,這樣就很容易被黑客重新打包進行篡改,截獲明文交易信息:

北京鏈安的安全專家表示,從目前的區塊鏈C端安全趨勢來看,黑客的目標已經不再局限于利用手機挖礦了,而是在向電子貨幣錢包和交易所的攻擊轉移。當你在使用各類電子貨幣錢包、交易所App的時候,當你向某個地址進行轉賬或者進行充幣行為的時候,這些App很可能已經被篡改,你的電子貨幣流入到的或許并不是你所看到的地址。

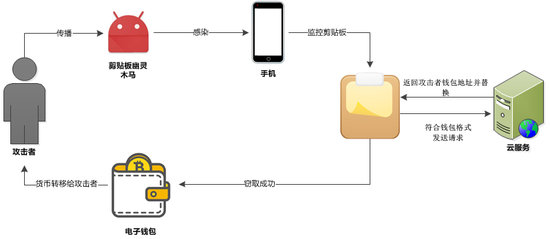

就在今年8月, Android平臺被捕獲到了一類電子貨幣木馬,名曰“剪貼板幽靈”。該木馬通過不斷監控用戶手機剪貼板中的內容,來判斷是否是電子貨幣的錢包地址,如果是錢包地址,則替換成從云服務得到的攻擊者的錢包地址,實施盜竊。當用戶把復制的錢包地址粘貼到轉賬地址欄的時候,原先的錢包地址已經被木馬替換成了攻擊者的錢包地址,造成用戶的財產損失。

此外,曾有一款名為PickBitPocket的木馬,偽裝成比特幣錢包應用,且成功在Google Play應用商店上架。在引誘用戶下載后,不法分子就會將用戶付款地址替換成自己的比特幣地址,以此來盜取用戶賬戶下的比特幣。

可見,由于區塊鏈App存在被篡改的可能,其給用戶帶來的危害將比可以挖礦木馬更危險,它們將直接竊取你的電子資產。

京公網安備 11010502049343號

京公網安備 11010502049343號