在全球趨向沒有戰(zhàn)爭的和平年代,互聯(lián)網(wǎng)領(lǐng)域卻在隨時(shí)上演著一幕幕沒有硝煙的攻防戰(zhàn)。企業(yè)應(yīng)用、個(gè)人信息乃至巨額財(cái)產(chǎn)……在網(wǎng)絡(luò)世界稍有不慎就會(huì)造成不可逆的損失。值得慶幸的是,這場戰(zhàn)爭中有一群身經(jīng)百戰(zhàn)的安全衛(wèi)士,他們可以在用戶遭受威脅時(shí)化身網(wǎng)絡(luò)超級(jí)英雄,在幫助用戶挽回?fù)p失的同時(shí),協(xié)助執(zhí)法機(jī)構(gòu)將黑客繩之于法。接下來,小編就用一次真實(shí)案例展示這些網(wǎng)絡(luò)衛(wèi)士如何幫助用戶化險(xiǎn)為夷。

背景

2019 年 12 月 16 日,Check Point 事故響應(yīng)小組 (CPIRT) 受三家金融服務(wù)公司的委托,調(diào)查其聯(lián)合銀行賬戶欺詐性電子轉(zhuǎn)賬事件。在這起詐騙事件中,攻擊者試圖通過四筆銀行交易將 110 萬英鎊轉(zhuǎn)入無法識(shí)別的銀行賬戶。在銀行的緊急干預(yù)下,57 萬英鎊得到及時(shí)挽救,其余資金則有待執(zhí)法機(jī)構(gòu)進(jìn)一步調(diào)查追回。

如果場景似曾相識(shí),那是因?yàn)椴痪们绊憫?yīng)小組剛剛發(fā)布了一個(gè)由 CPIRT 接手的類似案件的報(bào)告。在該案件中,黑客竊取了中國風(fēng)投公司向一家以色列初創(chuàng)企業(yè)提供的 100 萬美元資金。

隨著調(diào)查逐步展開,幕后黑手“Florentine Banker”組織露出了真面目。從攻擊者數(shù)月以來對(duì)受害者的監(jiān)控,到他們逐步將數(shù)十萬美元從毫無戒心的組織手里挪到自己的口袋中,這起復(fù)雜商務(wù)電子郵件入侵 (BEC) 攻擊的細(xì)節(jié)也全部浮出了水面。

目標(biāo)

在深入研究收集到的所有證據(jù)之前,我們先來快速了解一下受害組織的整體情況。受害組織是英國和以色列的三家大型金融公司,他們通常每周都會(huì)為新合作伙伴和第三方提供商處理并轉(zhuǎn)移大量資金,并使用 Office 365 作為全公司的主要電子郵件提供商。

犯罪的逐步開展

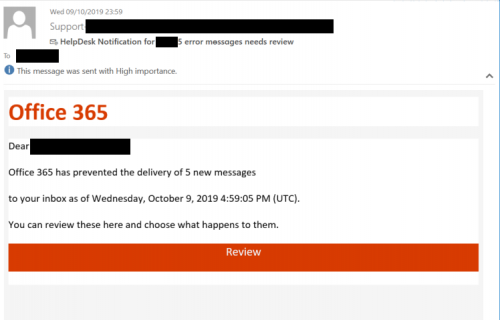

鎖定目標(biāo)之后,Florentine Banker 黑客組織先對(duì)目標(biāo)公司內(nèi)的個(gè)人發(fā)起有針對(duì)性的網(wǎng)絡(luò)釣魚攻擊。這些人可能是首席執(zhí)行官、首席財(cái)務(wù)官或組織內(nèi)負(fù)責(zé)執(zhí)行金錢交易的任何其他關(guān)鍵人員。

在這次案例中,第一批網(wǎng)絡(luò)釣魚電子郵件僅瞄準(zhǔn)了兩名人員,并通過其中一人獲得了用戶憑證。這些網(wǎng)絡(luò)釣魚攻擊交替使用不同的方法持續(xù)了數(shù)周,偶爾會(huì)攻擊新的員工,直到掌握公司整體財(cái)務(wù)狀況為止。

Florentine Banker 組織發(fā)送的網(wǎng)絡(luò)釣魚電子郵件

第一步:觀察

攻擊者控制受害者的電子郵件帳戶后,便立即開始閱讀電子郵件,以了解:

受害者的各個(gè)轉(zhuǎn)賬渠道。

受害者與客戶、律師、會(huì)計(jì)和銀行等其他第三方的關(guān)系。

目標(biāo)公司內(nèi)部的關(guān)鍵角色。

Florentine Banker 會(huì)在干預(yù)郵件通信前花費(fèi)數(shù)天、數(shù)周甚至數(shù)月的時(shí)間進(jìn)行偵察,并耐心地繪制目標(biāo)公司的業(yè)務(wù)計(jì)劃和流程。

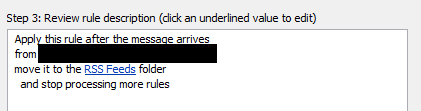

第二步:控制并隔離

將目標(biāo)公司研究透徹后,攻擊者便開始創(chuàng)建惡意郵箱規(guī)則,將受害者與第三方和內(nèi)部同事隔離開來。這些電子郵件規(guī)則會(huì)將內(nèi)容或主題中含有重要信息的電子郵件轉(zhuǎn)移到受黑客組織監(jiān)控的文件夾中,從而實(shí)質(zhì)上構(gòu)成一種“中間人”攻擊。

例如,任何包含“發(fā)票”、“退回”或“失敗”等預(yù)定義詞的電子郵件都將被移到受害者不常用的另一個(gè)文件夾,比如“RSS Feeds”文件夾。

Outlook 電子郵件規(guī)則 — 演示

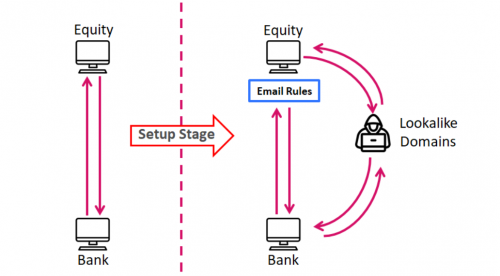

第三步:相似的設(shè)置

為了進(jìn)行下一個(gè)環(huán)節(jié),攻擊者注冊(cè)了相似的域,這些域看起來與電子郵件攔截目標(biāo)的合法域非常相似。例如,如果“finance-firm.com”和“banking-service.com”之間存在通信,攻擊者就會(huì)注冊(cè)“finance-firms.com”和“banking-services.com”等類似的域名。

設(shè)置完成后,攻擊者便開始從相似域發(fā)送電子郵件。他們要么創(chuàng)建新對(duì)話,要么繼續(xù)現(xiàn)有對(duì)話,讓受害者誤以為這些電子郵件來自合法用戶,并且不會(huì)注意到發(fā)送域名的微小變化。

電子郵件流程示例:設(shè)置前和設(shè)置后

第四步:發(fā)起欺詐

在此階段,攻擊者對(duì)公司的入站電子郵件流量具有高度控制權(quán),并且可以偽造看似合法并受信任的電子郵件,而無需從真正的公司帳戶發(fā)送任何電子郵件。

然后,攻擊者再開始注入欺詐性銀行賬戶信息,方法有兩種:

攔截合法電匯交易 — 攻擊者先閱讀公司電子郵件,了解匯款計(jì)劃,然后利用在設(shè)置階段準(zhǔn)備的基礎(chǔ)架構(gòu)提供“新”銀行賬戶信息,讓受害者將資金轉(zhuǎn)到自己的銀行賬戶中。 在本次案例中,攻擊者發(fā)現(xiàn)目標(biāo)公司計(jì)劃與第三方進(jìn)行交易,并建議使用英國銀行賬戶來加快此過程。但收件方表示他們沒有英國銀行賬戶。黑客組織趁機(jī)而入,提供了一個(gè)英國銀行賬戶。

生成新電匯請(qǐng)求 — 攻擊者將在偵察階段了解一些轉(zhuǎn)賬細(xì)節(jié),包括目標(biāo)公司的匯款程序、審批周期以及最重要的公司關(guān)鍵負(fù)責(zé)人和交易銀行信息。在我們的案例中,Florentine Banker 搜查了目標(biāo)公司與其轉(zhuǎn)賬銀行之間的電子郵件往來,并使用從中獲取的信息與轉(zhuǎn)賬銀行聯(lián)系人聯(lián)系,通知其進(jìn)行新的匯款交易。

最后一步:轉(zhuǎn)賬

Florentine Banker 會(huì)一直操縱對(duì)話,直到第三方批準(zhǔn)新銀行信息并確認(rèn)交易為止。如果銀行由于賬戶幣種不匹配、收款人姓名有誤或任何其他原因而拒絕交易,則攻擊者將修復(fù)拒絕會(huì)話,直到錢到手為止。

這在詐騙案例中很常見。攻擊者會(huì)監(jiān)視與銀行聯(lián)系人的通信往來,一旦有阻礙匯款的地方,便立即進(jìn)行修復(fù),從而成功操縱所有人把錢轉(zhuǎn)到自己的賬戶中。Florentine Banker 組織前后通過三筆無法撤銷的交易詐騙了約 600 萬英鎊。

其他目標(biāo)

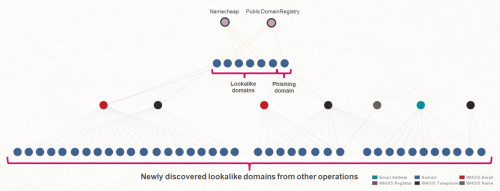

在調(diào)查 Florentine Banker 黑客組織的上述操作時(shí),Check Point事故相應(yīng)小組收集了一些證據(jù)信息并觀察了黑客使用的各個(gè)域名。

攻擊者共使用了七個(gè)不同的域,均為相似域或提供網(wǎng)絡(luò)釣魚網(wǎng)頁的網(wǎng)站。

事故相應(yīng)小組可以通過從域的 WHOIS 信息(注冊(cè)名稱、電子郵件、電話號(hào)碼)中收集的數(shù)據(jù)推測攻擊者的其他行動(dòng),并根據(jù)具有唯一性的 WHOIS 信息找到了 2018-2020 年期間注冊(cè)的其他 39 個(gè)相似域,這些域名顯然是想嘗試偽裝成被 Florentine Banker 瞄準(zhǔn)的各個(gè)合法公司。

域名調(diào)查結(jié)果 Maltego 視圖

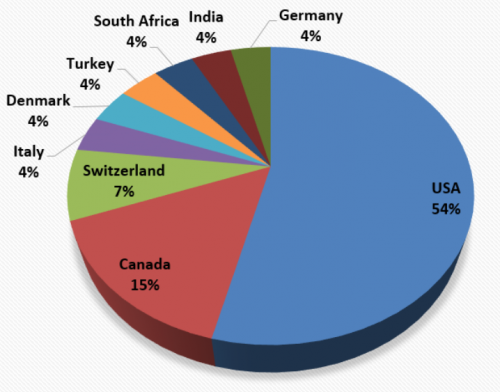

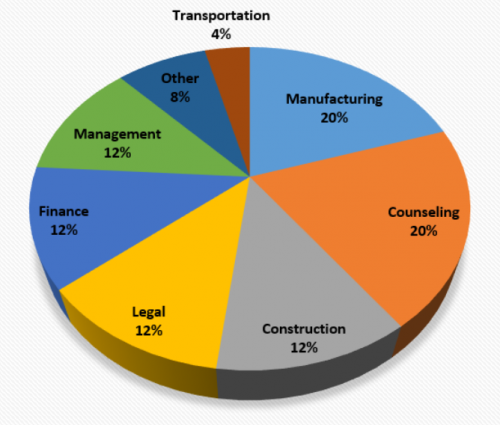

以下是小組根據(jù)發(fā)現(xiàn)的相似域,推測得出的 Florentine Banker 在不同國家和行業(yè)的攻擊目標(biāo)細(xì)分圖。

不同國家的受害者不同行業(yè)的受害者

Florentine Banker 的來歷

事故相應(yīng)小組雖然沒有調(diào)查到有關(guān) Florentine Banker 來歷的確切證據(jù),但也從蛛絲馬跡中捕捉到了一些線索:

僅攔截和修改了英語會(huì)話或交易。

在潛入受害組織的這兩個(gè)月內(nèi),Florentine Banker 均從周一到周五開展行動(dòng)。

欺詐性銀行賬戶位于中國香港和英國。

有幾封希伯來語電子郵件包含一些重要信息,但它們卻未被攻擊者使用,因此我們猜測攻擊者不會(huì)講希伯來語。

Florentine Banker 組織要求直接從受害者銀行聯(lián)系人處進(jìn)行電匯時(shí),使用了一家中國香港公司的名稱。該公司可能是偽造的,也可能先前注冊(cè)而后又倒閉的。

為了保護(hù)潛在受害者的隱私,我們不會(huì)公開相似域名或目標(biāo)攻擊品牌。Check Point Research 正在努力聯(lián)系這些公司,防止它們成為下一個(gè) BEC 詐騙受害者。

結(jié)語

私募股權(quán)和風(fēng)險(xiǎn)投資公司已成為 BEC 攻擊者眼中的主要目標(biāo)。由于風(fēng)險(xiǎn)投資公司經(jīng)常向新合作伙伴和收件方匯轉(zhuǎn)大量資金,這使它們成為誘導(dǎo)進(jìn)行新欺詐性交易的理想對(duì)象。

事實(shí)證明,經(jīng)過至少幾年的攻擊實(shí)戰(zhàn)和技術(shù)打磨,Florentine Banker 組織已經(jīng)成為一個(gè)陰險(xiǎn)老辣而又懂得靈活應(yīng)變的黑客高手。

除了最初的攻擊目標(biāo)外,這些攻擊技術(shù)(尤其是相似域)也會(huì)對(duì)相似域通信中所涉及的第三方構(gòu)成重大威脅。當(dāng)主要攻擊目標(biāo)從網(wǎng)絡(luò)中檢測到并消除威脅后,攻擊者可能會(huì)繼續(xù)嘗試向已建立信任關(guān)系的第三方發(fā)起欺詐活動(dòng)。

如何保護(hù)自己

電子郵件是迄今為止攻擊者入侵企業(yè)網(wǎng)絡(luò)的第一大媒介,其中網(wǎng)絡(luò)釣魚是最常見的威脅。網(wǎng)絡(luò)釣魚電子郵件可誘騙用戶公開企業(yè)登錄憑證或單擊惡意鏈接/文件。企業(yè)必須部署電子郵件安全解決方案,利用不斷更新的安全引擎自動(dòng)防御此類攻擊。

教育員工 — 適當(dāng)對(duì)員工進(jìn)行有關(guān)最新威脅形勢的持續(xù)教育。

如需電子轉(zhuǎn)賬,請(qǐng)務(wù)必致電匯款方或收款方進(jìn)行二次驗(yàn)證。

如果用戶在公司內(nèi)部檢測到類似的威脅,請(qǐng)務(wù)必也通知所有業(yè)務(wù)合作伙伴 — 否則只要延遲一步就會(huì)被黑客搶占先機(jī)。

為了保障電子郵件安全,Check Point 基于人工智能的安全引擎引入了一個(gè)高級(jí)反網(wǎng)絡(luò)釣魚引擎,可通過行為分析防止文中案例的悲劇再次上演。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)