今年5月, 哥倫比亞安全研究員 Juan Diego 向微軟報告了一個漏洞,該漏洞可使得攻擊者在無需任何用戶交互的情況下隨意竊取 Windows NTLM 密碼哈希,允許與受害者網絡直接連接的攻擊者升級對附近系統的訪問。Microsoft通過ADV170014安全顧問在本月的補丁周二修補了該漏洞,此次補丁僅適用于Windows 10和Windows Server 2016的用戶。

事實上,這種攻擊操作性強且不涉到較深層次的技術技能,攻擊者只需要將特制的 Shell 命令文件 (SCF 文件) 放在可公開訪問的 windows 文件夾中,然后該文件將由于安全問題而執行收集 NTLM 密碼哈希, 并將其發送回攻擊者的服務器;這樣一來,攻擊者可以輕松破解 NTLM 密碼哈希并且隨意訪問受害者的計算機。今年5月, 哥倫比亞安全研究員 Juan Diego 向微軟報告了黑客的入侵。

大家都知道微軟 NTLM 體系結構有一些漏洞, 當pentester發動攻擊的時候,第一件事情就是竊取哈希,這已經不新鮮了,而且大多時候這些技術需要用戶介入來進行完整的攻擊。不過此次的攻擊黑客掌握全部主動權:SCF文件中的惡意命令就在黑客將共享文件夾中里SCF文件上傳之后就已經開始運行了,并不需要等待用戶查看文件內容,也就是說不需要用戶交互就能完成攻擊。除了已經被修復的windows 10 和服務器 2016,較舊版本的 windows 3.11 到 windows 10、臺式機和服務器由于注冊表修改與舊版本的 windows 防火墻不兼容問題依然容易被攻擊。當然,我只測試了windows 7 和 windows 10,其他的就需要讓微軟自己來做了。

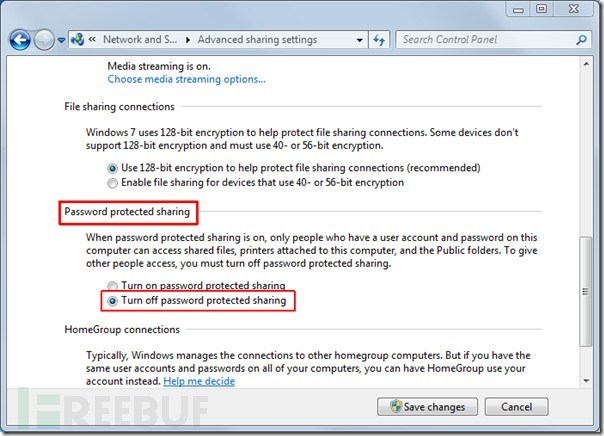

然而,并不是所有共享文件夾的計算機都屬于易被攻擊對象,由于Windows 限制漏洞范圍的默認選項,黑客攻擊對具有密碼保護的共享文件夾的計算機就不起作用,不過介于大多情況下,許多 Windows 用戶諸如企業環境,學校和其他公共網絡中的用戶通常會因為自身需求而共享無需密碼的文件夾從而受到攻擊。

只不過,Juan Diego 表示他無法詳細說明攻擊的根本緣由,按理說,在過去已知的攻擊中因需要觸發漏洞而利用SCF文件,受害者應該擁有訪問該文件夾的權限才對。

這種自動發生的攻擊其根本原因對我來說依然是個謎,微軟方面也對此守口如瓶。

顯然,微軟提供的補丁并沒有真正修復關于SCF 文件的自動執行,Juan Diego 雖然無法給出解釋根由但致力于修補一個存在二十年之久、且被稱之為 pass-the-hash 的攻擊, 它能自動共享 NTLM 哈希與服務器位于用戶的外部網絡;類似這樣的問題在很多針對 Windows 的攻擊中都有體現;比如,在今年春季, pass-the-hash 結合 Chrome 與 SCF文件來竊取用戶憑據, 且在 2015、16年,pass-the-hash 攻擊均有出現過。而Microsoft 提供的修補程序只能夠防止攻擊者誘使本地用戶在本地網絡外部的服務器上進行身份驗證。

事實上,在 Diego 之前,早在今年3 月份德國研究員Stefan Kanthak 已經向微軟報告;報告了類似的為題。

在我報告的6個問題里微軟只公布和修復了2個,不得不說微軟的效率真的很慢。

Stefan 表示其實有更多的方法能破解 pass-the-hash 攻擊。相應的,Diego 也給出支持性回應表示正在研究相關破解方法。

當然,最好最直接的還是不要分享無需密碼的文件。

京公網安備 11010502049343號

京公網安備 11010502049343號