概要

加州大學圣芭芭拉分校的9名研究人員發現,四大主流芯片廠商的安卓bootloader組件存在多個漏洞。這些漏洞可導致手機信任鏈在引導過程中被攻破,從而使設備遭受攻擊。

研究人員開發出BootStomp來分析bootloader

研究團隊發現安卓bootloader組件閉源開發且缺乏一般的metadata(如程序頭或調試符號)的特性,導致難以對其進行逆向分析開展安全審計,更不用說分析了。他們的研究工作主要集中在開發一個名為BootStomp的新工具,專門用于測試并分析bootloder。

BootStomp的目標是自動識別跟濫用/使用由攻擊者控制的且由bootlaoder代碼信任的非易失性存儲器相關的安全漏洞。具體來講,研究人員將使用自己的系統作為自動系統,將bootloader作為輸入,從而輸出大量可提示安全漏洞存在的警告信息。之后人工分析這些警告信息并快速判斷高亮顯示的功能是否構成安全威脅。

專家發現六個新缺陷

通過BootStomp找到之前bootloader代碼中存在問題的地方并查看結果的方式,安全專家指出他們發現了七個安全缺陷,其中六個是新問題,一個是此前已知的問題 (CVE-2014-9798)。在這六個新缺陷中,bootloader廠商已證實并確認五個。

研究團隊指出,有些漏洞能讓攻擊者執行任意代碼從而攻陷整個信任鏈,或者執行DoS攻擊。該工具還發現兩個bootloader漏洞能導致攻擊者獲取操作系統的根權限從而解鎖設備并攻破信任鏈。

研究人員從四個不同廠商發現了五個不同的bootloader:

華為/海思芯片集 [華為 P8 ALE-L23]

英偉達圖睿芯片集 [Nexus 9]

聯發科芯片集 [Sony Xperia XA]

高通的新LK bootloader

高通的舊LK bootloader

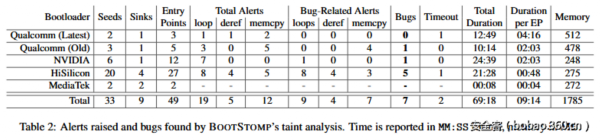

研究人員此前就知道高通老舊的LK bootloader受CVE-2014-9798漏洞的影響。當BootStomp再次識別出這個老舊的安全漏洞時,他們確認該工具運行良好。他們還在英偉達芯片集中發現了一個漏洞,在海思bootloader中發現了五個漏洞。完整結果如下:

更多詳情以及提議的緩解措施,可在題目為《BootStomp:關于移動設備bootloader的安全問題》的論文中找到。研究人員在本月初加拿大溫哥華舉行的USENIX安全大會上展示了他們的研究成果。

京公網安備 11010502049343號

京公網安備 11010502049343號