2017年6月27日,一個名為Petya的勒索軟件開始大肆傳播,導致許多企業遭受攻擊。

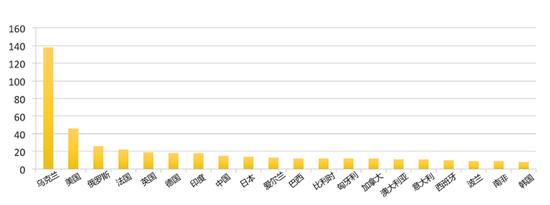

圖1. 企業受到攻擊數量最多的國家(Top 20)

與WannaCry勒索病毒類似,Petya同樣利用“永恒之藍”漏洞進行傳播。但除此之外,Petya還使用了傳統SMB網絡傳播技術,這意味著即便企業已經安裝“永恒之藍”補丁,Petya依然能夠在企業內部進行傳播。

初始感染方式

賽門鐵克已經證實,網絡攻擊者在最初Petya入侵企業網絡的過程中,使用了MEDoc。MeDoc是一種稅務和會計軟件包,該工具在烏克蘭被廣泛使用,這也表明,烏克蘭企業是攻擊者此次攻擊的主要目標。

在獲得最初的立足點后,Petya便開始利用不同方式在整個企業網絡中進行傳播。

傳播和橫向傳播

Petya是一種蠕蟲病毒,該病毒能夠通過建立目標計算機列表,并使用兩種方法在計算機中實現自傳播。

IP地址和認證信息收集

Petya通過建立包含本地局域網(LAN)中的主要地址與遠程IP在內的IP地址列表來進行傳播。

一旦確定目標計算機列表,Petya將列出一份用戶名和密碼列表,并通過該列表向目標計算機進行傳播。用戶名和密碼列表會保存在內存中。Petya收集認證信息有兩種方式:

● 在Windows憑據管理器中收集用戶名和密碼

● 投放并執行一個32位或64位的認證信息轉儲器

橫向傳播

Petya實現網絡傳播的主要方式有兩種:

● 在網絡共享里實現傳播:Petya通過使用獲取的認證信息,自行復制到[COMPUTER NAME]\admin$,從而向目標計算機傳播。之后,該病毒會使用PsExec或Windows管理規范命令行 (WMIC) 工具遠程實現傳播。上述所提到的兩種工具均是合法工具。

● SMB漏洞:Petya使用“永恒之藍”和“永恒浪漫”這兩種漏洞的變體進行傳播。

初始感染和安裝

Petya起初會通過rundll32.exe加以執行,并使用以下指令:

● rundll32.exe perfc.dat, #1

一旦動態鏈接庫(DLL)開始加載,該程序會首先嘗試將自己從受感染系統中移除。在最后將文件從磁盤中刪除之前,它會打開此文件并用空字符覆蓋文件內容,目的是阻止用戶通過取證技術來恢復文件。

隨后,該程序將試圖創建以下文件,用于標記已受感染的計算機:

● C:Windowsperfc

MBR感染和加密

Petya在安裝完成后,會修改主引導記錄(MBR),使該病毒能夠在系統重啟時,劫持受感染計算機的正常加載過程。受到修改后的MBR可用來加密硬盤,并同時模擬磁盤檢查(CHKDSK)界面,該界面隨后將向用戶顯示勒索信息。

文件加密

Petya有2種加密文件的方式

● 在Petya傳播至其他計算機之后,用戶模式加密將會發生,磁盤中帶有特定擴展名的文件遭到加密。

● MBR受到修改,并加入定制加載器,用于加載CHKDSK模擬器。該模擬器的目的在于隱藏磁盤加密行為。上述活動會在用戶模式加密發生后完成,因此,這種加密采用了雙重加密:用戶模式加密和全磁盤加密。

京公網安備 11010502049343號

京公網安備 11010502049343號