利用“永恒之藍”漏洞進行勒索的蠕蟲病毒正肆虐全球,所有中招者一籌莫展,因為絕大多數安全公司給出的解決方案,都是事前預防措施。然而 360 卻給出了一個事后補救措施。今天(5月14日)凌晨2點18分,360安全衛士突然在微博上發布了一個360勒索蠕蟲病毒文件恢復工具(文末有下載鏈接),聲稱可以恢復部分被勒索軟件加密的文件。恢復流程大致如下:

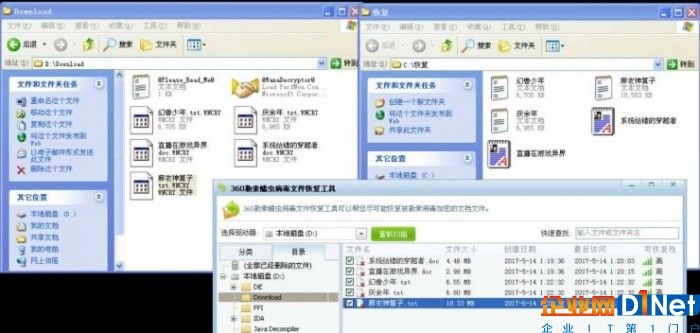

選擇加密文件所在驅動器

掃描后,選擇要恢復的文件

恢復前后對比圖

▲以上圖片來自360安全衛士官方微博

在微博中,作者強烈建議用戶選擇把恢復的文件保存在干凈的移動硬盤或U盤上。同時作者還表示并不能百分之百恢復文件,但是有可能恢復一定比例文件,成功概率會受到文件數量等多重因素影響:

本工具的文件恢復成功率會受到文件數量、時間、磁盤操作情況等因素影響。一般來說,中毒后越早恢復,成功的幾率越高。

我們盡力而為,但無法確保能夠成功恢復多大比例的文件。祝您好運!

根據此前安全研究者的說法,勒索軟件采用的是 RSA + AES 加密算法,屬于幾乎無法在有限時間內破解的加密算法,那么此次360發布的工具又是基于什么原理呢?為什么恢復文件還存在一定概率?而且,不少網友發現,此次的“勒索蠕蟲病毒文件恢復工具”和360此前推出的“誤刪除文件恢復工具”極其相似,這又是為什么呢?他們是否使用了類似原理?

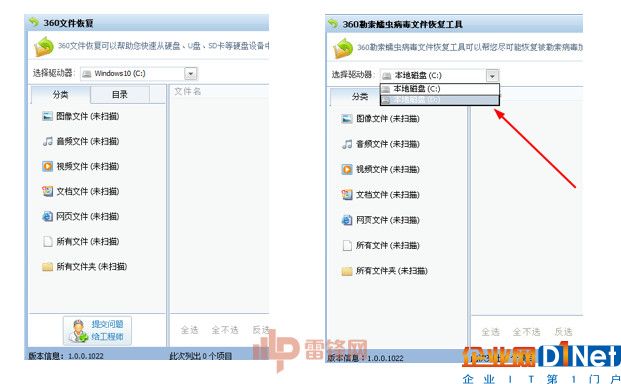

▲左為誤刪除文件恢復,右為勒索文件恢復工具

360反病毒工程師王亮告訴雷鋒網,該工具是針對 Wannacrypt (俗稱:想哭)勒索軟件制作的恢復工具,并不是直接破解了加密算法,而是通過分析了該勒索軟件的工作原理之后,利用一個特殊的手法實現的文件恢復。

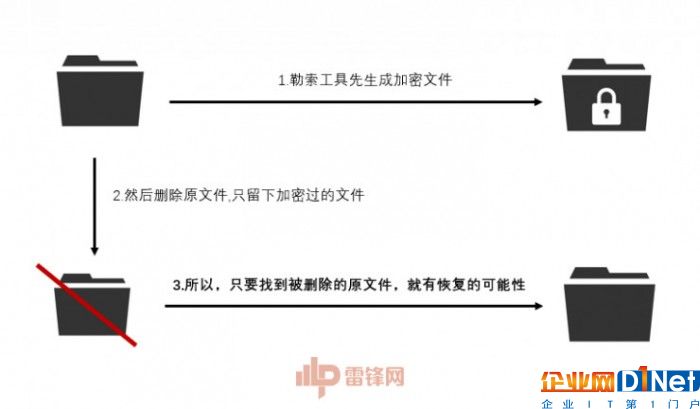

他們發現,Wannacrypt 勒索軟件的大致工作流程是這樣的:

將原文件讀取到內存中完成加密,生成一個加密文件,刪除原文件。

因此電腦中的原始文件其實并沒有直接被加密,而是被黑客刪除了,被加密的只是副本。

▲雷鋒網根據專家的描述制作的示意圖

王亮向解釋了勒索軟件的加密原理:

一般來說,主流的勒索病毒通常有兩種操作文件的方式,一種是直接加密覆蓋原文件,這種情況下沒有勒索者的密鑰,幾乎是無法恢復的;另一種則是先加密生成副本文件,然后刪除原文件,這種情況下是有可能恢復的。

但是,狡猾的勒索者通常會對文件進行深度處理,比如在刪除之前,用垃圾數據把原文件覆蓋一遍,這時受害者用文件恢復的辦法,只能恢復出一堆垃圾數據。

所幸的是,他們分析此次 Wannacrypt 勒索軟件時,發現它并沒有對原文件進行這樣的“深度處理”,而是直接刪除。這在王亮看來算是一個比較低級的“失策”,而360此次正是利用了勒索者的“失策”,實現了部分文件恢復。

王亮強調,此次發布的工具是只針對 Wannacrypt 勒索軟件的,對于其他勒索病毒可能沒有用,同時也無法保證100%恢復所有文件,因為這涉及到原文件的存儲位置、數量、刪除時間和磁盤讀寫情況等因素。但即使如此,他們也希望能夠盡一己之力,幫助人們搶救回一些重要資料,救回來一個是一個。

和諸多安全公司一樣,目前他們仍在對此次勒索蠕蟲病毒進行進一步分析和研究,新的發現和成果將第一時間發布。雷鋒網也將在第一時間跟進。

文 | 謝幺,雷鋒網網絡安全作者。

附:文件恢復工具下載地址 :

http://dl.360safe.com/recovery/RansomRecovery.exe

京公網安備 11010502049343號

京公網安備 11010502049343號