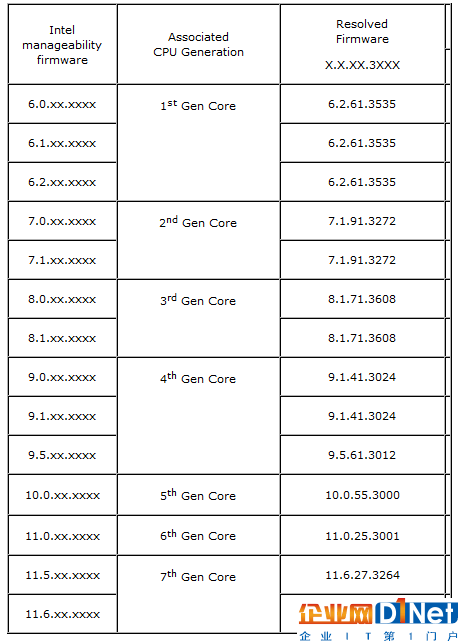

據(jù)外媒報(bào)道,芯片巨頭英特爾近日終于打上了一個(gè)存在了近十年的安全漏洞補(bǔ)丁,封堵了與芯片主動(dòng)管理技術(shù)(AMT)技術(shù)相關(guān)的一個(gè)高危漏洞,這個(gè)漏洞影響了自2008年的Nehalem一直到2017年的Kaby Lake等諸多芯片。最新修復(fù)漏洞的固件版本號(hào)如下,希望受影響芯片型號(hào)的用戶盡快升級(jí)最新BIOS固件,封堵漏洞。

在近日發(fā)布的一篇安全公告中,英特爾對(duì)這個(gè)提權(quán)漏洞給出了“極其嚴(yán)重”(Critical Severity)的評(píng)定。該漏洞存在于主動(dòng)管理(AMT)、標(biāo)準(zhǔn)管理(ISM)、以及英特爾小企業(yè)技術(shù)(SBT)中,涉及版本號(hào)為6.x、7.x、8.x、9.x、10.x、11.5以及11.6的固件。

借助這個(gè)漏洞,攻擊者可以“獲取上述產(chǎn)品中提供的管理功能的控制權(quán)”。

此外英特爾還特別給出了兩個(gè)例子:

● 某個(gè)無特權(quán)的網(wǎng)絡(luò)攻擊者,可以借助英特爾提供的管理功能來獲得系統(tǒng)權(quán)限,其影響下述SKU——AMT、ISM、SBT(CVSSv3 9.8 Critical /AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)。

● 某個(gè)無特權(quán)的本地攻擊者,可以再次上獲得網(wǎng)絡(luò)或本地系統(tǒng)上的權(quán)限,其影響下述SKU——AMT、ISM、SBT((CVSSv3 8.4 High /AV:L/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H))。

SemiAccurate表示,其敦促英特爾修復(fù)該問題已有數(shù)年的時(shí)間,但該公司在過去9年里幾乎無動(dòng)于衷。

Intel 芯片中有一個(gè)獨(dú)立于 CPU 和操作系統(tǒng)的微處理器,叫做英特爾管理引擎 Intel Management Engine,簡稱 ME。多種技術(shù)都基于ME,包括代碼處理、媒體DRM、可信平臺(tái)模塊TPM等。

ME 是一個(gè)有別于 CPU 的獨(dú)立系統(tǒng),它可以在不受 CPU 管控下通過搭配 AMT (英特爾主動(dòng)管理技術(shù))等技術(shù)用來遠(yuǎn)程管理企業(yè)計(jì)算機(jī)。

它依靠Intel的主動(dòng)管理技術(shù)(AMT)來實(shí)現(xiàn),當(dāng)開啟該功能之后,即使在關(guān)機(jī)的情況下也能對(duì)電腦進(jìn)行遠(yuǎn)程管理,可查看狀態(tài)、安裝、更新軟件或系統(tǒng)、瀏覽磁盤文件等。如此強(qiáng)大而方便的管理技術(shù)也同時(shí)留下了巨大的安全威脅。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)