近期,賽門鐵克安全團隊發現,最新Android勒索軟件變體Android.Lockdroid.E開始具備語音識別功能。當用戶說出正確內容,勒索軟件才允許用戶'贖回'自己的手機設備。該惡意軟件使用語音識別 API,要求受害者通過語音,而非傳統的鍵盤輸入方式提供解鎖碼。

在感染設備后,Android.Lockdroid.E使用SYSTEM類型窗口鎖定設備,隨后在鎖屏中顯示中文勒索信息,提供解鎖的指示。不僅如此,攻擊者還會提供可聯系的QQ即時通訊ID,使受害者接收有關支付贖金和接收解鎖碼的進一步指示。由于設備已被攻擊者鎖定,用戶必須使用另一臺設備與攻擊者進行聯系。

圖 1. 帶有指示的鎖定屏幕

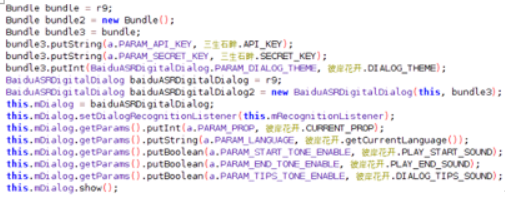

圖1中的勒索信息顯示,要求受害者按下按鈕,啟動語音識別功能。

圖 2. 惡意軟件所啟動的語音識別模塊

該惡意軟件使用第三方語音識別 API,將受害者所說的語音與預期密碼進行比較。如果輸入信息匹配,惡意軟件便會解鎖屏幕。在一些情況下,惡意軟件還會對需要識別的語音進行標準化,以適應自動語音識別器自身的輕微誤差。

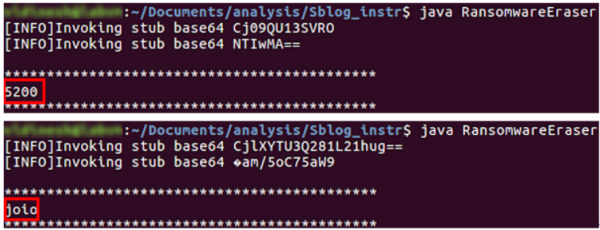

該惡意軟件將鎖屏圖片和相關密碼存放在一個包含額外填充內容的編碼"資產"文件夾中。賽門鐵克安全團隊曾采用自動化腳本成功提取密碼。圖2中顯示部分惡意軟件所使用的密碼類型。值得注意的是,該惡意軟件會對每臺感染設備使用不同的密碼。

圖3. 該惡意軟件所用的密碼示例

之前,賽門鐵克的安全專家曾發現另一種Android.Lockdroid.E變體使用低效2D條形碼對用戶實施勒索。該惡意軟件要求用戶掃描鎖屏上的代碼,并使用另一臺設備登錄通訊app支付贖金,這種勒索方式使受害者難以支付贖金,攻擊者也難以收取贖金。此次最新使用的語音識別方法同樣要求受害者通過另一臺設備與攻擊者進行聯系,因此效率仍然較低。

通過分析最新 Android.Lockdroid.E變體,賽門鐵克安全團隊發現幾個執行漏洞,例如不當的引發語音識別意圖,以及復制和粘貼錯誤。顯然,該惡意軟件開發者正在不斷嘗試新的方法向受害者進行勒索。賽門鐵克認為,這絕不會是該惡意軟件系列的最后伎倆。

賽門鐵克安全建議:

賽門鐵克建議用戶采用以下措施防御移動威脅:

" 及時對軟件進行更新,確保軟件為最新版本

" 避免從陌生網站下載應用,只信任安裝來自可靠來源的應用

" 密切關注任何應用申請的權限

" 安裝一款合適的移動安全應用軟件,保護自身設備和數據,比如諾頓

" 定期對重要數據進行備份

賽門鐵克安全防護

賽門鐵克和諾頓產品能夠檢測Android.Lockdroid.E威脅,為用戶提供可靠的安全防護。

京公網安備 11010502049343號

京公網安備 11010502049343號