先講兩個有趣的故事:

故事1:某電商平臺發(fā)現(xiàn)遭遇拒絕服務(wù)攻擊(DDoS),沒過幾天就有人上門推銷“防御”設(shè)備。由于時間間隔短,再加上“防御”的設(shè)備很針對,推銷者的動機(jī)顯然非常可疑,該電商平臺據(jù)此認(rèn)為推銷者很可能就是嫌疑人。

故事2:某搶票網(wǎng)站被“脫庫”,該網(wǎng)站通過樣板對比,最終確定攻擊者是利用現(xiàn)有的“第三方社工庫”進(jìn)行“撞庫攻擊”。

在這兩起被偵破的案件中,前者是根據(jù)犯罪動機(jī)來判斷的,后者則分析了犯罪者的攻擊方法,而除此之外,網(wǎng)絡(luò)警察還可以通過攻擊路徑溯源,分析并直接定位攻擊者。那么,是不是“抓鬼”的招數(shù)僅此而已呢,對那些找不到“作案動機(jī)”,或是長期潛伏在企業(yè)的“內(nèi)鬼”就沒有辦法了嗎?非也,更高級、更先進(jìn)的還有UEBA(用戶與實(shí)體行為分析)。

什么是UEBA?

它的前身是用戶行為分析(UBA),最早用于購物網(wǎng)站上,通過收集用戶搜索關(guān)鍵字,實(shí)現(xiàn)用戶標(biāo)簽畫像,并預(yù)測用戶購買習(xí)慣,推送用戶感興趣的商品。而這項(xiàng)技術(shù)很快就被移植到網(wǎng)絡(luò)安全領(lǐng)域。

2014年,Gartner發(fā)布了用戶行為分析(UBA)市場定義,UBA技術(shù)目標(biāo)市場聚焦在安全(竊取數(shù)據(jù))和詐騙(利用竊取來的信息)上,幫助組織檢測內(nèi)部威脅、有針對的攻擊和金融詐騙。但隨著數(shù)據(jù)竊取事件越來越多,Gartner認(rèn)為有必要把這部分從詐騙檢測技術(shù)中剝離出來,于是在2015年正式更名為用戶實(shí)體行為分析(UEBA)。

在安全領(lǐng)域,UBA/UEBA關(guān)注的是人而不是物。它通過機(jī)器學(xué)習(xí)來發(fā)現(xiàn)高級威脅,實(shí)現(xiàn)了自動化的建模,相比于傳統(tǒng)的(安全管理中心)SOC/(安全信息與事件管理)SIEM,其在發(fā)現(xiàn)異常用戶行為、用戶異常行為等方面具備了非常高的“命中率”。

聽起來很復(fù)雜,但要理解UEBA也很簡單,因?yàn)樗劢褂趦牲c(diǎn):特權(quán)賬號盜用(異常用戶),合法的人做不合法的事(用戶異常)。

安全事件與“狼來了”的故事

在很多企業(yè)中部署的SOC/SIEM,會把安全信息、認(rèn)證事件、反病毒事件、審計事件、入侵事件聚合到數(shù)據(jù)庫中,在一個地方集中進(jìn)行重要的安全分析、報告輸出和告警輸出,以便安全人員快速響應(yīng)。

SOC/SIEM系統(tǒng)會給管理者推送高等級的安全事件并告警,但這些告警類似狼來了的故事,不僅次數(shù)非常多而且很多都不是真正的威脅。比如主機(jī)重啟、交換機(jī)重啟等等,這些都可能讓安全人員誤認(rèn)為發(fā)生了安全事件。但在折騰之后卻發(fā)現(xiàn),狼沒來!

為了解決每次都要上山打狼的麻煩,不關(guān)心各種海量告警,不聚焦某條高級事件,UBA加入到SOC/SIEM領(lǐng)域一定是歷史的必然選擇。

UBA/UEBA關(guān)注的是人而不是物,所以當(dāng)發(fā)生重啟行為時,首先要做的是判斷重啟的用戶是誰?這個用戶在過去的一年內(nèi),每個月在固定時間有過重啟設(shè)備的行為嗎?如果都有,那么就不必對著山下大喊“狼來了”! 因此,安全事件的誤報率大幅降低,安全運(yùn)營人員可以把更多的精力去關(guān)心有效的安全事件。

關(guān)注人而不是物的這種方法看似極端,但卻可以幫助解決企業(yè)面對的一些最為棘手的問題。就比如:確定有效特權(quán)賬戶是否被盜用;使內(nèi)部威脅浮出水面;確定系統(tǒng)或應(yīng)用是否被攻破。而這些危險組合在一起,UBA/UEBA就可以斬釘截鐵的告訴安全人員,數(shù)據(jù)泄露攻擊正在發(fā)生。

最佳拍檔:安全態(tài)勢感知

驚險刺激的好萊塢特工電影,主角往往都會擁有較為出色的特工搭檔或團(tuán)隊(duì)為其增光添彩。接下來就讓我們了解一下UEBA的最佳拍檔:“安全態(tài)勢感知”。

其實(shí)安全態(tài)勢感知在很多年前就有了,但真正將它市場化、規(guī)模化和戰(zhàn)略化的卻是“習(xí)大大”。總書記在“419”講話中強(qiáng)調(diào):“要樹立正確的網(wǎng)絡(luò)安全觀,加快構(gòu)建關(guān)鍵信息基礎(chǔ)設(shè)施安全保障體系,全天候全方位感知網(wǎng)絡(luò)安全態(tài)勢,增強(qiáng)網(wǎng)絡(luò)安全防御能力和威懾能力”。

安全態(tài)勢感知一詞迅速燃爆安全圈,那么安全態(tài)勢感知又是什么,它和SOC/SIEM有何區(qū)別,和UBA/UEBA結(jié)合起來又能干什么呢?

安全行業(yè)中一些觀點(diǎn)認(rèn)為,安全態(tài)勢感知就是通過大數(shù)據(jù)分析技術(shù)、威脅情報來發(fā)現(xiàn)外部攻擊、安全威脅,更透徹、更全面的感知企業(yè)網(wǎng)絡(luò)安全態(tài)勢。安全態(tài)勢感知具備了多項(xiàng)先進(jìn)技術(shù),包括易采集、大數(shù)據(jù)建模、威脅情報、智能協(xié)同等,使它優(yōu)于SOC/SIEM。

目前,多個廠家已發(fā)布安全態(tài)勢感知產(chǎn)品,其往往具備可視化的大屏,攻擊可視化、安全資產(chǎn)狀態(tài)可視化等等。但這個“可視化”的概念卻被扭曲了,好像除了向上級匯報或接受領(lǐng)導(dǎo)參觀之外,就沒有什么其它作用了。

“內(nèi)外雙修“的新一代UBA

被稱作“NU-SSA”的亞信安全新一代UBA安全態(tài)勢感知平臺的功夫“內(nèi)外雙修”。它通過使用大數(shù)據(jù)技術(shù)、人物畫像、上下文感知、威脅情報、專業(yè)運(yùn)營服務(wù)實(shí)現(xiàn)內(nèi)部威脅發(fā)現(xiàn)的高命中率,并智能協(xié)同安全防護(hù)設(shè)備進(jìn)行實(shí)時控制,自學(xué)習(xí)的人物安全基線驅(qū)動彈性授權(quán),實(shí)現(xiàn)自動化、智能化的事后、事中、事前管控。

UBA側(cè)重于內(nèi)部威脅的發(fā)現(xiàn),安全態(tài)勢感知側(cè)重于智能協(xié)同,兩者有效銜接,目標(biāo)為內(nèi)部威脅的有效識別、實(shí)時控制,找出公司內(nèi)部竊取機(jī)密信息的“內(nèi)鬼”。此類安全事件適應(yīng)于兩種特征,一是異常用戶(賬號盜用),二是用戶異常(合法的人做不合法的事,或做合法的事獲取不正當(dāng)?shù)睦?。

NU-SSA的技術(shù)先進(jìn)性可以從以下7個方面加以印證:

1.易采集

傳統(tǒng)的SOC/SIEM的采集,需要各種日志規(guī)格化入庫,如果有些設(shè)備的事件等級定義的不清晰,SOC/SIEM就根本“讀不懂”這些高等級的安全日志。而NU-SSA關(guān)注的是用戶視角,除了采集傳統(tǒng)上的日志,還增加了門禁(二代身份證刷卡記錄)、VPN用戶日志、4A/堡壘、HR日志(入職、離職、崗位變動)、OA(賬號)日志、工單日志、威脅情報等日志。

2.大數(shù)據(jù)分析

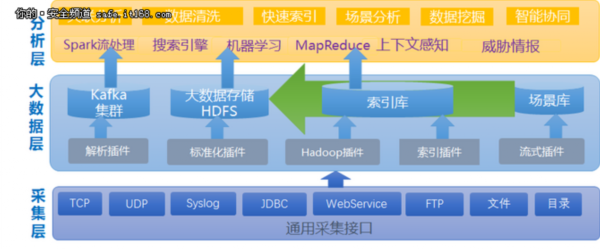

基于開源Hadoop架構(gòu),包括采集、處理、存儲、分析和展現(xiàn)等相關(guān)功能,大致可分為采集層、大數(shù)據(jù)層以及分析層,架構(gòu)如下:

在支持預(yù)定義場景分析的前提下,NU-SSA還支持“機(jī)器學(xué)習(xí)”,這個逆天的設(shè)計讓它既可對用戶行為分析建模,也可根據(jù)分析結(jié)果豐富知識庫和場景庫,發(fā)現(xiàn)個例背后的規(guī)律,從而對分析規(guī)則的制定及修正,以及安全事件的發(fā)現(xiàn)和預(yù)測起指導(dǎo)作用。

3.上下文感知context-aware

上下文感知的定義較為深奧,涉及到普適計算的概念還有上下文建模、推理方法。為了幫助理解,我們舉例來說。比如:當(dāng)智能手機(jī)通過位置、周邊聲音、郵件中的會議提醒等信息判斷用戶正在會議室時,會自動設(shè)置為震動模式,此時非重要的電話可選擇自動語音留言或拒絕接聽。當(dāng)上下感知應(yīng)用在NU-SSA時,系統(tǒng)能夠判斷出用戶在訪問核心數(shù)據(jù)時是否在正常,這是基于歷史基線建模分析得出。

4.威脅情報

和傳統(tǒng)情報相比,網(wǎng)絡(luò)威脅情報是可以付諸行動的,情報又分為戰(zhàn)略、戰(zhàn)術(shù)和運(yùn)營情報,并交付給特定類型情報的團(tuán)隊(duì)。國際大型公司有情報分析師,國內(nèi)的威脅情報一般是指漏洞庫(已公開的CVE/ CNNVD漏洞、0day漏洞)、惡意URL、惡意域名、惡意樣本庫以及IP信譽(yù)庫。

NU-SSA對上述的威脅情報基本都用不上,主要是發(fā)現(xiàn)內(nèi)部人員的違規(guī)識別,從5W1H(WHEN-時間、WHERE-地點(diǎn)、WHO-人物、WHAT-對象、HOW動作、WHY-憑據(jù))維度來記錄日志的信息。也就是說,NU-SSA默默的做著大規(guī)模排查分析的工作,最終呈現(xiàn)出來的是重要的“嫌犯”和“犯罪事實(shí)”,以及兩者之間的聯(lián)系。

5.人物畫像

Alan Cooper(交互設(shè)計之父)對用戶畫像的定義是真實(shí)用戶的虛擬代表,建立在一系列真實(shí)用戶數(shù)據(jù)之上的目標(biāo)用戶模型,通俗來講就是為所有用戶“打標(biāo)簽”。在NU-SSA中,通過同類用戶橫比和歷史基線環(huán)比的方法來發(fā)現(xiàn)異常用戶,打上異常標(biāo)簽,而這些標(biāo)簽可能就意味著某些人有了“犯罪前科”。

6.智能協(xié)同

NU-SSA和傳統(tǒng)的SOC/SSIM的區(qū)別,就是SOC/SSIM最多實(shí)現(xiàn)安全分析的告警,NU-SSA可以智能協(xié)同安全防護(hù)設(shè)備,可并根據(jù)標(biāo)簽的權(quán)重分值來自動化調(diào)度,如發(fā)現(xiàn)非常用地點(diǎn)登陸,可調(diào)度金庫系統(tǒng),實(shí)現(xiàn)雙人認(rèn)證,發(fā)現(xiàn)疑似盜取客戶資料,實(shí)時抓屏錄像,強(qiáng)制切斷連接。

7.彈性授權(quán)

一般情況下,用戶的權(quán)限都在增加,很少看到降權(quán)的情況,這才是人之常情。比如你有一個門禁卡,以前你在辦公室工作,可以刷開所有電梯的樓層,后來你調(diào)動到其他科室,你會申請降低門禁的權(quán)限嗎?而彈性授權(quán)的模式,通過NU-SSA的自學(xué)習(xí)安全基線,知曉用戶訪問資源信息,并進(jìn)行自動綁定,用戶訪問不常訪問的資源(角色權(quán)限內(nèi))NU-SSA可觸發(fā)金庫認(rèn)證。

NU-SSA讓陰謀論破產(chǎn),內(nèi)鬼紛紛浮出水面

上面是NU-SSA的七大先進(jìn)技術(shù)特征,它通過大數(shù)據(jù)技術(shù)實(shí)現(xiàn)基于內(nèi)部威脅情報的人員畫像標(biāo)簽化,實(shí)現(xiàn)異常用戶和用戶異常的準(zhǔn)確識別,構(gòu)建自動化的安全防護(hù)設(shè)備協(xié)同,彈性授權(quán)模式把內(nèi)部風(fēng)險降到最低。

現(xiàn)今各種DDOS攻擊、APT攻擊、物聯(lián)網(wǎng)IOT攻擊層出不窮,我們不斷夯實(shí)安全防護(hù)堡壘,加強(qiáng)內(nèi)部系統(tǒng)健壯性,力求抵御黑客一波又一波的進(jìn)攻。但安全最薄弱的環(huán)節(jié)是人,攻破堡壘的往往都是“自己人”,從希拉里·克林頓、斯諾登、“閨蜜門”,到SWIFT、臺灣泰國的ATM機(jī),都是“自己人”在搗亂。所以說,企業(yè)最好能夠通過UBA/UEBA,安全態(tài)勢感知等方式將內(nèi)鬼清查干凈,否則后患無窮。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號