在上周出現(xiàn)了一條新聞, Telegram以及WhatsApp并沒有你想的那么安全。

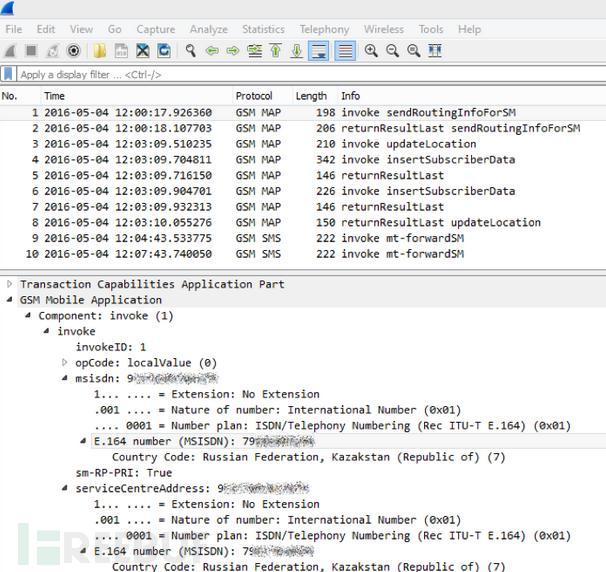

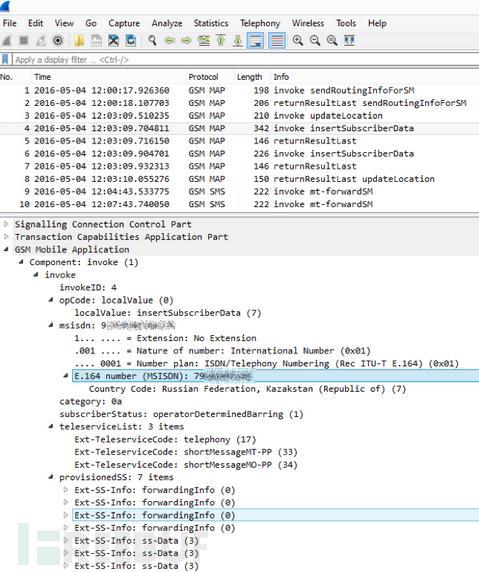

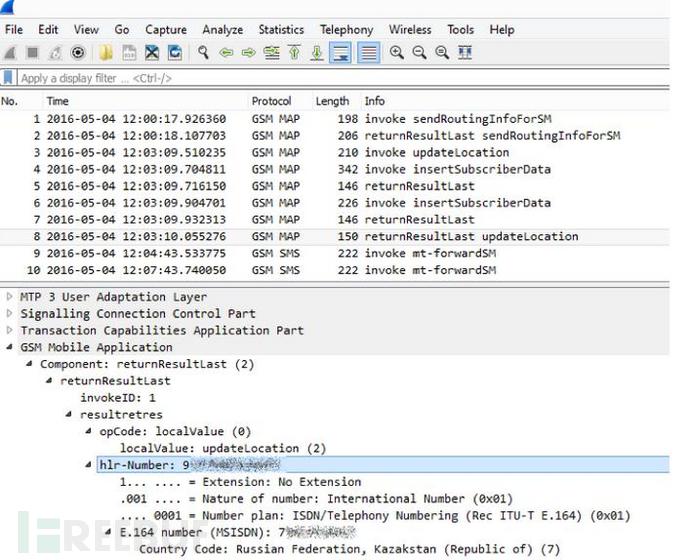

現(xiàn)在我們?yōu)榱肆私獾絻蓚€Telegram賬號之間通信是否有漏洞,于是我們就注冊了賬號,并作出了測試,如下,我們通過攻擊SS7網(wǎng)絡中的測試賬號(詳情:點擊我),這就是我們獲取到的信息,首先,我們需要找到IMSI碼:

重新注冊(終端)用戶信息

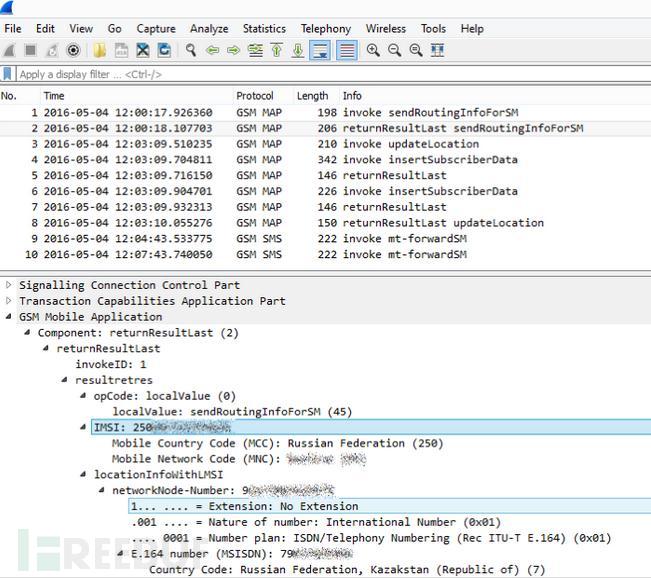

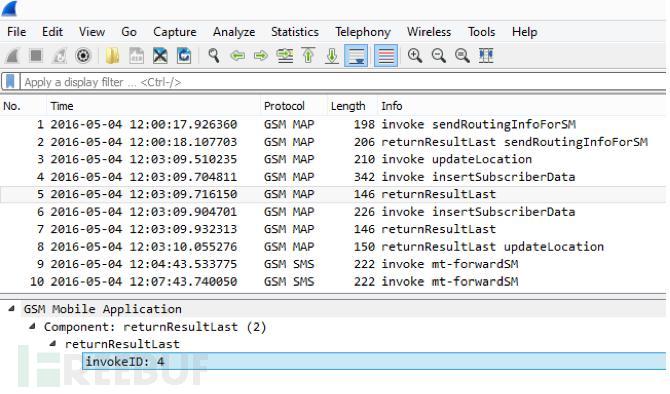

現(xiàn)在我們已經(jīng)得到了用戶的配置文件信息了

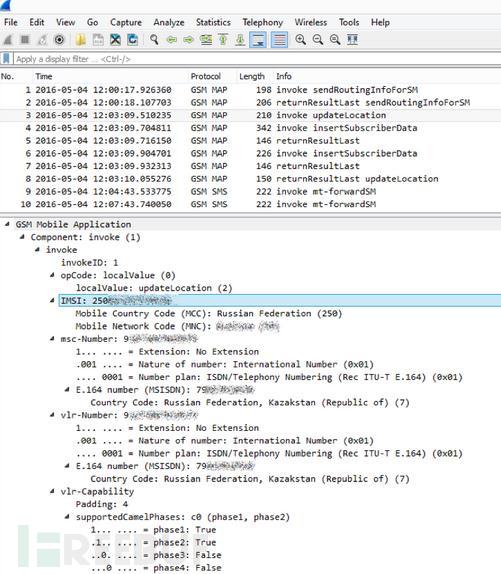

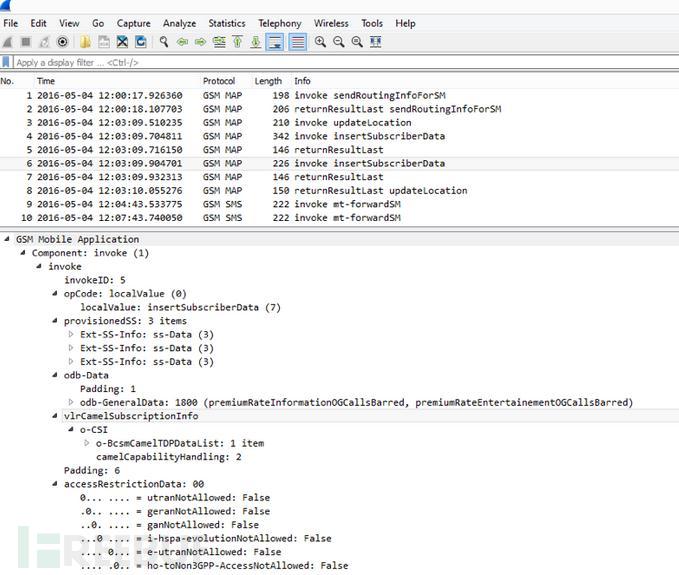

完成用戶重新注冊過程

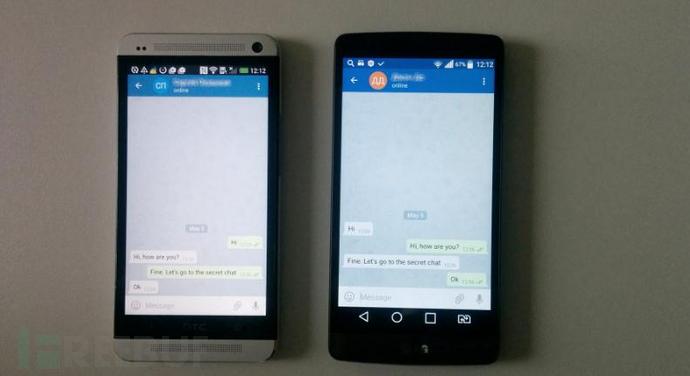

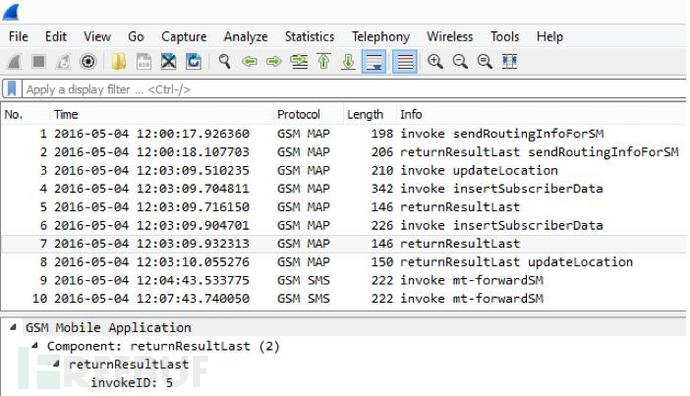

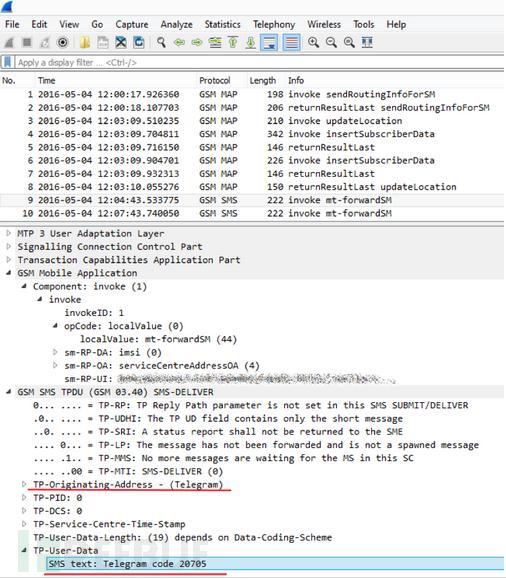

現(xiàn)在我們已經(jīng)控制了目標賬戶,然后我們可以連接(devayse)到想要測試的Telegram 賬戶(手機號碼),最終得到短信信息。

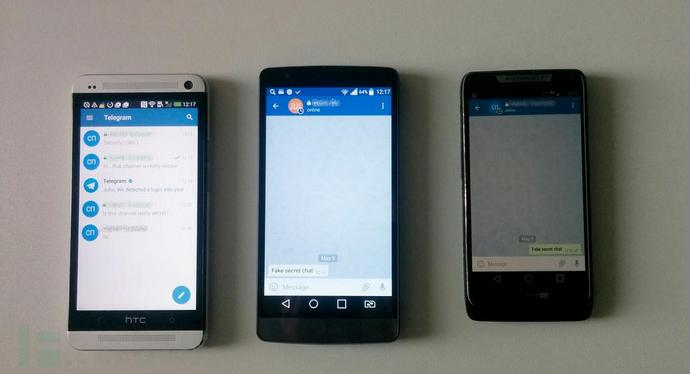

再輸入驗證碼之后(注意上面標識),我們就可以毫不費力的訪問你的Telegram賬戶了。我們現(xiàn)在不僅僅可以代表受害者接收信息,我們還可以被授權了解到賬戶(Telegram)里面的所有信息。

然而想要了解到加密的聊天記錄沒有實現(xiàn)

但可以創(chuàng)建一個新的會話,然后代表受害者與其他人聊天來獲取信息

然后我們在WhatsApp做了一樣的測試,我們測試了賬戶,現(xiàn)在其可以將聊天記錄備份到Google Drive,所以需要Google賬戶信息,我們現(xiàn)在可以裝成受害者與他人聊天獲取更多信息

根據(jù)之前不少相關報道,都說明通過短信來發(fā)送驗證碼沒有想象的那么安全,而SS7之前也被爆出了不少問題,而攻擊者針對這一網(wǎng)絡的攻擊也可以在任何地方進行。值得注意的是,所有的測試都是在默認的軟件設置下進行的,也就是說還是有不少用戶都是采用默認設置方式的。

什么是SS7?

Signal System 7(SS7)開發(fā)于20世紀80年代,是目前全球大多數(shù)電信運營商用來提供電話,短信以及互聯(lián)網(wǎng)數(shù)據(jù)等服務的協(xié)議棧,它將手機運營商和國家經(jīng)營者控制的節(jié)點連接成封閉網(wǎng)絡,引導移動流量從手機信號塔通向互聯(lián)網(wǎng)。數(shù)以千計的公司擁有SS7訪問權,也可以將訪問權共享給第三方使用。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號