起因

Apache Log4j 是最受歡迎的 Java 日志庫,其 GitHub 項目的下載量超過 400,000 次。它獲得了全球眾多公司的廣泛使用,支持在大量熱門應用中進行日志記錄。然而,在2021年12 月 9 日,Apache 日志包 Log4j 2 版本 2.14.1 及更低版本 (CVE-2021-44228) 報告了一個危險的遠程代碼執行 (RCE) 漏洞。攻擊者可以輕松通過漏洞控制基于 Java 的 Web 服務器并發起遠程代碼執行攻擊。

自上周五以來,由該漏洞導致的威脅形勢日趨緊張,原始漏洞的新變體正快速涌現 — 在不到 24 小時內出現了超過 60 個變種。例如,它可通過 HTTP 或 HTTPS(瀏覽的加密版本)被利用。該漏洞為攻擊者提供了繞過全新保護措施的多種選擇。這意味著一層保護遠遠不夠,只有多層安全防護才可提供彈性保護。

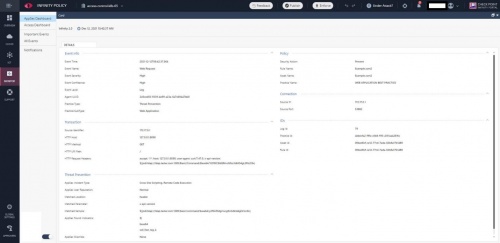

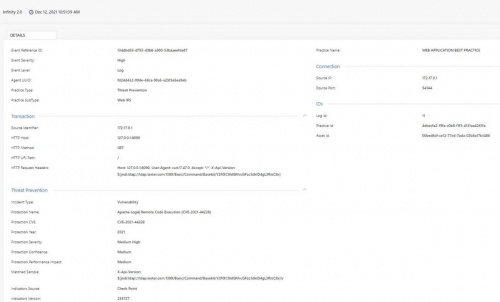

Check Point 的 Infinity 平臺是唯一為客戶提供前瞻性保護的安全平臺,可有效防范最近出現的 Log4j 漏洞 (Log4Shell) 的侵害。借助上下文 AI,該平臺能夠精準防范最復雜的初始攻擊,而不會產生誤報。隨著應用和威脅形勢的不斷演變和擴展,客戶 Web 應用仍將保持安全無虞,因為安全保護自動更新,而無需采取人工干預或部署規則集。

用戶需要采取哪些措施來保障安全?

Check Point 現已發布基于 Threat Cloud 的全新 Quantum 網關保護,旨在抵御此類攻擊。借助該解決方案,用戶數字資產將獲得持久保護。如果用戶的 Quantum 網關通過自動新防護技術進行更新,則可以直接享受可靠保護。Check Point強烈建議 IT 和安全團隊立即對此采取補救措施。

Check Point 如何應對 Log4j 漏洞的影響?

作為全球互聯網安全的長期領導廠商,Check Point公司已經縝密驗證了其Infinity 架構不受 Log4j 的影響。同時,Check Point Research 正全面調查 Log4j 漏洞的來源以及可能的發展方向。Check Point Research (CPR) 能夠密切監控大規模掃描和漏洞利用嘗試。盡管在本文撰寫時攻擊活動僅限于加密貨幣挖礦攻擊者運行掃描程序,但這并不意味著更高級的攻擊者在未來不會有所動作。Log4j 漏洞顯然是近年來互聯網上最嚴重的漏洞之一,是真正的網絡威脅 – 能帶來快速蔓延的毀滅性攻擊。

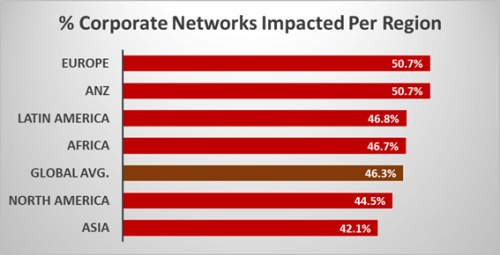

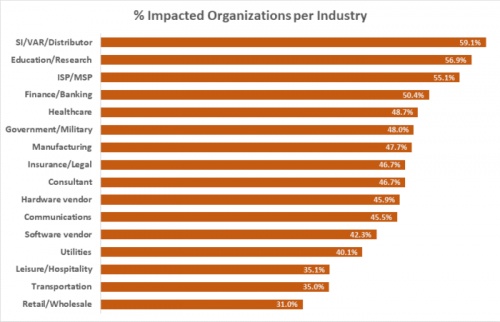

CVE-2021-44228 背后的數字

該 CVE 進入了網絡威脅信息庫,其中常見軟件和服務中的主要漏洞影響了眾多組織與機構。自上周五以來,Check Point 已發現超過 1,800,000 次攻擊嘗試利用 Log4j 漏洞,致使 Check Point 在全球范圍內跟蹤的幾乎一半的公司網絡成為了此次攻擊活動的目標。2021 年 12 月 14 日,我們介紹了此漏洞引發對 5 個國家/地區的加密貨幣挖礦集團的現實攻擊。2021 年 12 月 15 日,Check Point發現一個名為“Charming Kitten”或 APT 35 的已知伊朗黑客組織在過去 24 小時內企圖利用 Log4j 漏洞攻擊以色列的 7 個來自政府和業務部門的目標。同時,在過去的一周中,Check Point通過地理位置與行業分布分析了該漏洞對組織與機構影響的百分比。可以發現,全球范圍內被該漏洞影響的機構已經高達46.3%; 部分重點行業中有過半企業都受到了不同程度的攻擊。

Check Point 如何幫助用戶?

Check Point 軟件技術公司第一時間發布了針對 Apache Log4j 遠程代碼執行 (CVE-2021-44228) 漏洞的 Quantum 網關保護 并強烈建議所有用戶確保將防護模式設置為預防,以避免數字資產遭到利用。此外,Apache 還提供了一個補丁 (Log4j 2.15.0) 來規避該漏洞的影響。用戶可以相應地更新其版本。

如果無法更新,那么根據 Apache 建議,也可采取其他補救措施:

Log4j 2.10 或更高版本:添加 -Dlog4j.formatMsgNoLookups=true 作為命令行選項,或者將 log4j.formatMsgNoLookups=true 添加至類路徑上的 log4j2.component.properties 文件,以防止在日志事件消息中進行查找。

Log4j 2.7 或更高版本:在模式布局配置中指定 %m{nolookups},以阻止在日志事件消息中進行查找。

考慮攔截從易受攻擊的服務器到互聯網的 LDAP 和 RMI 出站流量。

從 log4j-core jar 中刪除 JndiLookup 和 JndiManager 類代碼。

請注意,刪除 JndiManager 會導致 JndiContextSelector 和 JMSAppender 失效。

CloudGuard AppSec 提供了零日保護,支持在預防模式下使用 Check Point Web 應用最佳實踐防止該漏洞利用。

此外,使用 CloudGuard AppSec IPS 的所有用戶還可獲得帶有相關 CVE 編號的自動簽名更新。Check Point用于應用保護的新一代 WAF 使用基于 AI 的防護技術,能夠確保用戶所有 Web 應用均得到自動保護,而無需部署、主動更新或安裝任何組件。

最后,Check Point Reasearch將繼續更新這一重大安全事件的任何最新進展情況。Check Point的技術支持團隊也將為用戶提供 24/7 全天候支持,確保用戶的網絡始終安全無虞。

京公網安備 11010502049343號

京公網安備 11010502049343號