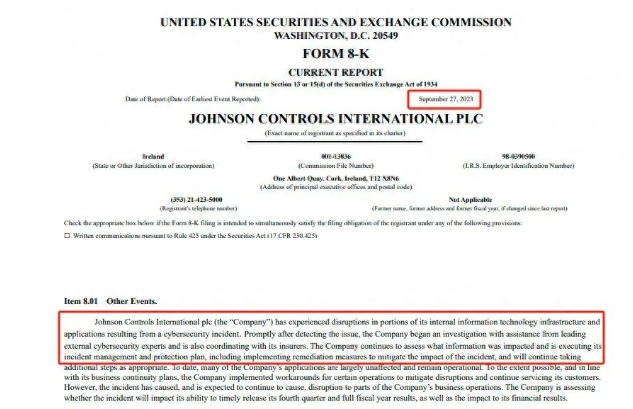

根據美國網絡安全事件報告的FORM 8-K文件,江森自控已向監管機構正式報告了網絡安全事件。

9月26日,一位消息人士告訴 BleepingComputer,江森自控在其亞洲辦事處最初遭到勒索軟件攻擊后遭受了勒索軟件攻擊。

BleepingComputer 隨后獲悉該公司在周末遭受了網絡攻擊,導致該公司關閉了部分 IT 系統。

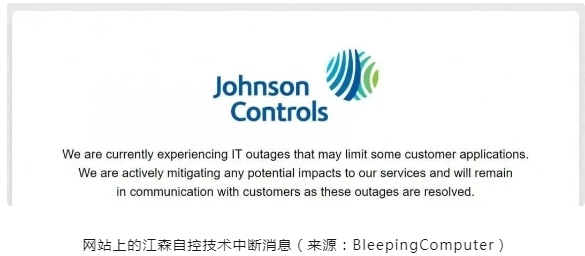

從那時起,其許多子公司,包括 York、Simplex和Ruskin,都開始在網站登錄頁面和客戶門戶上顯示技術中斷消息。

Simplex網站上的一條消息寫道:“我們目前正經歷 IT 中斷,這可能會限制某些客戶應用程序,例如 Simplex 客戶門戶。”

“我們正在積極減輕對我們服務的任何潛在影響,并將在解決這些中斷問題后與客戶保持溝通。”

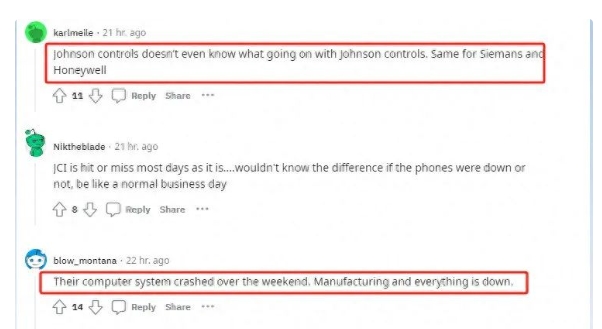

江森自控另一家子公司約克的客戶報告稱,他們被告知該公司的系統已癱瘓,其中一些人表示,這是由于網絡攻擊造成的。

一位約克客戶在 Reddit 上發帖稱:“他們的計算機系統在周末崩潰了。制造業和一切都癱瘓了。”

另一位顧客發帖稱:“我和我們的代表談過,他說有人黑了他們。”

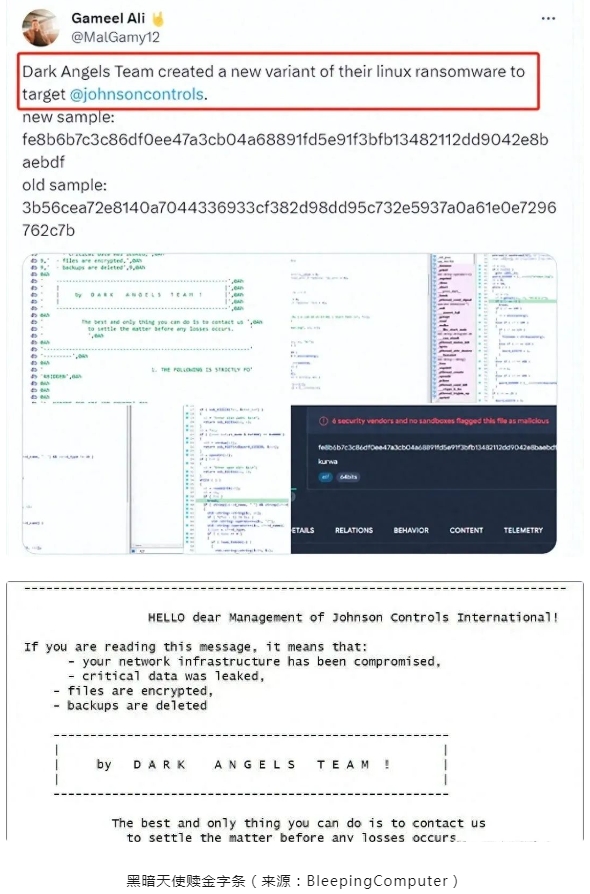

9月27日天早上,Nextron Systems威脅研究員Gameel Ali 在推特上發布了Dark Angels VMware ESXi加密器的樣本,其中包含勒索字條,聲稱該樣本是用來針對Johnson Controls的。

BleepingComputer獲悉,勒索信息鏈接到一次談判聊天記錄,勒索軟件團伙要求5100萬美元來提供解密器并刪除被盜數據。

威脅行為者還聲稱在攻擊期間竊取了超過27 TB的公司數據并加密了公司的 VMWare ESXi虛擬機。

BleepingComputer已聯系江森自控詢問有關此次攻擊的問題,但尚未收到回復。

這并不是江森自控第一次遭遇勒索軟件攻擊。2017年,該公司位于華盛頓特區的監控攝像頭(構成公共場所閉路電視系統的一部分)成為勒索軟件的受害者。另一起事件發生在2019年,當時江森自控因利用Microsoft SMB協議中的漏洞的勒索軟件攻擊而發布了產品安全公告,可能會影響某些Metasys安裝。針對這些事件,江森自控甚至發布了一份白皮書,重點關注降低智能建筑中的勒索軟件風險。

Dark Angels勒索軟件團伙是誰?

Dark Angels是一種勒索軟件運營組織,于2022年5月啟動,當時它開始針對全球組織。

與幾乎所有人為操作的勒索軟件團伙一樣,“黑暗天使”破壞了企業網絡,然后通過網絡橫向傳播。在此期間,威脅行為者從文件服務器竊取數據以用于雙重勒索攻擊。

當威脅行為者獲得對Windows域控制器的訪問權限時,他們會部署勒索軟件來加密網絡上的所有設備。

根據Babuk勒索軟件源代碼泄露,威脅行為者最初使用Windows和VMware ESXi 加密器 。

然而,網絡安全研究人員MalwareHunterTeam告訴BleepingComputer,Johnson Controls攻擊中使用的Linux加密器與Ragnar Locker自2021年以來使用的加密器相同。

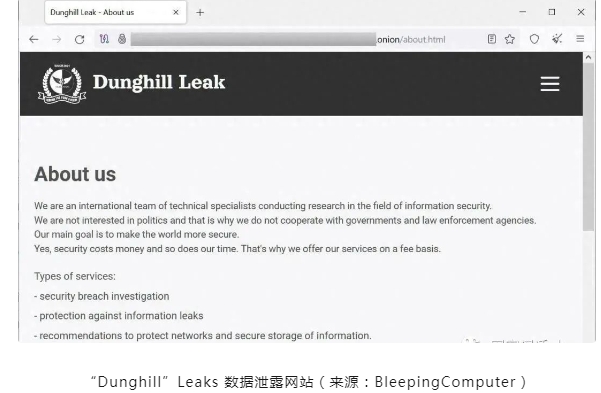

Dark Angels于2023 年4月推出了一個名為“Dunghill Leaks”的數據泄露網站,用于勒索受害者,威脅稱如果不支付贖金,就會泄露數據。

該勒索網站目前列出了9名受害者,其中包括最近披露了網絡攻擊的Sabre和Sysco。

今年以來,已先后有施耐德電氣、西門子能源、ABB、Honeywell等國際自動化巨頭遭遇勒索軟件攻擊,這次是江森自控。工業自動化廠商被攻擊的“余音”很可能繞梁而數月不絕。ABB被勒索后采取了花錢消災的辦法,本次5100萬美元的贖金,且看江森如何應對。

京公網安備 11010502049343號

京公網安備 11010502049343號