在2020年第二季度(2020年4月1日至2020年6月30日),這種DDoS攻擊增加的趨勢一直持續(xù)甚至在增加:

- 與今年前三個月相比,觀察到的L3 / 4 DDoS攻擊次數(shù)翻了一番;

- 大規(guī)模的L3 / 4 DDoS攻擊大大增加;Cloudflare觀察到部署了更多的攻擊媒介,并且攻擊在地理位置上更加分散;

- 第二季度全球L3 / 4 DDoS攻擊次數(shù)翻了一番。

Gatebot是Cloudflare的主要DDoS保護(hù)系統(tǒng),它會自動檢測并緩解DDoS攻擊。全球DDoS攻擊是Cloudflare在多個數(shù)據(jù)中心中觀察到的攻擊,這些攻擊通常是由使用數(shù)萬至數(shù)百萬個僵尸程序的攻擊者產(chǎn)生的。

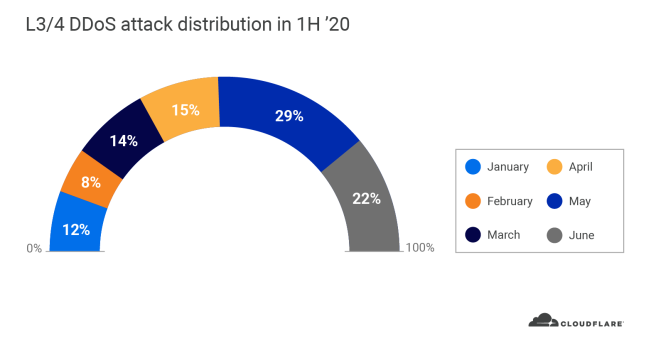

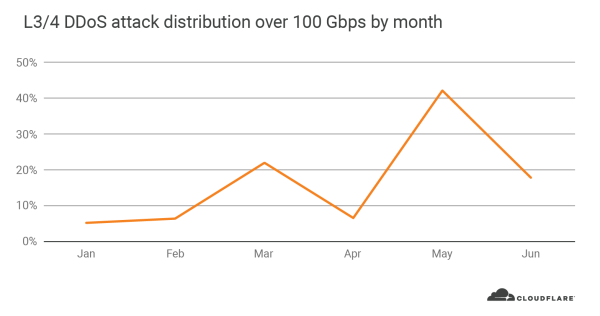

Gatebot在第二季度檢測到并緩解的全球L3 / 4 DDoS攻擊總數(shù)比上一季度增長了一倍,在Cloudflare的第一季度DDoS報告中,Cloudflare報告了攻擊次數(shù)和規(guī)模激增。2020年全球所有DDoS攻擊中有超過66%發(fā)生在第二季度(增長了近100%)。 5月是2020年上半年最繁忙的月份,其次是6月和4月。三分之一的L3 / 4 DDoS攻擊發(fā)生在5月。

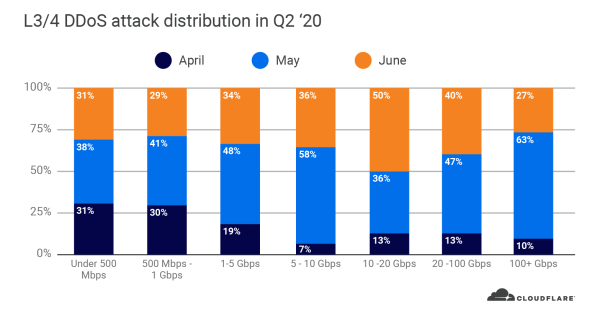

實際上,在所有峰值超過100 Gbps的L3 / 4 DDoS攻擊中,有63%發(fā)生在5月。隨著新冠疫情在5月份在全球范圍內(nèi)的蔓延,攻擊者也更加猖狂了。

隨著大型攻擊規(guī)模的擴(kuò)大,小型攻擊繼續(xù)占主導(dǎo)地位

DDoS攻擊的強度與它的大小相等,淹沒鏈路以壓倒目標(biāo)的數(shù)據(jù)包或比特率的實際數(shù)量。“大型”DDoS攻擊指的是在互聯(lián)網(wǎng)流量很高時達(dá)到峰值的攻擊。速率可以用數(shù)據(jù)包或比特率來衡量。高比特率的攻擊試圖使網(wǎng)絡(luò)鏈接飽和,而高數(shù)據(jù)包速率的攻擊則會使路由器或其他嵌入式硬件設(shè)備不堪重負(fù)。

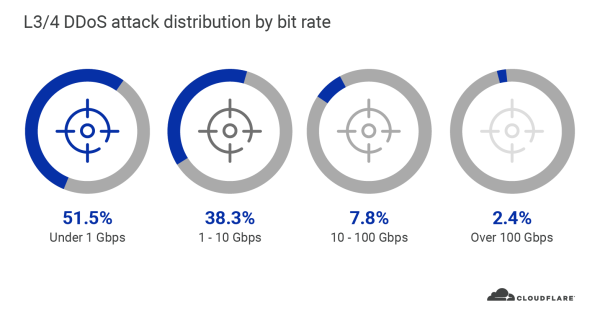

與第一季度類似,就Cloudflare的網(wǎng)絡(luò)規(guī)模而言,Cloudflare在第二季度觀察到的大多數(shù)L3 / 4 DDoS攻擊也相對較小。在第二季度,Cloudflare看到的所有L3 / 4 DDoS攻擊中將近90%的峰值低于10 Gbps。如果不受基于云的DDoS緩解服務(wù)的保護(hù),峰值低于10 Gbps的小型攻擊仍然很容易導(dǎo)致世界上大多數(shù)網(wǎng)站和網(wǎng)絡(luò)中斷。

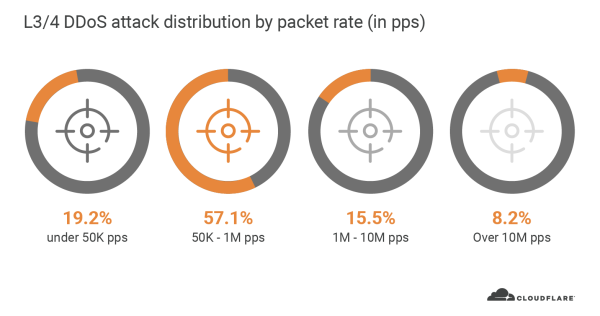

同樣,從數(shù)據(jù)包速率的角度來看,第二季度所有L3 / 4 DDoS攻擊中有76%的峰值達(dá)到每秒100萬個數(shù)據(jù)包(pps)。通常,1 Gbps以太網(wǎng)接口可以提供80k到1.5M的pps。假設(shè)該接口還可以提供合法流量,并且大多數(shù)組織的接口都少于1 Gbps,那么你可以看到,即使這些“小”數(shù)據(jù)包速率DDoS攻擊也可以輕松地破壞網(wǎng)絡(luò)屬性。

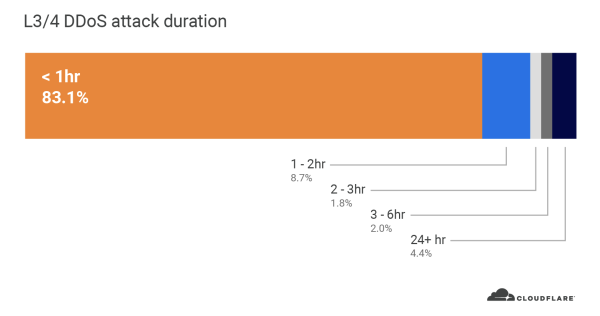

就持續(xù)時間而言,83%的攻擊持續(xù)時間在30至60分鐘之間。Cloudflare在第一季度看到了類似的趨勢,其中79%的攻擊屬于同一持續(xù)時間范圍。這似乎持續(xù)時間很短,但是可以想象這是你的安全團(tuán)隊和攻擊者之間的30至60分鐘的網(wǎng)絡(luò)戰(zhàn)。現(xiàn)在看來還不算短,此外,如果DDoS攻擊造成中斷或服務(wù)降級,則重新啟動設(shè)備和重新啟動服務(wù)的恢復(fù)時間會更長。

本季度,從數(shù)據(jù)包速率和比特率方面。Cloudflare看到越來越多的大規(guī)模攻擊。實際上,2020年所有峰值超過100 Gbps的DDoS攻擊中,有88%是在3月就地庇護(hù)所生效后發(fā)起的。同樣,五月不僅是攻擊次數(shù)最多的最繁忙的月份,而且是超過100 Gbps的大型攻擊次數(shù)最多的月份。

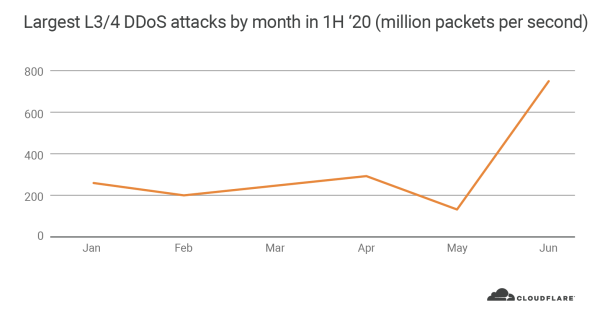

從數(shù)據(jù)包的角度來看,6月以7.54億pps的驚人攻擊率遙遙領(lǐng)先。除了該攻擊,整個季度的最大數(shù)據(jù)包速率幾乎保持一致,約為2億個pps。

Cloudflare自動檢測并緩解了7.54億pps的攻擊,這次攻擊是為期4天的攻擊的一部分,該攻擊從6月18日持續(xù)到21日。作為攻擊的一部分,來自31.6萬個IP地址的攻擊流量以一個Cloudflare IP地址為目標(biāo)。

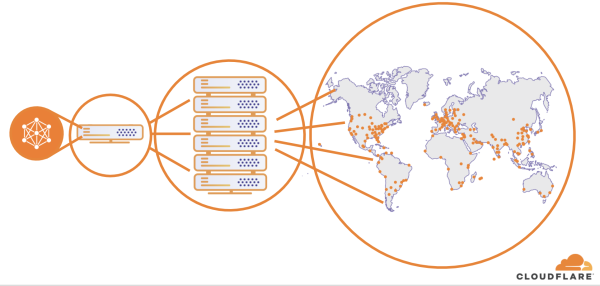

Cloudflare的DDoS保護(hù)系統(tǒng)會自動檢測并緩解攻擊,并且由于Cloudflare網(wǎng)絡(luò)的規(guī)模和全球覆蓋范圍,因此對性能沒有影響。當(dāng)緩解大型攻擊以便能夠吸收攻擊流量并緩解源頭附近的攻擊時,同時還繼續(xù)為合法客戶流量提供服務(wù)而不會引起延遲或服務(wù)中斷,那么全球互連網(wǎng)絡(luò)至關(guān)重要。

美國成為攻擊的重災(zāi)區(qū)

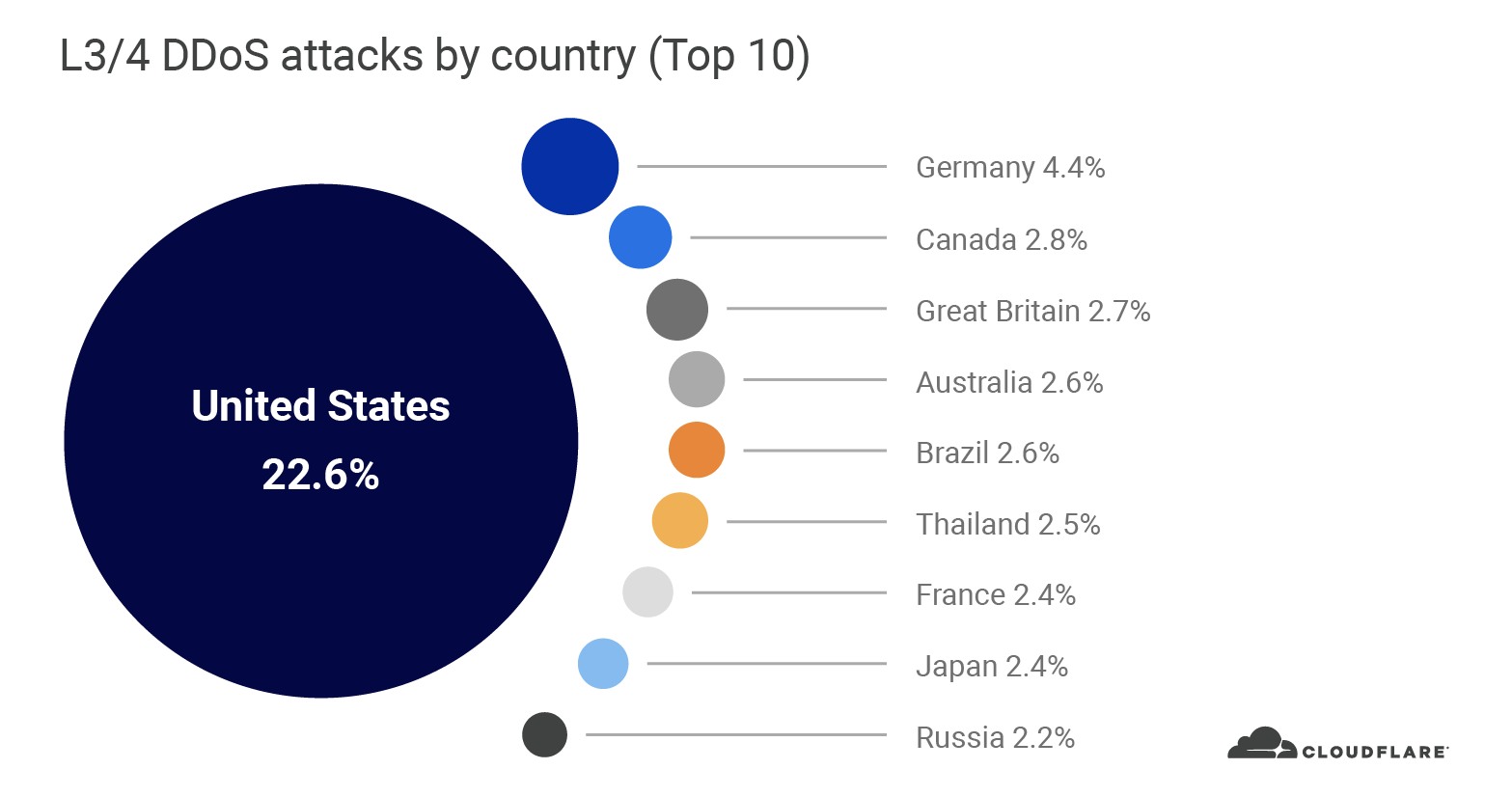

當(dāng)Cloudflare查看按國家劃分的L3 / 4 DDoS攻擊分布時,在美國的數(shù)據(jù)中心受到的攻擊次數(shù)最多(22.6%),其次是德國(4.4%),加拿大(2.7%)和英國(2.6 %)。

但是,當(dāng)Cloudflare查看每個Cloudflare數(shù)據(jù)中心緩解的攻擊字節(jié)總數(shù)時,美國仍然領(lǐng)先(34.9%),其次是香港(6.6%),俄羅斯(6.5%),德國(4.5%)和哥倫比亞( 3.7%)。發(fā)生此更改的原因是由于每次攻擊產(chǎn)生的帶寬總量。例如,雖然由于在香港發(fā)現(xiàn)的攻擊次數(shù)相對較少(1.8%)而未進(jìn)入前十名,但這些攻擊的次數(shù)巨大,并且產(chǎn)生了大量的攻擊流量。

在分析L3 / 4 DDoS攻擊時,Cloudflare按Cloudflare邊緣數(shù)據(jù)中心位置而不是按源IP的位置對流量進(jìn)行分類。原因是當(dāng)攻擊者發(fā)起L3 / 4攻擊時,他們可以“欺騙”(更改)源IP地址,以掩蓋攻擊源。如果要基于欺騙性的源IP找到對應(yīng)的國家,則將得到一個欺騙性的國家。 Cloudflare能夠通過在觀察到攻擊的Cloudflare數(shù)據(jù)中心的位置顯示攻擊數(shù)據(jù),從而克服欺騙IP的問題。由于Cloudflare在全球200多個城市設(shè)有數(shù)據(jù)中心,因此Cloudflare能夠在報告中進(jìn)行準(zhǔn)確的分析。

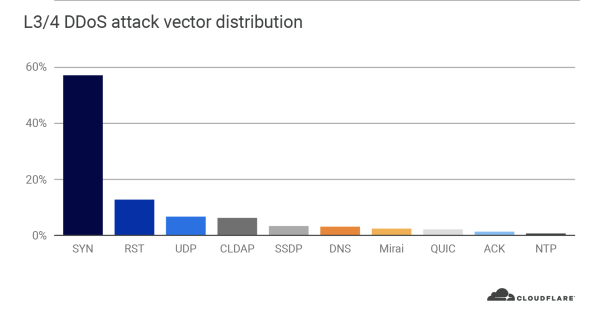

第二季度所有L3 / 4 DDoS攻擊中有57%是 SYN Flood

SYN Flood (SYN Flood ) 是種典型的DoS (Denial of Service,拒絕服務(wù)) 攻擊。效果就是服務(wù)器TCP連接資源耗盡,停止響應(yīng)正常的TCP連接請求。

攻擊媒介是用于描述攻擊方法的術(shù)語,在第二季度,Cloudflare觀察到攻擊者在L3 / 4 DDoS攻擊中使用的媒介次數(shù)有所增加。第二季度共使用了39種不同類型的攻擊媒介,而第一季度共使用了34種。 SYN Flood 占了絕大多數(shù),份額超過57%,其次是RST(13%),UDP(7%),CLDAP(6%)和SSDP(3%)攻擊。

SYN Flood攻擊旨在利用TCP連接的握手過程,通過重復(fù)發(fā)送帶有同步標(biāo)志(SYN)的初始連接請求數(shù)據(jù)包,攻擊者試圖淹沒跟蹤TCP連接狀態(tài)的路由器連接表。路由器以包含同步確認(rèn)標(biāo)志(SYN-ACK)的數(shù)據(jù)包進(jìn)行答復(fù),為每個給定的連接分配一定次數(shù)的內(nèi)存,并錯誤地等待客戶端以最終確認(rèn)(ACK)進(jìn)行響應(yīng)。如果有足夠次數(shù)的SYN占用路由器的內(nèi)存,則路由器將無法為合法客戶端分配更多的內(nèi)存,從而導(dǎo)致拒絕服務(wù)。

無論攻擊源是什么,Cloudflare都會使用3種保護(hù)方法(包括Cloudflare自定義的DDoS保護(hù)系統(tǒng))自動檢測并緩解有狀態(tài)或無狀態(tài)DDoS攻擊:

- Gatebot:Cloudflare的集中式DDoS防護(hù)系統(tǒng),用于檢測和緩解全球分布的批量DDoS攻擊。 Gatebot在Cloudflare網(wǎng)絡(luò)的核心數(shù)據(jù)中心中運行,它從Cloudflare每個邊緣數(shù)據(jù)中心接收樣本,對其進(jìn)行分析,并在檢測到攻擊時自動發(fā)送緩解指令。Gatebot還同步到Cloudflare每個客戶的Web服務(wù)器,以識別其運行狀況并相應(yīng)地觸發(fā)給用戶自定義的保護(hù)。

- dosd(拒絕服務(wù)守護(hù)程序):Cloudflare的分散式DDoS保護(hù)系統(tǒng)。 dosd在全球每個Cloudflare數(shù)據(jù)中心的每臺服務(wù)器中自主運行,分析流量并在需要時應(yīng)用本地緩解規(guī)則。除了能夠以超快的速度檢測和緩解攻擊外,dosd還通過將檢測和緩解功能委托給邊緣數(shù)據(jù)中心來顯著提高Cloudflare的網(wǎng)絡(luò)防護(hù)能力。

- flowtrackd(flow tracking daemon,流量跟蹤守護(hù)程序):Cloudflare的TCP狀態(tài)跟蹤機(jī),用于檢測和緩解單向路由拓?fù)渲凶铍S機(jī)、最復(fù)雜的基于TCP的DDoS攻擊。flowtrackd能夠識別TCP連接的狀態(tài),然后刪除、質(zhì)詢或速率限制不屬于合法連接的數(shù)據(jù)包。

除了Cloudflare的自動化DDoS保護(hù)系統(tǒng)之外,Cloudflare還可以生成實時威脅情報,以自動緩解攻擊。此外,Cloudflare還為其客戶提供防火墻、速率限制和其他工具,以進(jìn)一步自定義和優(yōu)化其保護(hù)。

Cloudflare針對 DDoS的緩解措施

隨著企業(yè)和個人互聯(lián)網(wǎng)使用的不斷發(fā)展,DDoS策略也將隨之改變。Cloudflare保護(hù)網(wǎng)站、應(yīng)用程序和整個網(wǎng)絡(luò)免受任何規(guī)模、種類或復(fù)雜程度的DDoS攻擊。

Cloudflare的客戶和行業(yè)分析師推薦Cloudflare的綜合解決方案的原因主要有以下三個:

- 網(wǎng)絡(luò)規(guī)模:Cloudflare的37個Tbps網(wǎng)絡(luò)可以輕松阻止任何規(guī)模、類型或復(fù)雜程度的攻擊。

- 緩解時間:Cloudflare在全球范圍內(nèi)在10秒內(nèi)緩解大多數(shù)網(wǎng)絡(luò)層攻擊,并且在預(yù)先配置靜態(tài)規(guī)則時立即緩解(0秒)。Cloudflare可以以最小的延遲緩解源頭附近的攻擊。在某些情況下,流量甚至比通過公共網(wǎng)絡(luò)更快。

- 威脅情報:Cloudflare的DDoS緩解措施由威脅情報提供支持,該情報利用了超過2700萬個網(wǎng)絡(luò)屬性。此外,威脅情報已集成到面向客戶的防火墻和工具中,以增強Cloudflare的客戶的能力。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號