等保2.0的重要變化:關鍵詞-主動防御

等保2.0與1.0相比最大的變化莫過于,在強調“一個中心、三重防護”網絡安全架構的同時,將行業安全的關注點從原來的傳統系統安全,拓展到云計算、移動互聯網、大數據平臺等新的技術領域,更加注重全方位主動防御、動態防御、整體防控和精準防護。

等級保護由1.0到2.0是被動防御變成主動防御的變化,依照等級保護制度可以做到整體防御、分區隔離;積極防護、內外兼防;自身防御、主動免疫;縱深防御、技管并重。

——中國工程院院士 沈昌祥

依據當前國內安全形勢和信息技術發展,并結合IDC關于“主動防御”的報告,馬蔚彥提出:移動目標式的動態防御,將成為主動防御技術領域的技術方向。這種技術趨勢具體包括:

· 移動目標式的動態防御:迫使攻擊者不斷重新適應,并對動態轉移的薄弱點作出反應,從而有效防止攻擊者使用自動僵尸程序。

· 機器學習:充分利用大數據和機器學習解析法,讓計算機熟悉什么樣的行為對企業網絡環境或用戶設備使用來說是正常的,然后運用學習到的信息去判定觀測到的行為是否正常。

· 主動行為分析:企業同樣可以運用主動行為分析和指紋識別來識別客戶端的正常流量,利用用戶模式和用量來檢測和啟發式推測可疑活動。

· 安全情報及主動預測:通過情報交流和第三方數據源收集安全情報(包括詐騙風險情報數據庫),讓企業知悉最新攻擊信息,并能提供并攔截惡意攻擊源。

動態安全,構建主動防御基石

等保2.0中所提出的主動防御、動態防御要求,正和以“動態安全”技術為核心的瑞數信息安全防護思路不謀而合。相較于傳統的單點防護,和基于挖掘漏洞、匹配特征、設置規則的被動響應模式,瑞數信息認為,主動式防護理念應當更加重視安全防護的主導作用和邏輯上的快速響應能力。

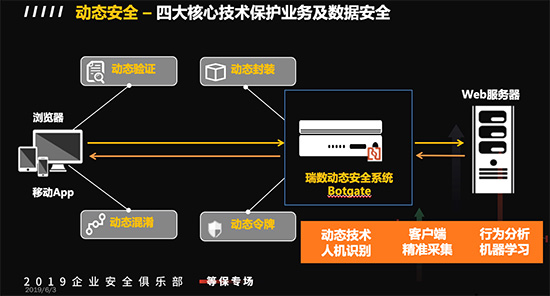

瑞數信息因此提出“先發制人、掌握先機”的防護哲學,以動態封裝、動態驗證、動態混淆、動態令牌四大動態安全技術為支撐,從以下四個維度實現從用戶端到服務器端的全方位主動防御:

· 動態防御:不依賴特征碼、閥值或策略規則等傳統安全技術,而是通過對網站底層代碼進行動態變幻,隱藏攻擊入口,迷惑攻擊者,使其無法發起針對性攻擊。直接在來源端阻斷自動化攻擊工具,以“動”制敵,化被動為主動。

· 態勢感知:結合靜態環境與動態行為,為每一位訪問者建立唯一全息指紋,通過業務邏輯感知和操作行為感知,識別傳統安全難以應對的高度擬人化機器人與分布式低頻攻擊,并提供攻擊定位,精準捕獲攻擊來源。

· 智能響應:能對潛在和更加隱蔽的攻擊行為進行威脅取證,提供可視化分析和報告,并將傳統單一的阻擋動作轉為可調整的智能對抗。同時,與其他安全系統進行動態聯動,形成自動化協同響應體系,實時隔離安全風險。

· 威脅預測:結合大數據和機器學習算法,基于本地威脅態勢、全球風險情報和第三方數據源,讓用戶知悉惡意攻擊來源及動向,及時告警;并根據動態趨勢預測的結果,即時調整防護策略,形成防護閉環。

動態安全的主動防御落地實踐

馬蔚彥在演講中也分享了三個以 “動態安全”技術為依托的主動防御落地實踐的具體場景:

· 漏洞隱藏防掃描

由于漏洞無法窮盡,“人少、活多、黑鍋多”已經成為安全運維人員普遍的工作現狀。“動態安全”的重要價值便是通過代碼變幻隱藏漏洞,彌補從漏洞利用被公開,到系統管理員完成漏洞修復,這中間的空窗期,為安全人員爭取更多響應時間。這顯然是諸如政府、高校等有眾多Web業務且站點受控后影響惡劣的機構的剛需。

· 無規則防零日漏洞

傳統的規則庫、策略更新防護模式,面對沒有已知特征的零日漏洞已經無能為力,企業安全只能寄希望于安全廠商的響應能力;但修復一個零日漏洞,通常需要2-7天,甚至更久。“動態安全”提供的主動式防御技術則可以通過識別攻擊是否為腳本、程序、工具等發起,從而在無規則防護升級的情況下對零日漏洞探測進行有效阻斷,實現迅速響應,防范于攻擊之前。

· 阻斷多源低頻撞庫攻擊

目前越來越多的攻擊呈現出使用分布式IP地址、間斷性、低頻的特征。以某一攻擊為例,攻擊IP總數超過11萬,最大單一IP訪問量占比卻僅為0.09%。傳統IP黑名單、限制訪問頻率等策略已經不現實。具備對由工具發起訪問請求流量的有效識別能力,就顯得尤為重要。

瑞數信息首席技術官馬蔚彥強調:“越是創新的東西,就越需要實踐和市場的檢驗。安全是一門實戰性極強的學科,只有技術真正落地,創新才能算成功。”瑞數信息相信,對于等保2.0的解讀不應只是為了滿足法律法規的要求,如何運用創新的“動態安全”技術,將法律法規中的“主動防御”愿景落實到日常運營過程中,才是安全廠商應當始終思考和肩負的責任。

京公網安備 11010502049343號

京公網安備 11010502049343號