根據Intel的說法,SNB平臺到Kaby Lake的處理器已經有至少90%覆蓋了CPU漏洞補丁,解決方法包括系統更新和主板BIOS升級(固件升級)來消除隱患。

與此同時,AMD、IBM、甲骨文等也對自己的平臺進行了類似的工作跟進。

雖然對于桌面平臺和大型服務器等都有著一定程度的性能影響,但整體來看,對用戶的實際使用感知不大。

即便如此,用戶實際打補丁的積極程度并沒有想象中那么高。

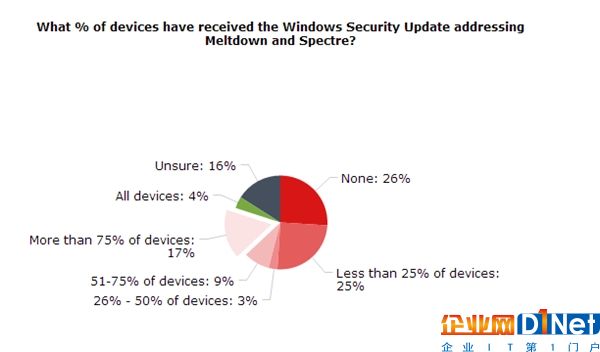

外媒報道,Barkly的調查顯示,僅有4%的IT和安全支持人員表示,他們已經解決MeltDwon和Spectre隱患。

而高達26%的系統尚未接受任何補丁,16%的系統則是完全搞不懂狀況。

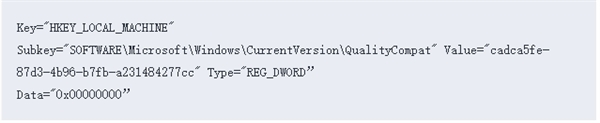

至于微軟要求殺毒廠商高度注意的一個注冊表鍵值(只有確認殺軟兼容、不會引起重啟后),80%的人都還不知道。

京公網安備 11010502049343號

京公網安備 11010502049343號