近日,Sophos在最新發(fā)布的《2018年惡意軟件預測》報告中明確指出,勒索軟件對于企業(yè)而言仍然是一個巨大的問題,且不會消失。2017年,攻擊者已經進一步完善了勒索軟件的傳播技術,致使WannaCry、NotPetya以及最近的Bad Rabbit在全球范圍內爆發(fā)危機。

SophosLabs安全研究員、《2018 惡意軟件預測》報告中勒索軟件分析作者Dorka Palotay表示:

“勒索軟件已經發(fā)展成與平臺無關的威脅。雖然勒索軟件的主要對象是Windows用戶,但是很明顯,如果他們使用其他平臺(包括移動設備),人們也不會因此幸免于難。一個最重要的證明是,我們在全球客戶使用的不同裝置和作業(yè)系統(tǒng)上都看到加密攻擊的數(shù)量增加了。”

2017年4月1日-2017年10月3日的勒索軟件攻擊

勒索軟件仍然是令許多企業(yè)頭疼的問題,SophosLabs通過對過去6個月中最高產且最活躍的勒索軟件家族及其攻擊媒介進行分析,為企業(yè)應對這些威脅提供了解決之道。

以下統(tǒng)計數(shù)據(jù)涵蓋了2017年4月1日至10月3日這六個月時間的勒索軟件攻擊情況,數(shù)據(jù)是通過對Sophos的客戶計算機進行查詢收集的。

其中,發(fā)現(xiàn)于今年 5月的WannaCry居客戶電腦攔截回報的勒索軟件的首位,取代了長期以來的主流勒索軟件Cerber(于2016年初首次出現(xiàn))的領導地位。在所有SophosLabs追蹤的勒索軟件中,WannyCry占了45.3%,Cerber占了44.2%。

Palotay表示:

“這是我們第一次看到具有蠕蟲特征的勒索軟件,而這項特色讓WannaCry得以快速擴張。這個勒索軟件利用已知的Windows漏洞感染并傳播到所有計算機設備中,因此很難管控。盡管WannaCry已經逐漸減少,而且我們的客戶已經受到了保護,但是我們仍然可以看到威脅存在,因為它與生俱來的特性就是會繼續(xù)掃描和攻擊電腦。我們預計網(wǎng)絡犯罪分子會利用WannaCry和NotPetya以及其復制能力,而這一點已經出現(xiàn)在Bad Rabbit勒索軟件中,其與NotPetya有許多相似之處。”

SophosLabs發(fā)布的《2018 惡意軟件預測》顯示,2017年6月,NotPetya勒索軟件在經歷快速爆發(fā)后開始銷聲匿跡。NotPetya最初是通過一家烏克蘭會計軟件套件向外傳播,但影響力僅限于當?shù)亍O馱annaCry一樣,它能夠通過EternalBlue漏洞進行傳播,但是由于WannaCry先前已經感染了大多數(shù)有漏洞的電腦,所以幾乎所有電腦都已經打了補丁,容易受到攻擊的并不多。

NotPetya 背后的動機還不清楚,因為這次攻擊有許多失誤、漏洞和缺點。例如,根據(jù)Palotay的說法,受害者聯(lián)系攻擊者所需的電子郵件帳戶無效,因此受害者無法解密和恢復他們的數(shù)據(jù)。

Palotay表示:

“NotPetya擴散的速度迅猛且激烈,并真正對企業(yè)造成了傷害。這是因為它永久地破壞了目標電腦上的數(shù)據(jù)。幸運的是,NotPetya消失的速度幾乎和出現(xiàn)的一樣快,我們懷疑網(wǎng)絡犯罪分子正在進行實驗,或者他們的真正目標并不是勒索軟件,而是像數(shù)據(jù)“雨刮器”那樣更具破壞性的東西。無論其意圖如何,Sophos都強烈建議受害者不要支付贖金,并推薦了一些最佳作法,其中包括備份數(shù)據(jù)和安裝Sophos Intercept X,該軟件可以在幾秒鐘內檢測到零日勒索軟件。”

此外,Cerber仍然在暗網(wǎng)上以勒索軟件套件的形式進行出售,它也是一個危險的威脅。Cerber 的開發(fā)者主要通過從使用它的攻擊者處抽取受害者繳納的部分贖金作為利潤。該惡意軟件正在不斷進行完善和更新,以保持其領先安全軟件的絕對優(yōu)勢。定期更新的新功能使得Cerber不僅是一個有效的攻擊手段,而且廣受網(wǎng)絡犯罪分子青睞。

Palotay表示,

“不幸的是,暗網(wǎng)的商業(yè)模式可以運作且與合法的公司類似,可能會資助 Cerber持續(xù)發(fā)展。我們可以假設牟利是撰寫者維護程式碼的一大動機。”

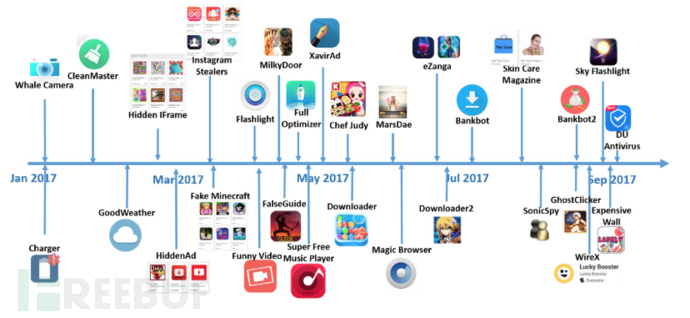

Android勒索軟件正在不斷攀升

Android勒索軟件也吸引了網(wǎng)路犯罪分子的目光。根據(jù)SophosLabs分析,2017年,使用Android設備的Sophos客戶幾乎每個月受到的攻擊都增加了。

SophosLabs安全研究員Rowland Yu表示:

“僅在9月份,SophosLabs處理的Android惡意軟件中就有30.4%是勒索軟件。我們估計10月份將躍升至45%左右。我們認為Android勒索軟件暴增的原因之一,是因為這是網(wǎng)絡犯罪分子牟利的簡單方法,而不需要使用如竊取聯(lián)絡人和短信、彈出式廣告或銀行網(wǎng)絡釣魚等復雜的黑客手法。另外需要注意的是,我們注意到Android勒索軟件主要都是在非Google Play市場上發(fā)現(xiàn)的,這也是用戶對下載的應用程序的位置和類型需要更為謹慎的另一個原因。”

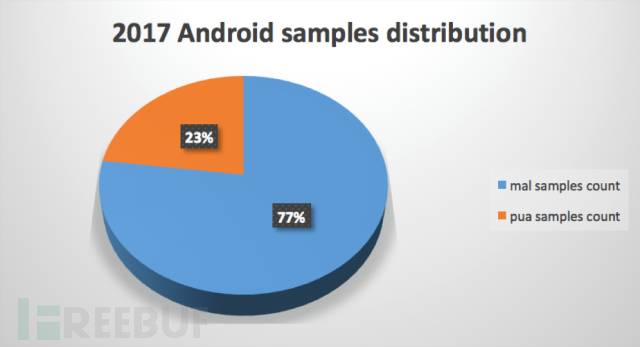

截止到2017年年底,SophosLabs分析系統(tǒng)將處理大約1,000萬個可疑的Android應用程序,高于整個2016年處理的850萬個。其中絕大多數(shù)(77%)是惡意軟件,另有23%是PUA。

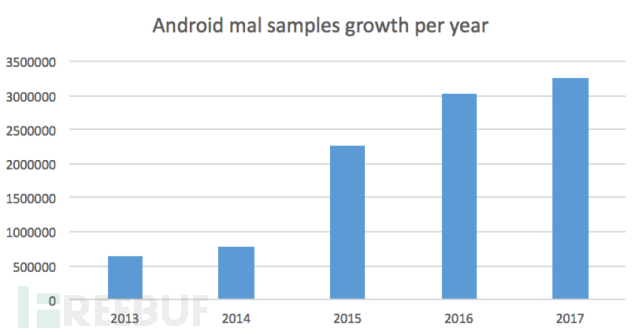

惡意應用程序的數(shù)量在過去四年呈現(xiàn)穩(wěn)步增長的趨勢。在2013年,只有50多萬的惡意應用程序。到了2015年,這一數(shù)字已經上升到了大約250萬。再到2017年,這個數(shù)字已經高達近350萬。

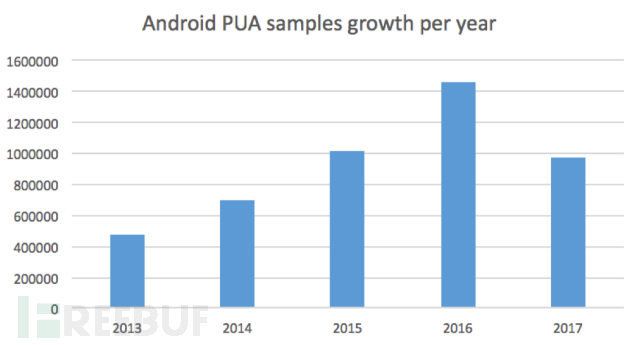

同時,我們也看到了PUA呈現(xiàn)了下降趨勢。其數(shù)量在2013年至2016年間呈穩(wěn)步上升趨勢,但到了2017年則從140萬降至100萬以下。

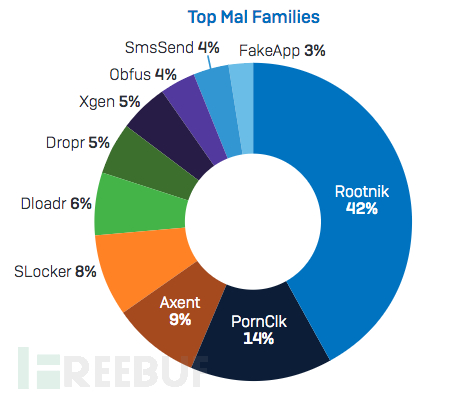

2017年,在最頂級的移動惡意軟件家族中,最活躍的當數(shù)Rootnik(SophosLabs阻止了42%的此類惡意軟件),其次PornClk(14%),而Axent、SLocker和Dloadr則分別以9%、8%和6%的比例排在第3、4、5名。

此外,研究人員還發(fā)現(xiàn),Google Play上的很多應用程序與Rootnik存在聯(lián)系,而且該家族在9月下旬也被發(fā)現(xiàn)利用DirtyCow Linux漏洞進行傳播。

勒索軟件防御措施

Sophos建議用戶可以通過如下手段更好地保護自身免受勒索軟件威脅:

定期備份并保留最近的備份副本。除了勒索軟件之外,還有很多方法可以丟失文件,比如火災、洪水、盜竊、掉落的筆記本電腦甚至意外刪除。加密您的備份,您將不必擔心備份設備落入不法之徒手中。

不要在通過電子郵件接收到的文檔附件中啟用宏。為了保障安全,微軟已經在多年前故意關閉了宏的自動執(zhí)行。如今,許多惡意軟件感染依賴于說服你重新開啟宏,所以不要這樣做!

謹慎對待來自不明的附件。如果你不點擊收到的可疑文件,攻擊者便難以執(zhí)行下面的操作,所以,除非你明確文件的來源,否則不要輕易點開,如果存在疑問,可在咨詢相關人員確定后選擇點開或忽略。

盡早更新補丁并定期修復補丁。不通過文檔宏進入的惡意軟件通常依賴于流行的應用程序(包括Office、瀏覽器以及Flash等)中的安全漏洞。越早打補丁,漏洞利用的機會就越少。

關于Sophos

Sophos是網(wǎng)絡和端點安全的全球領導者,30多年來,發(fā)展出可以相輔相成的端點、網(wǎng)絡、加密、網(wǎng)頁、電子郵件和移動安全解決方案產品組合,現(xiàn)有150個國家/地區(qū)的1億多名用戶選擇Sophos的解決方案,為復雜的威脅和數(shù)據(jù)外泄提供全面防護。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號