雷鋒網(公眾號:雷鋒網)按:本文作者song,西雅圖 Newsky Security 公司聯合創始人兼 CTO。2015年參與成立Newsky Security,15分鐘破解美國最大智能鎖廠家kevo產品;業內知名防病毒專家,黑客。

自從上次感恩節全美大斷網,我們發布了《淺析:那些能和計算機說話的小東西們,搞癱了半個美國的網》之后,已經快一年了。這一年來,互聯網安全事件從來沒停過,攻防雙方都在進化。不過,我們這次想說的是,那些去年搞事情的小東西們,現在正式啟用了新名字:物聯網設備。它們,正在醞釀一次更大的事情。

Newsky Security 的國際研究員 A 先生、 360 、Check Point 發現了這種大型的僵尸網絡。360 把這種僵尸網絡和對應的惡意軟件叫做 Reaper,Check Point 則取了一個名字叫 IOTroop。

這次僵尸網絡采用了不同于以前的 Mirai 的密碼字典的方式,而是利用了最新的漏洞,主要是 CVE-2017–8225,也就是說,就算你把以前攝像頭廠商的弱密碼改了,但是沒有更新系統固件,還是沒戲,這個惡意軟件一樣黑你沒商量。另外,這是今年 3 月才發布的漏洞,黑產一直走在科技的最前沿。

更重要的是,黑產這次利用了物聯網搜索引擎 Shodan 來大規模收集目標設備,這種效率,我們安全研究人員作為對手也必須敬佩一下。

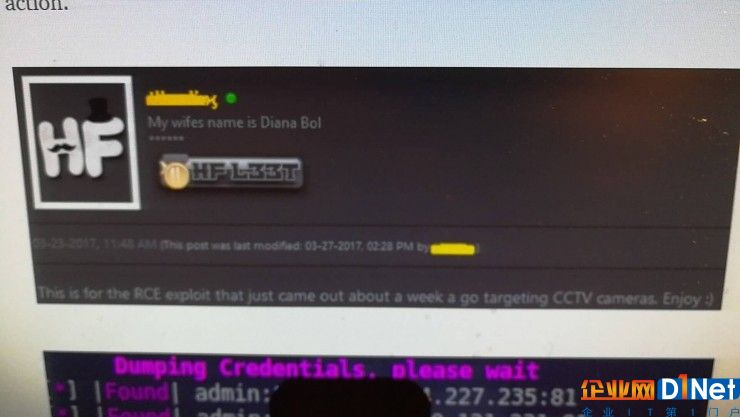

【黑產論壇截屏】

當一個設備被感染以后,惡意軟件就會在上面彈出一個 shell ,然后,你的攝像頭就有兩個老板了,有空的時候,它還在不知情的情況下幫“新老板”干點私活。

至于這種私活是什么?什么時間干?多大規模?還不得而知。我們只知道,這次被感染的設備比上次 Mirai 的多很多。換句話說,今年的黑色星期五,是剁手還是斷網,黑客說了算。

本文為雷鋒網專欄作者投稿,重要的事情說三遍,雷鋒網、雷鋒網、雷鋒網。

京公網安備 11010502049343號

京公網安備 11010502049343號