上個月末,我們的實驗室迎來了一個非常重要的“人”:Robi機器人(他有一個攝像頭和一個揚聲器!)。我們有幸組裝了它,然后讓它跳起了舞。與此同時,我們對未知領域的探索也開始了,在通過軟件發送命令控制機器人時,我不禁想知道它到底有多安全。

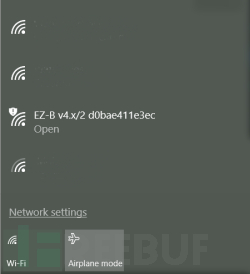

一開始我預測是某種藍牙的連接,但后來發現機器人有自己的Wifi網絡板,所以擁有加入現有網絡的能力,默認情況下還自帶一個有暗示性SSID的開放式接入點。開始時我也遇到了一個防御機制,具體被定義為僅允許與另一臺機器建立單獨的C&C連接。

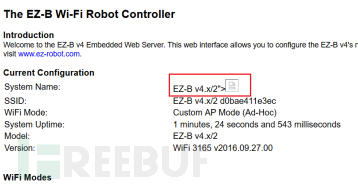

經過進一步檢查C&C移動軟件,我看到了確認為網關/WiFi管理界面的IP地址,在快速掃描之后,確定開放的端口如下:

23:用于即將到來的C&C通信。

24:用于攝像頭實時視頻流。

80:用于web管理界面。

8080:用于CLI(命令行界面)。

所以,主要的范圍就是訪問底層結構(或OS級別)以查看其內部核心。幸運的是,我還沒有完成這個目標:)

接入點分析

我首先分析了嵌入在機器人主板中的Wifi接入點。它配有一個開放的網絡,默認情況下不受WPA/WPA2 PSK的保護。同時,在連接到Web管理界面即80端口時沒有認證機制的防護。

這些特點極大地改善了用戶體驗,但同時減少了對機器人的防護。在更深層次的檢查中,我發現它沒有關于Web管理界面認證機制的任何可配置的設置。

研究過程中已經確認的漏洞列表:

1.Web管理界面的XSS持久性漏洞

2.無需身份驗證訪問CLI(或通過控制臺移動機器人)

3.功能性邏輯繞過

4.反射型XSS(在IE兼容模式下有用)

5.開放重定向

6.用于Dos情況的跨站請求偽造

Web界面中的發現

我繼續對這網絡應用深入分析,然后遇到的第一個參數就是System name。正如所料,這個名字完全可以個性化,那么為什么不從XSS載荷開始做點事呢?

事實上,System name的值似乎沒有被過濾,它被進一步存儲在瀏覽器中。在我看來,這個特殊漏洞會威脅到用戶/所有者的安全,因為它給予了攻擊者機會來掛載釣魚網絡,以實施釣魚攻擊。

此外,只有通過訪問網頁,受害者才能部分/完全意識到攻擊,因為SSID也是有漏洞的,但是這里需要了解一下:不同于System name,注入的有效載荷也會出現在掃描中的接入點列表中,這會觸發警報。

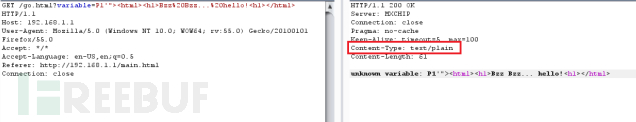

使用Web界面,我也注意到參數變量“反射”在網頁中,但是運氣不好,因為Content-Type返回text/plain。但是,它確實意味著其對IE用戶的兼容模式有一定威脅。

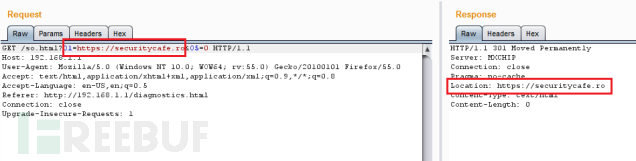

在某些時候,網頁通過名為01的GET參數的值將用戶重定向到一個網站的頁面。我們可以濫用此參數并將用戶重定向到任意選擇的地址。所以這可以用于將目標重定向到釣魚網站。

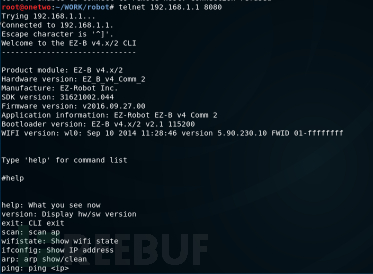

與CLI(命令行界面)進行交互

機器人的一個非常有趣的端口就是8080,當連接時,就會顯示一個非常棒的命令行界面,其具有很長的功能列表。不過也有不好的地方,其中之一就是服務不提供任何形式的認證/授權。在這些功能中,我們可以注意memshow,memdump,memset和flash memory map這樣的行為(這對于嘗試訪問OS層非常有用,但是我們還在繼續研究,也請多多關注)。

定義為servo(伺服)的功能允許我們以給定的速度移動72個伺服電機中的一個,這個操作實際上繞過了整個系統的功能邏輯。這是為什么呢?因為用戶需要在下載桌面/擴展移動應用程序之前創建帳戶并登錄才能與機器人交互。

另外,為了使用servo(伺服)命令,必須給出2個輸入參數。第一個是伺服電機端口。組裝機器人并連接轉子時,主母板上顯示3個總線電路,每個總線電路包含不同數量的端口。這些端口被命名為Dxy,其中第一個數是從0到23的數字。另一個是任意選擇的轉子的旋轉功率或旋轉角度。

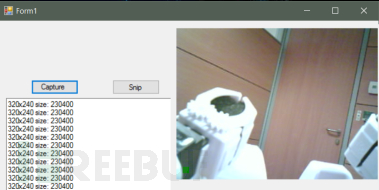

訪問攝像頭

在與機器人電機成功互動之后,我把注意力轉移到放置在機器人頭上的嵌入式攝像頭。我沒能成功嘗試并解釋來自端口24的流式輸入,不過還好看到了開發人員提供的SDK,因為SDK中包含了解釋視頻流的示例。現在想象一個可能發生的攻擊情景:未經授權的攻擊者能夠捕獲攝像頭流媒體,并通過公共SDK,CLI或自行開發的程序成功地利用機器人。

在我看來,有幾個攻擊向量可以讓攻擊者與機器人進行交互:

機器人正在運行,默認情況下實現嵌入式開放式WiFi

機器人連接到攻擊者可以訪問的公共網絡

假設WiFi設有密碼,攻擊者就要設法破解機器人的嵌入式WiFi密碼。

所以,如果有人(比如隔壁老王)有一個容易出現上述攻擊的機器人,就可能會導致不必要的隱私泄露。我們都可以想象到這會出什么問題。

拒絕“機器人”攻擊

現在回到分析系統的Web部分,我想更多地了解機器人網絡功能的信息。顯然,從桌面的和移動的界面,用戶都可以掃描接入點,并與機器人接入同一網絡中(用戶可以選擇接入機器人的接入點,也可以將機器人接入現有網絡)。

當用戶錯誤地設置登錄配置時,問題就出現了。所以從Web管理應用中,如果用戶輸入了一個不合適的SSID或密碼,機器人就會登陸失敗,然后發出錯誤提示。現在問題是用戶不能連回機器人來修正錯誤,因為:

用戶連接到機器人開放的WiFi,所以他可以訪問機器人的Web應用來設置網絡登錄信息。

如果配置了網絡登錄,機器人將取消使用開放的WiFi,并嘗試使用另一個指定的網絡。

之后在每次啟動時,他都會嘗試加入網絡,如果加入失敗就會進入待機模式。

因此,如果用戶現在卡在機器人無法加入網絡的情況,那么只能硬重置了。這個缺陷也可以被具有網絡訪問機器人的攻擊者所濫用,他可以利用跨站請求偽造攻擊,以破壞機器人的可用性,導致拒絕服務狀況。

總結

鑒于機器人通信在WiFi上進行,合理的攻擊情況如下所示:

從WiFi中取消身份驗證客戶端以中斷C&C連接

如果機器人使用開放網絡,那么可以訪問Web應用程序并利用存儲的XSS;

使用CLI控制機器人

使用攝像頭監視機器人周圍環境

發起拒絕服務攻擊(強制擁有者重置機器人)

所有這些真的是一個有趣的經歷,與機器人的整個互動很棒。在首次使用時,需要進行一些重新校準,但機器人和軟件可以根據需要進行自定義。

就像其他新技術領域一樣,它需要改進,特別是在像Robotics這樣一個比較新的領域,并且在開發的早期階段。我很高興能夠參與這個過程并提供幫助。我聯系了提供商,他們同意就此發表研究博客。

京公網安備 11010502049343號

京公網安備 11010502049343號