是的,你沒看錯,隨著WPA2協議漏洞(邏輯缺陷)的曝出,你的Wi-Fi加密已經形同虛設了,幾乎所有支持WPA/WPA2加密的Wi-Fi設備都面臨著入侵威脅。

而且由于此次漏洞出現在Wi-Fi標準協議上,并非一些特定產品或實現方案中所僅有,因此一石激起千層浪,引發了廣泛關注。

不過面對各方報道,筆者認為下面的幾點更加重要,可以幫你擺脫誤導,快速提升安全防護。

哪些設備會是攻擊目標?

據國外安全員Mathy Vanhoef指出,此次發現的WPA2協議漏洞,主要針對Wi-Fi接入的客戶端(如手機、平板、筆記本電腦等)設備。

通過密鑰重裝攻擊(Key Reinstallation AttaCK,KRACK),可以誘發這些客戶端進行密鑰重裝操作,以完成相互認證,進而實現WAP2加密網絡的破解。

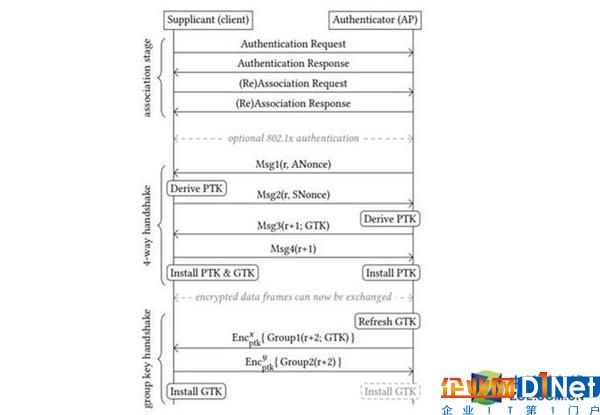

需要注意的是,密鑰重裝攻擊是由于802.11標準中沒有定義在4次握手(和其他設備握手)中何時應該安裝的協商密鑰,攻擊者可通過誘使多次安裝相同的密鑰,從而重置由加密協議使用的隨機數和重放計數器。

而實際上,在進行無線加密時,一個密鑰只應該安裝和使用一次,但WPA2協議層卻沒有提供相應的保障。因此導致所有支持WPA2的客戶端都會成為潛在的攻擊目標。

無線路由器不用打補丁嗎?

想要明確這個問題,首先就要了解受此次WPA2協議漏洞影響的設備有哪些?可以說,所有采用WPA/WPA2加密,且支持客戶端模式的Wi-Fi設備都在受影響之列。

受影響設備:

·支持WPA/WPA2加密的無線終端設備,如智能手機、平板電腦、筆記本電腦、無線網卡等;

·采用客戶端模式、Mesh模式的無線路由器/AP、無線拓展器或無線橋接器(支持WPA/WPA2加密);

采用客戶端模式、Mesh模式的無線路由器要打補丁喲

因此,如果是使用上述模式路由器的個人用戶或企業,都需要盡快向各自設備廠商了解是否有安全更新推出。

攻擊發動條件:

必須搜索到你的Wi-Fi信號,并在你的無線網絡信號覆蓋范圍內才可以實施攻擊。比如,“隔壁老王”會具備發動攻擊的條件:)當然他還得了解密鑰重裝攻擊手法及工具。

攻擊影響:

利用密鑰重裝攻擊,攻擊者可以繞過常規的網絡密碼認證,對被攻擊端的所有流量進行嗅探、篡改,獲取明文賬號,甚至注入勒索或其他惡意軟件等。顯然,企業無線網絡會成為主要的被攻擊目標。

已推出補丁的廠商:

在該漏洞細節曝光之后,Linux、微軟、蘋果相繼都發布了補丁,因此強烈建議大家及時的更新自己的系統版本或者安裝補丁,截至目前為止,主流終端的補丁進展如下:

Windows終端:微軟已于10月10日的安全累積更新中修復KRACK漏洞。請開啟Windows 10的自動更新,舊版本Windows請及時升級到Windows 10。

iOS終端:蘋果已于10月16日宣布修復此漏洞,請接收iOS推送更新。

Android終端:Google將于11月修復此漏洞。國內廠商的Android系統并非原生,請向各廠商了解安全更新事宜。

Linux:wpa_supplicant已發布一個更新修復此漏洞,請通過包管理器更新組件。

個人用戶防不防?

其實這個問題,就像再問是否需要為銀行卡、支付寶、微信設置支付密碼一樣清楚:一定要進行防護升級。

雖然此次WPA2協議曝出的KRACK漏洞,尚無利用工具流出,并不代表以后都不會出現。而且由于是Wi-Fi協議層面上的漏洞,其影響有多廣泛,前面已經闡述。

不僅如此,2016年山東準大學生徐玉玉(一貧困家庭孩子)被騙離世的慘痛教訓仍歷歷在目,騙子以及有目的信息竊取者可不管你是否有錢,重不重要,只要你成為他的目標就可以了,剩下的也許僅僅是一段語音或幾行代碼。。。

近年來,個人信息保護不足導致個人隱私、財產等權利受到侵害,甚至危及了個人財產與生命安全的事情時有發生,而且在受到侵害后還有可能發現沒有高效的渠道進行申訴,顯然都在向那些不注重信息防護的大意者敲響了警鐘。

而且隨著社會工程學不斷被應用到互聯網領域,現在的技術漏洞似乎都被搶去了光環,淪為幕后的簡單工具了。

所以,在當下我們的個人信息都已被轉化成信息數據流連在互聯網上時,除了自己打好補丁、謀求防護外,可沒有其他人為你的信息“裸奔”負責喲。

怎么防?

1、留意終端設備商動態,一旦推出相應的安全補丁,盡快升級;

2、盡量不要連接公共Wi-Fi網絡,需要移動網絡還是先連4G吧。

3、漏洞主要針對客戶端,單單升級無線路由器或AP,無法有效防護;

4、修改無線網絡密碼無效,因為KRACK攻擊可繞過;

5、企業級用戶可部署無線入侵防御系統(WIPS)或者VPN。

京公網安備 11010502049343號

京公網安備 11010502049343號