還記得大明湖畔的NotPetya嗎?

今年6月,烏克蘭遭受NotPetya勒索程序大規(guī)模攻擊。包括首都基輔的鮑里斯波爾國際機場、烏克蘭國家儲蓄銀行、船舶公司、俄羅斯石油公司和烏克蘭一些商業(yè)銀行以及部分私人公司、零售企業(yè)和政府系統(tǒng)都遭到了攻擊。實際上NotPetya波及的國家還包括英國、印度、荷蘭、西班牙、丹麥等。

而最近,烏克蘭政府發(fā)布了警告國民警惕下一波NotPetya類型的大規(guī)模網(wǎng)絡(luò)攻擊。

烏克蘭國家安全局發(fā)布的公告提到,下一次的網(wǎng)絡(luò)攻擊會發(fā)生在10月13日至17日烏克蘭捍衛(wèi)者日(烏克蘭語:День захисника Укра ни, Den’ zakhysnyka Ukrayiny)慶祝期間。

政府還警告,這場新的網(wǎng)絡(luò)攻擊可能再次通過政府機構(gòu)或私人企業(yè)的惡意軟件更新散播。

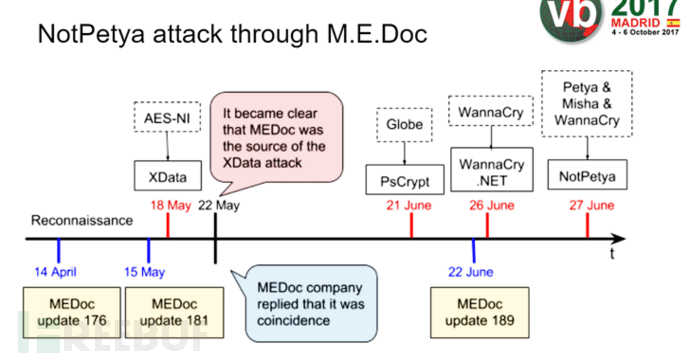

NotPetya勒索軟件背后的攻擊者之前就是采用了相同的方法破壞烏克蘭金融軟件提供商MeDoc的更新機制,并替換了軟件的更新,把NotPetya病毒包含在更新中。

之后,病毒在烏克蘭政府機構(gòu)和企業(yè)的電腦中蔓延,然后通過跨國公司與東歐業(yè)務(wù)或供應(yīng)商的企業(yè)網(wǎng)絡(luò)迅速蔓延。

烏克蘭認(rèn)為NotPetya的幕后兇手是俄羅斯,但俄羅斯否認(rèn)參與攻擊。

之前我們曾經(jīng)報道過,NotPetya其實不僅是勒索軟件或者硬盤擦除病毒,背后可能是國家級的攻擊。原因是因為NotPetya的主要目的是擦除硬盤,而不是它偽裝成的賺錢。

烏克蘭國家安全局的最新警告政府和企業(yè)保證他們的電腦和網(wǎng)絡(luò)免受任何入侵。

新聞稿提到:“烏克蘭國家安全局通知國家機構(gòu)和私營公司準(zhǔn)備新一波大規(guī)模攻擊,攻擊的目的是讓信息系統(tǒng)出現(xiàn)問題,這可能會破壞國家穩(wěn)定。”

“烏克蘭國家安全局專家收到的數(shù)據(jù)表明,攻擊可能使用軟件更新進行攻擊,包括那些大量使用的軟件,這種機制類似于2017年6月的網(wǎng)絡(luò)攻擊。”

為了保護自己免受下一次大規(guī)模的網(wǎng)絡(luò)攻擊,烏克蘭國家安全局給企業(yè)提供了一些,其中包括:

在服務(wù)器和工作站計算機上更新病毒防護軟件的簽名。

處理信息冗余。

系統(tǒng)軟件每日更新,包括所有版本的Windows操作系統(tǒng)。

由于供應(yīng)鏈攻擊不容易發(fā)現(xiàn)和防止,因此強烈建議用戶將其重要文件定期備份到離線的存儲設(shè)備。

最重要的是,配備一個好的防病毒系統(tǒng),并且及時更新,在病毒感染你之前可以檢測和阻止任何惡意軟件入侵。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號