安全研究人員發(fā)現(xiàn),有網(wǎng)絡(luò)間諜組織針對美國、沙特阿拉伯和韓國的航空航天及能源公司下手,疑為伊朗政府相關(guān)。

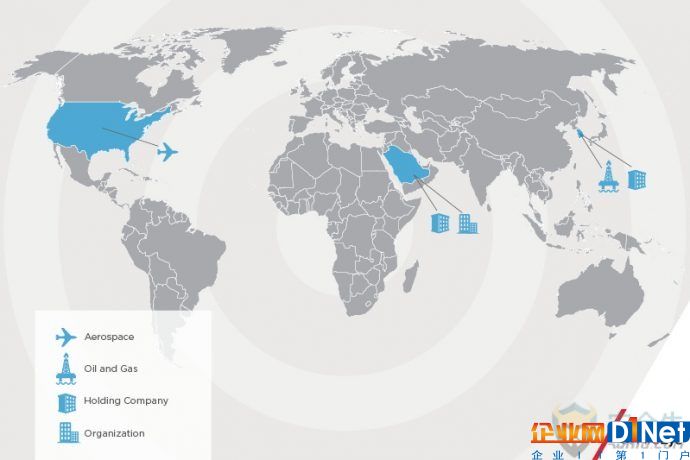

APT33全球目標(biāo)

該威脅組織被安全公司火眼命名為APT33,至少從2013年起便開始活動了。2016年年中,火眼發(fā)現(xiàn)了該組織針對航空產(chǎn)業(yè)的攻擊行為,軍航及民航均有涉及,與石化產(chǎn)品有聯(lián)系的能源公司也在該組織目標(biāo)范圍內(nèi)。

具體講,這些網(wǎng)絡(luò)間諜盯上了一家美國航空航天領(lǐng)域的公司,一家持有航空控股的沙特阿拉伯企業(yè)集團(tuán),一家涉及煉油和石化產(chǎn)品的韓國公司。最近的攻擊中,黑客利用一家沙特阿拉伯石化公司的職位空缺,吸引韓國和沙特公司的雇員上鉤。

火眼在其博客中寫道:“根據(jù)我們的評估,針對沙特阿拉伯航空航天領(lǐng)域多家公司下手,指示出APT33可能試圖獲取沙特阿拉伯的軍事航空航天能力情報(bào),以增強(qiáng)伊朗國內(nèi)航空航天能力,或支持伊朗面對沙特阿拉伯的軍事及戰(zhàn)略決策。”

我們認(rèn)為,以沙特公司為目標(biāo),是為了獲得區(qū)域競爭對手的情報(bào);而對韓國公司下手,可能是因?yàn)轫n國最近與伊朗石化產(chǎn)業(yè)的合作,以及韓國與沙特石化公司的聯(lián)系。

火眼表示,該網(wǎng)絡(luò)間諜組織去年發(fā)送了數(shù)百封魚叉式網(wǎng)絡(luò)釣魚郵件。他們設(shè)置了看起來像是隸屬沙特航空企業(yè)及其國際合作伙伴的多個(gè)域名,包括Alsalam飛機(jī)公司、波音和諾格航空阿拉伯公司。

該組織使用的惡意軟件包含被火眼稱之為DRPSHOT的病毒釋放器、名為SHAPESHIFT的數(shù)據(jù)清除器,以及一款叫做TURNEDUP的后門。DROPSHOT之前曾被卡巴斯基分析過,當(dāng)時(shí)被這家安全公司叫做StoneDrill。

StoneDrill被卡巴斯基關(guān)聯(lián)到臭名昭著的Shamoon 2和Charming Kitten。(亦稱Newscaster和NewsBeef據(jù)稱在伊朗運(yùn)作的一個(gè)威脅組織)

火眼同樣將APT33關(guān)聯(lián)到伊朗的依據(jù)有3個(gè):其一,與“Nasr研究所”(據(jù)說是伊朗的“網(wǎng)軍”)有聯(lián)系;其二,攻擊是在伊朗工作時(shí)段發(fā)起;其三,使用了伊朗的黑客工具。

伊朗似乎有多個(gè)網(wǎng)絡(luò)間諜組織,包括 Rocket Kitten 、 Cobalt Gypsy(又名Magic Hound)和CopyKittens。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號