自從人工智能成為新的風口之后,如今就變成了“張口即來”的時代。蘋果的 Siri、Google Assistant、亞馬遜的 Alexa、微軟的 Cortana,甚至三星、小米和華為,都迫不及待地要上臺來好好比一比。

不過雖然動動嘴就能下指令讓“助手們”幫你完成一切是挺爽的,這事卻也沒那么簡單。最近,來自浙江大學的一個研究團隊就發現,如今市場上的熱門智能語音助手都或多或少存在著一些安全漏洞,只要運用一個小小的技巧,就可以輕易地“黑”進去控制它們。

(圖片來自:Getty)

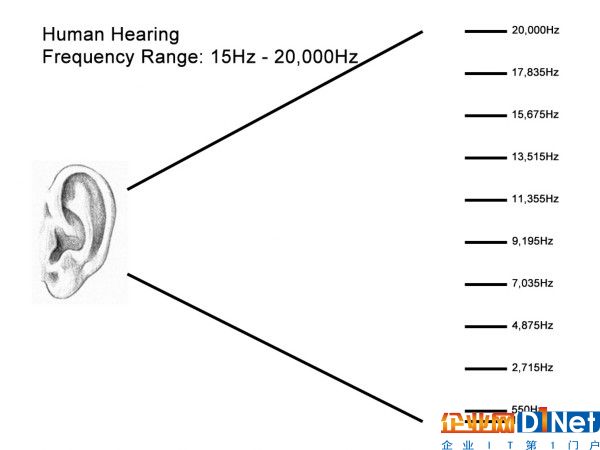

他們把這個小技巧命名為“海豚攻擊”(The DolphinAttack),只要將特殊的語音指令轉換為類似于海豚的超聲波,便可以在人類無法感知的情況下對智能語音助手下指令,實現“隱形”的操縱。

在測試中,研究人員不用像平時一樣使用“Hey Siri”或者“Okay Google”來喚醒智能語音助手,他們只要在一臺智能手機上安裝一個微型的話筒和擴音器,便可以采用“海豚攻擊”來對指令進行重新編碼,然后就能偷偷地讓你的 iPhone 撥號,讓你的 MacBook 打開一個惡意網站,或者讓你的亞馬遜 Echo “敞開后門”。就連搭載了智能語音助手的奧迪 Q3,也能被控制著重新給自己的導航系統定位。

(圖片來自:The DolphinAttack 研究團隊)

從理論上來說,只要了解了這個原理,稍微懂一些相關知識的人都可以完成這個“攻擊”。

在大部分情況下,這種“攻擊”僅能在距離被攻擊者的很近的范圍內實現,因此一般對在遠處放置的智能語音音箱來說,要通過這種方式來控制稍微有點難度。不過對于如今能夠隨身攜帶的各類智能手表、手機等設備來說,攻擊者要想“黑”進去就比較容易了。

(圖片來自:iMore)

比如說攻擊者可以在人群中使用手機播放一段人耳聽不到的超聲波指令,那么周邊的設備就很容易被這種指令所“劫持”,去完成攻擊者所下達的命令。

根據這支來自浙大的團隊近期發表的論文,如今市面上包括 Siri、Alexa、Google Assistant 等在內的主流智能語音助手,都可以捕捉到超過 20kHz 的聲波。但對于人耳來說,20 kHz 卻是一個臨界值。

(圖片來自:Pinterest)

為什么這些公司寧可留著這么一個漏洞也不考慮提高一下產品的安全等級呢?這就不得不提到到產品的易用性了。

首先,為了能更好地“理解”用戶下達的指令,這些語音助手們實際上需要盡可能多地捕捉各種語音信息——包括人耳可以接收到的聲音以及人類聽不到的各種音頻。如果為了提高安全性而減少它們能接收的聲音范圍的話,這些語音助手可能就沒法那么“智能”了。

其次,很多公司為了給智能語音助手創造更多的使用場景,已經在各種設備互聯中使用了超聲波連接。比如說亞馬遜可以自動下單的 Dash Button 和手機的連接,大概使用的音頻在 18 kHz 左右。對于普通用戶來說,他們基本感知不到這種被“隱形化”的連接聲音,因此才能獲得一種類似魔法般的使用體驗。

(圖片來自:CNET)

正因為如此,這種“用戶友好型”的設計和數據信息安全越來越成為了一種悖論般的存在。來自非營利性機構 SimplySecure 的設計總監 Ame Elliott 表示:

我認為硅谷方面在關于產品會不會被濫用方面還存在很多盲點,很多時候產品規劃和設計并不如想象中那么完善。語音控制系統顯然很難去保障安全,這方面應該提高警惕。

目前,還是有一些措施可以防范類似于“海豚攻擊”的行為的。比如說關閉 Siri 和 Google Assistant 的常開裝置,這樣黑客就沒辦法通過這種方式侵入你的手機了;而對于亞馬遜和 Google Home 這樣的智能音箱來說,它們本身就有可以靜音的設置。

不過如今這些保護措施還是處于“用戶自我防范”的狀態,各大廠商們會對此采取什么防范措施,仍然是個未知數。

京公網安備 11010502049343號

京公網安備 11010502049343號