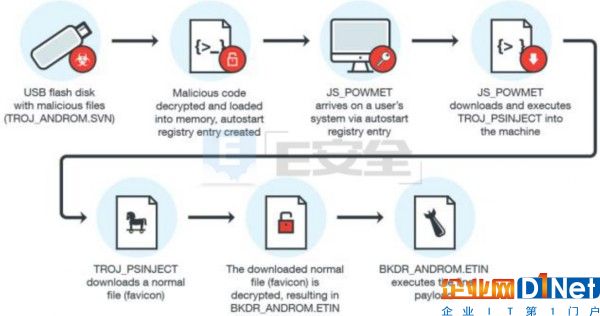

趨勢(shì)科技8月初分析了無(wú)文件后門 JS_POWMET,攻擊分子使用JS_POWMET.DE(濫用了各種合法功能的腳本)在目標(biāo)系統(tǒng)上以無(wú)文件形式安裝后門BKDR_ANDROM.ETIN。

起初,趨勢(shì)科技并不清楚威脅如何到達(dá)目標(biāo)設(shè)備,研究人員當(dāng)時(shí)猜想是用戶下載或由其它惡意軟件丟給目標(biāo)設(shè)備。

最近,趨勢(shì)科技研究發(fā)現(xiàn)之前的猜想是錯(cuò)誤的,JS_POWMET竟然是通過U盤感染目標(biāo)。

無(wú)文件后門 JS_POWMET技術(shù)細(xì)節(jié)U盤包含兩個(gè)惡意文件( 趨勢(shì)科技檢測(cè)為TROJ_ANDROM.SVN),如下:

addddddadadaaddaaddaaaadadddddaddadaaaaadaddaa.addddddadadaaddaaddaaaadadddddadda

IndexerVolumeGuid

U盤中的autorun.inf 文件可能被修改運(yùn)行上述第一個(gè)文件,該文件能解密第二個(gè)文件的內(nèi)容,這兩個(gè)文件之后載入內(nèi)存運(yùn)行。解密器的文件名充當(dāng)該實(shí)例中的加密密鑰,被感染系統(tǒng)上實(shí)際并未保存文件。

解密代碼負(fù)責(zé)創(chuàng)建自動(dòng)啟動(dòng)注冊(cè)表項(xiàng)。趨勢(shì)科技指出,感染的最終結(jié)果是安裝后門BKDR_ANDROM.ETIN。

感染鏈

研究人員強(qiáng)調(diào)了兩點(diǎn)第一,Windows版本不同,過程會(huì)有差異,Windows 10的過程相對(duì)簡(jiǎn)單:創(chuàng)建注冊(cè)表項(xiàng),下載并在被感染系統(tǒng)上執(zhí)行后門。然而Windows 10之前的Windows版本會(huì)多一個(gè)步驟:第二個(gè)后門(趨勢(shì)科技檢測(cè)為BKDR_ANDROM.SMRA)會(huì)丟在 %AppData%文件夾中,其文件名為ee{8 random characters}.exe,同時(shí)還會(huì)在用戶啟動(dòng)文件夾中創(chuàng)建快捷方式,確保第二個(gè)后門自動(dòng)執(zhí)行。

第二,創(chuàng)建的注冊(cè)表項(xiàng)中包含的URL不同:其中一個(gè)URL用于Windows 10,而另一個(gè)用于Windows 10之前的版本。雖然研究人員未發(fā)現(xiàn)實(shí)際行為有任何不同之處,但攻擊者可能會(huì)根據(jù)用戶的操作系統(tǒng)發(fā)起不同的攻擊。

目前尚不清楚第二個(gè)后門安裝相對(duì)簡(jiǎn)單的原因,有可能是為了轉(zhuǎn)移注意力,因?yàn)橄啾鹊谝粋€(gè)無(wú)文件后門,研究人員或用戶更容易發(fā)現(xiàn)第二個(gè)后門,然而移除第二個(gè)后門可能會(huì)讓第一個(gè)更隱秘的無(wú)文件威脅不易被發(fā)現(xiàn)。

此類攻擊相關(guān)的SHA-256哈希如下:

24bc305961cf033f78bc1a162c41a7c1a53836a6ccbb197a5669b5f8a9f5251d

89dd71692bce3bb51a053570eb87fb5a9b5e1513fc1741f51b785e1137bd3cd1

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)