BankBot木馬正濫用Android輔助功能(Accessibility),試圖安裝未經(jīng)用戶許可的惡意程序。

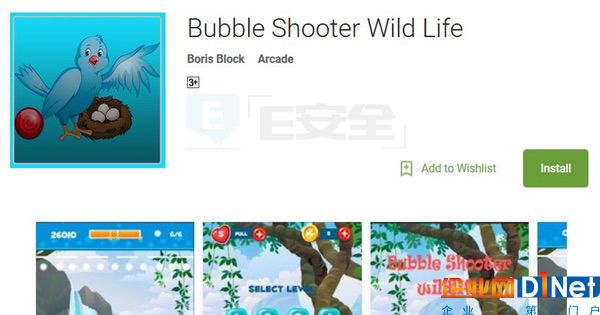

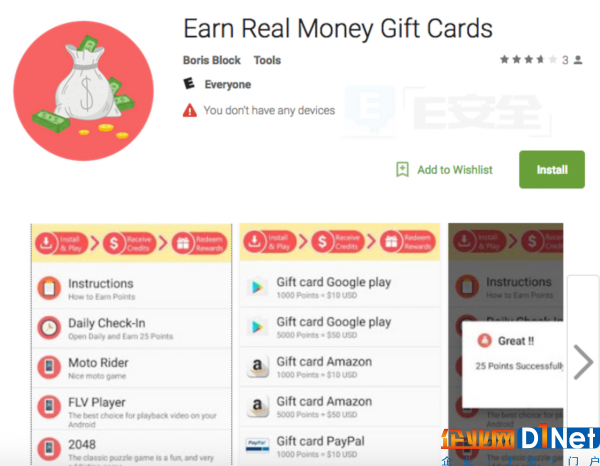

BankBot木馬隱藏在Google Play 上兩個應(yīng)用程序中,應(yīng)用 “Bubble Shooter Wild Life”宣稱是一款“趣味橫生”的手機(jī)游戲;應(yīng)用 “Earn Real Money Gift Cards”則聲稱用戶可免費(fèi)賺取現(xiàn)金禮品卡。

目前,這兩款應(yīng)用程序的安裝次數(shù)已近5000次。

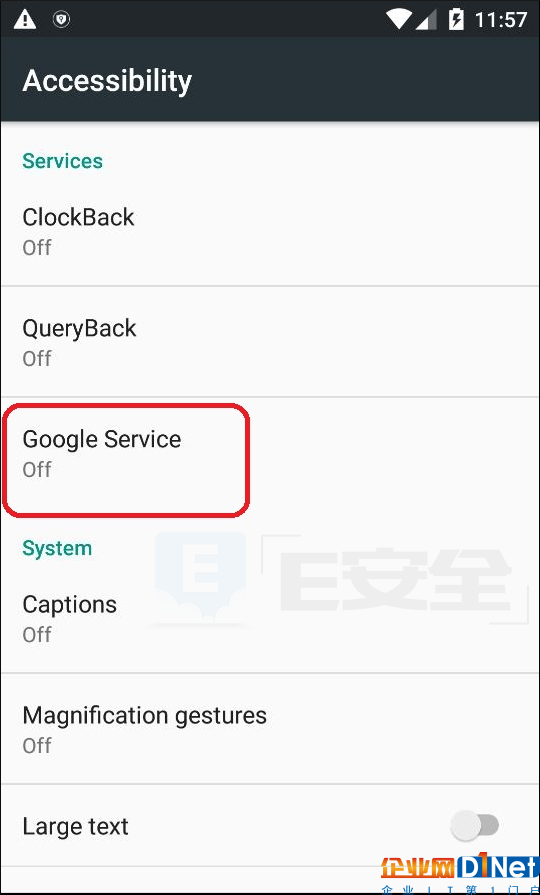

8月21日,Zscaler威脅研究人員分析應(yīng)用“Bubble Shooter Wild Life”后發(fā)現(xiàn),這款應(yīng)用使用混淆器技術(shù)隱藏惡意目的。被解密的字符串顯示,這款應(yīng)用啟動時會請求許可開啟“允許在其它應(yīng)用上顯示內(nèi)容”(Draw Over Other Apps)的功能。獲取許可后,向用戶顯示虛假信息欺騙用戶允許應(yīng)用程序啟用輔助功能之前,這款應(yīng)用會先等待20分鐘,從而有效避免安全檢測。

一旦授權(quán)成功,BankBot木馬會設(shè)法安裝a/sdcard/Download/app.apk file。

Zscaler研究人員高拉夫·辛德詳細(xì)闡述了這款木馬的活動:

這款惡意軟件濫用輔助功能自動安裝APK文件。BankBot首先會試圖直接安裝這個APK文件,但由于用戶禁用了“安裝未知來源的應(yīng)用”,安裝以失敗告終。因此,這款應(yīng)用程序會自行打開“設(shè)置”菜單,啟用“安裝未知來源的應(yīng)用”,之后重啟app.apk安裝過程,接受這款應(yīng)用的所有許可權(quán)限,并成功安裝應(yīng)用。

SfyLabs此后不久也檢測到了這兩款應(yīng)用,SfyLabs認(rèn)為這兩款應(yīng)用仍在開發(fā)階段,不久的將來可能會出現(xiàn)更多惡意版本。

此類攻擊提醒Android用戶僅安裝Google Play Store可信開發(fā)者發(fā)布的應(yīng)用程序,除此之外,還應(yīng)拒絕安裝任何發(fā)送非必要請求許可以訪問輔助功能的應(yīng)用。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號