最近的USENIX Security Symposium會議上,來自哥倫比亞大學一支專家團隊展示了一種新型攻擊方法“CLKscrew”,攻擊者可利用現代計算設備電源管理系統(Energy Management System)中的漏洞實施遠程攻擊,并竊取敏感數據。

移動設備電源更應警惕電源管理是現代計算機中的一項重要功能,尤其移動設備。電源管理有助于延長電池壽命,提高便捷性并降低成本,然而設計此類系統并非易事一樁,其中的功效與安全性往往會被忽略。

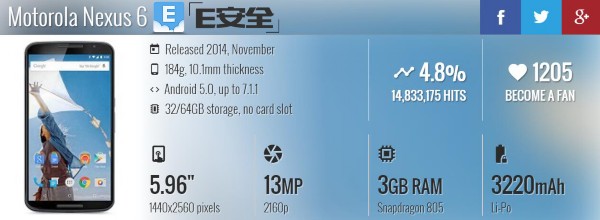

專家將ARMv7架構作為研究對象,使用了一款Nexus 6智能手機試驗后專家表示,CLKscrew攻擊可能也會對其它設備和架構奏效。研究人員分析的電源管理系統使用的是應用廣泛的動態電壓頻率調整(DVFS)技術。

CLKscrew攻擊展示了遠程黑客如何將惡意內核驅動加載到目標設備,利用DVFS中的安全漏洞入侵ARM Trustzone(ARM信任區)。

專家演示了攻擊者如何使用這種方法提取ARM Trustzone的加密密鑰,并將自簽名代碼加載到信任區提升特權。

研究人員認為這類攻擊比物理訪問設備更有效,因為這類攻擊可遠程實現,并能繞過物理攻擊的諸多要求和限制。

設計缺陷研究人員在研究報告中寫到,CLKscrew攻擊只是冰山一角,電源優化技術中可能存在更多安全漏洞,例如電壓與頻率島的分布式控制、近閾值/亞閾值優化等。

研究人員指出,分析表明簡單、單一、零散的修復方式無法完全防止CLKscrew式的攻擊。許多設計決定可能會帶來攻擊風險,換句話講,根本原因不是具體的硬件或軟件漏洞,而是一系列經過深思熟慮、但缺乏安全考量的設計決策。

京公網安備 11010502049343號

京公網安備 11010502049343號