近期,美國(guó)核電站遭遇網(wǎng)絡(luò)攻擊。美國(guó)核監(jiān)管委員會(huì)(Nuclear Regulatory Commission,NRC)和核行業(yè)不止對(duì)這一消息做出了反應(yīng),同時(shí)還在關(guān)注網(wǎng)絡(luò)威脅。9.11恐怖襲擊發(fā)生后,NRC在監(jiān)管要求中加入核工業(yè)的網(wǎng)絡(luò)安全保護(hù)措施。迄今為止媒體報(bào)道的黑客行動(dòng)似乎涉及的是核電站的非關(guān)鍵系統(tǒng)。

相比15年前,如今人們能更好地保護(hù)自身免受網(wǎng)絡(luò)攻擊,但卻無(wú)法完全避免遭遇越來(lái)越頻繁及復(fù)雜的網(wǎng)絡(luò)入侵。

美國(guó)核電站網(wǎng)絡(luò)安全歷史NRC很久以前就已制定了規(guī)則,要求核電站所有者采取措施保護(hù)設(shè)施免遭入侵者和/或內(nèi)部人員破壞。

2001年,9.11恐怖襲擊之后,NRC發(fā)布了一系列命令,要求升級(jí)安全要求。

2002發(fā)布的命令包括旨在解決網(wǎng)絡(luò)安全漏洞的措施。

2003年4月,NRC發(fā)布命令要求核電站所有者確定將防御的網(wǎng)絡(luò)攻擊特征。

這些命令對(duì)核電站所有者提出了網(wǎng)絡(luò)安全監(jiān)管要求。為了幫助核電站所有者更好地理解如何達(dá)到NRC的預(yù)期要求,NRC發(fā)布的監(jiān)管要求如下:

2004年10月:NUREG/CR-6847 “美國(guó)核電站網(wǎng)絡(luò)安全自我評(píng)估方法”;

2010年1月: 監(jiān)管指南5.71“核設(shè)施網(wǎng)絡(luò)安全計(jì)劃”;

2012年6月:NUREG/CR-7117,“安全網(wǎng)絡(luò)設(shè)計(jì)”;

2014年11月:NUREG/CR-7141“NRC核電反應(yīng)堆網(wǎng)絡(luò)安全監(jiān)管框架”。

此外,核能源研究所制定了NEI-08-09“核電反應(yīng)堆網(wǎng)絡(luò)安全計(jì)劃”。

第一步: NANA需要的新縮略詞NANA是核電行業(yè)在網(wǎng)絡(luò)安全法規(guī)中邁出的關(guān)鍵一步。NANA的全稱為“Need A New Acronym”。核工業(yè)及其監(jiān)管者需在公眾場(chǎng)合談?wù)摚娮詈貌灰@些專業(yè)縮略詞,因此縮略詞是公開(kāi)討論的基本要素。許多NRC全職員工搜尋新的縮略詞,但這種工作產(chǎn)生了關(guān)鍵數(shù)字資產(chǎn)(Critical Digital Assets,CDA)。創(chuàng)建縮略詞是最佳選擇,即使有人解開(kāi)了縮略詞代表的完整單詞,但單詞并不會(huì)透露太多其中的含義。

在NCDA、CAA和NCAA之中發(fā)現(xiàn)CDA有了縮略詞武裝,下一步是從非關(guān)鍵數(shù)字資產(chǎn)(NCDA)、關(guān)鍵模擬資產(chǎn)(CAA)和非關(guān)鍵模擬資產(chǎn)(NCAA)中區(qū)分關(guān)鍵數(shù)字資產(chǎn),這種做法分三步進(jìn)行:

步驟一:清點(diǎn)核電站的數(shù)字資產(chǎn)

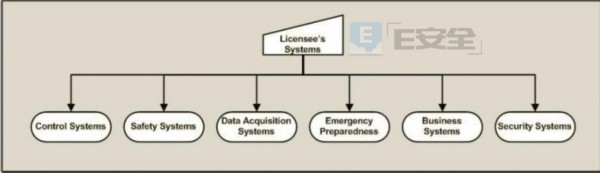

NRC將核電站的數(shù)字資產(chǎn)分為下圖6個(gè)分類中:

安防系統(tǒng)包括控制核電站內(nèi)關(guān)鍵領(lǐng)域訪問(wèn)權(quán)的計(jì)算機(jī),檢測(cè)非授權(quán)訪問(wèn)的傳感器,以及監(jiān)控限制區(qū)的攝像頭。

業(yè)務(wù)系統(tǒng)包括允許工作人員訪問(wèn)PDF版本的程序、手冊(cè)以及工程報(bào)告的計(jì)算機(jī)。

緊急預(yù)備系統(tǒng)包括向站外官員通知核電站條件的數(shù)字設(shè)備。

數(shù)字采集系統(tǒng)包括監(jiān)控核電站參數(shù)的傳感器,以及將信息傳遞至儀表、控制室指示器以及核電站過(guò)程控制計(jì)算機(jī)的設(shè)備。

安全系統(tǒng)可能包括檢測(cè)高溫和煙霧,以及自動(dòng)啟動(dòng)滅火系統(tǒng)的設(shè)備。

控制系統(tǒng)包括管理主渦輪運(yùn)行或調(diào)節(jié)蒸汽發(fā)生器(壓水反應(yīng)堆)或反應(yīng)堆壓力容器(沸水反應(yīng)堆)給水流量率的過(guò)程控制器。

第一步需要所有者清點(diǎn)核電站的數(shù)字資產(chǎn)

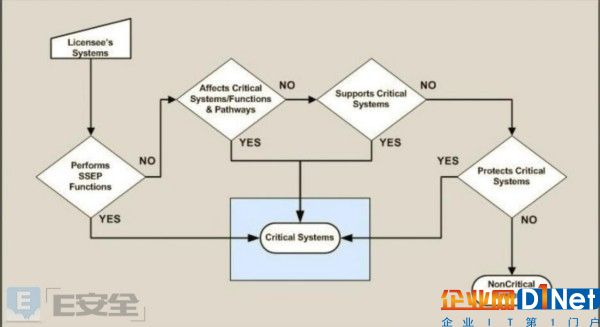

步驟二:篩選非關(guān)鍵系統(tǒng)和關(guān)鍵系統(tǒng)

下圖說(shuō)明關(guān)鍵系統(tǒng)的評(píng)估過(guò)程,以確定關(guān)鍵系統(tǒng)。首先要確定數(shù)字資產(chǎn)是否執(zhí)行安防、安全或緊急預(yù)備(SSEP)功能。如果答案是否定的,評(píng)估將確定數(shù)字資產(chǎn)是否影響、支持或保護(hù)關(guān)鍵系統(tǒng)。如果所有答案均是肯定的,即確定為關(guān)鍵系統(tǒng);如果所有答案都是否定的,則為非關(guān)鍵系統(tǒng)。

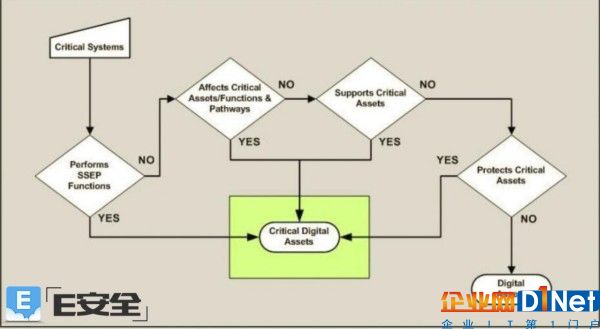

步驟三:篩選NCDA和CDA

下圖闡明說(shuō)明確定關(guān)鍵數(shù)字資產(chǎn)的評(píng)估過(guò)程,以確定關(guān)鍵數(shù)字資產(chǎn)。首先決定關(guān)鍵系統(tǒng)是否執(zhí)行安防、安全或緊急預(yù)備(SSEP)功能。如果答案是否定的,評(píng)估將確定關(guān)鍵系統(tǒng)是否影響、支持或保護(hù)關(guān)鍵資產(chǎn)。如果所有答案均是肯定的,關(guān)鍵系統(tǒng)即為關(guān)鍵數(shù)字資產(chǎn);如果所有答案均是否定的,關(guān)鍵系統(tǒng)即為非關(guān)鍵數(shù)字資產(chǎn)。

其余步驟

一旦識(shí)別出CDA,NRC要求所有者使用深度防御策略保護(hù)工作人員和公眾免受網(wǎng)絡(luò)攻擊。深度防御保護(hù)層如下:

快速檢測(cè)并響應(yīng)網(wǎng)絡(luò)攻擊。

緩解網(wǎng)絡(luò)攻擊的不利結(jié)果。

恢復(fù)網(wǎng)絡(luò)攻擊影響的CDA。

糾正網(wǎng)絡(luò)攻擊利用的漏洞。

不可低估內(nèi)部人員的破壞力NRC多年前制定了網(wǎng)絡(luò)安全監(jiān)管要求。NRC的檢查員評(píng)估核電站所有者采取措施的有效性。因此,美國(guó)核工業(yè)不必迅速制定免受網(wǎng)絡(luò)攻擊的保護(hù)措施以應(yīng)對(duì)近期的入侵和攻擊事件,而是確保必需的保護(hù)措施盡量有效部署到位。

不幸的是,數(shù)字技術(shù)還能擴(kuò)大內(nèi)部人員帶來(lái)的潛在危害。NRC的安全法規(guī)長(zhǎng)期以來(lái)認(rèn)識(shí)到內(nèi)部人員本身或與入侵者勾結(jié)帶來(lái)的破壞力。數(shù)字技術(shù)可能會(huì)讓內(nèi)部人員攻擊多個(gè)CDA。內(nèi)部人員還能為外部不法分子提供密碼,免于自己卷入入侵和被發(fā)現(xiàn)的麻煩。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)