目前在全球范圍內有近1.12億的互聯汽車,汽車網絡安全的全球市場預計將成倍增長,至2024年收入將接近50億美元。

互聯汽車:指那些有互聯網,通過遠程連接,內置一個調制解調器或一個配對設備,如移動電話或其他設備的車輛。

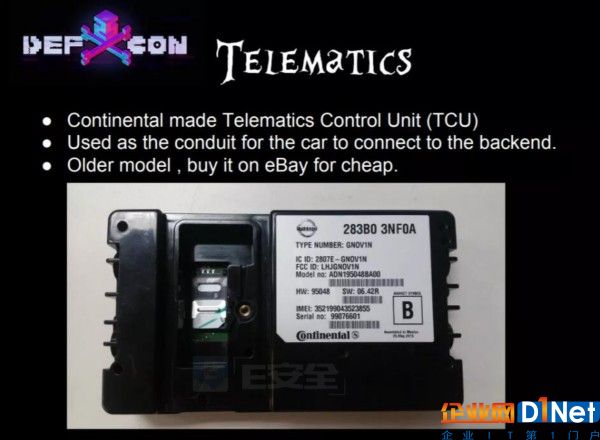

三位安全研究人員發現由Continental AG公司(德國大陸集團,全球500強,是世界領先的汽車配套產品供應商之一。)生產的遠程信息處理控制單元(簡稱TCU)存在安全漏洞,且已經影響到使用該TCU的寶馬、福特、英菲尼迪以及日產(NISSAN )等品牌的多款車型。

相關研究人員為來自McAfee公司高級威脅研究小組的麥基·什卡托夫、杰西·邁克爾以及奧萊克山卓·巴扎紐克(@jessemichael、@HackingThings、@ABazhaniuk)。該研究小組在本屆DEF CON安全大會上發表了這項發現。

TCU漏洞:CVE-2017-9633、CVE-2017-9647此次曝光的TCU屬于車輛之間用于數據傳輸的2G調制解調器,其能夠實現車輛與遠程管理工具(例如Web面板以及移動應用程序)之間的通信。

該研究小組發現的兩項安全漏洞會影響到使用S-God 2(PMB 8876)蜂窩基帶芯片組的TCU。

漏洞A:編號CVE-2017-9647,是涉及TCU內AT通信處理組件的基于堆棧緩沖區溢出漏洞。該漏洞可能由以物理方式訪問車輛的攻擊者加以利用。

漏洞B:編號CVE-2017-9633,存在于臨時移動用戶身份(簡稱TMSI)機制當中,可能被攻擊者用于訪問并控制內存。該漏洞允許攻擊者以遠程方式利用。

以下為相關說明:

“基于堆棧的緩沖區溢出漏洞CWE-121:攻擊者以物理方式接入該TCU,并可利用AT命令處理機制中存在的緩沖區溢出條件在該TCU的基帶無線電處理器上執行任意代碼。”

“內存緩沖區邊界內不受限操作CWE-119:這項存在于臨時移動用戶身份(簡稱TMSI)機制中的安全漏洞可能允許攻擊者訪問并控制內存。這可能允許其在TCU的基帶無線電處理器上以遠程方式執行代碼。”

ICS-CERT此前還曾發布一項針對Continental AG公司英飛凌S-Gold 2(PMB 8876)芯片組的安全漏洞警告。

ICS-CERT在發布的警告中指出:

“成功利用這些漏洞可能允許遠程攻擊者執行任意代碼,并使其得以禁用車輛中的信息娛樂系統并影響到車輛的正常功能。根據受影響汽車制造商的說明,這些漏洞并不會直接影響到車輛的關鍵性安全功能。”

受影響的車型以下為采用此款TCU的具體車型:

一、寶馬2009年至2010年期間多款車型。

二、福特福特通過編程方式更新2G調制解調器的作法近年來得以廣泛普及,因此受漏洞影響的僅限配備這種陳舊技術的P-HEV車型,且數量比較有限。

三、英菲尼迪英菲尼迪 2013 JX35

英菲尼迪 2014-2016 QX60

英菲尼迪 2014-2016 QX60 Hybrid

英菲尼迪 2014-2015 QX50

英菲尼迪 2014-2015 QX50 Hybrid

英菲尼迪 2013 M37/M56

英菲尼迪 2014-2016 Q70

英菲尼迪 2014-2016 Q70L

英菲尼迪 2015-2016 Q70 Hybrid

英菲尼迪 2013 QX56

英菲尼迪 2014-2016 QX 80

四、日產(NISSAN )2011-2015 聆風

根據受影響汽車制造商的說法,上述安全漏洞只能被用于訪問車載信息娛樂系統。

日產(NISSAN )方面表示,其將以免費方式幫助一切受影響客戶禁用該2G調制解調器(TCU)。英菲尼迪公司也給出了同樣的解決方案。

而寶馬方面僅表示“將為受影響客戶提供服務措施”。

福特公司于2016年開始即全面禁用一切2G調制解調器裝置。

京公網安備 11010502049343號

京公網安備 11010502049343號