FireEye作為曾經全球最大的互聯網安全公司、安全界的神話之一,昨日(7月31日)卻被曝出旗下位于弗吉尼亞州的Mandiant公司一位高級威脅情報分析師的個人電腦被黑客組織入侵,并滲透進公司內網獲取大量機密資料。

一個自稱“31337”(E安全注:當黑客編寫漏洞開發程序時,他們通常會留下一個簽名,其中最聲名狼藉的一個就是elite。如果將eleet轉換成數字,它就是31337,而當它是指他們的能力時,elite=eleet,表示精英。)的黑客組織表示他們作為黑帽黑客,沒有人理解到攻破高度安全的網絡并繞過目標網絡當中部署的每一種現有安全措施所需要的奉獻精神。該黑客組織聲稱自己的行為并非出于經濟目的,而是為了達成他人無法達成的高度,并享受由此給對方帶來的痛苦。然而一次又一次,總會有安全專家站出來希望對這種心理進行病態解讀,并把他們的入侵計劃描述得如地獄一般邪惡。

“31337”一直試圖躲避這些腦回路精奇的“分析師”,避免“分析師”利用攻擊痕跡追蹤到他們并借此證明“分析師”比他們更為出色。

現在,“31337”想要打破這種被動局面!于是該黑客組織發起了名為#LeakTheAnalyst的網絡攻擊行動,通過Facebook、領英以及Twitter等對“分析師”進行追蹤,獲取分析師們所擁有的一切資料信息及實際物理地址,并在網絡安全領域徹底踐踏他們的尊嚴。在#LeakTheAnalyst行動當中,“31337”的座右銘是:

如果他們要把我們送進地獄,那我們就要搶先一步把地獄帶到他們身邊; 否則一切都將太遲……

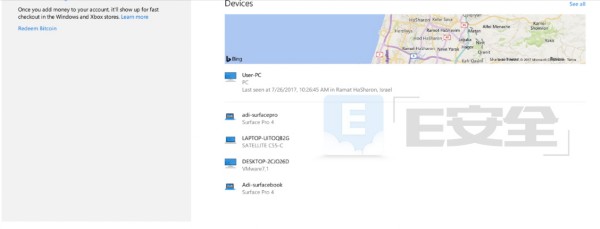

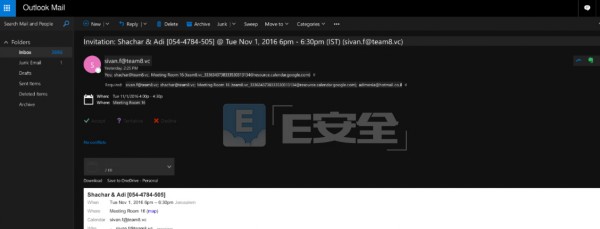

“31337”入侵Mandiant“31337”發表聲明稱,此次行動是自2016年起通過入侵Mandiant公司一位名叫艾迪·普瑞茨(Adi Peretz)的高級威脅情報分析工程師電腦獲取了大量內部資料,其中包含內部郵件數據、網絡拓撲結構,還有Mandiant FireEye WebEx、Mandiant FireEye JIRA、員工電子郵件、Amazon帳戶的部分內部文件。該黑客組織表示控制這名工程師的電腦已長達一年,還對其進行GPS跟蹤。

目標:Mandiant、FieEye、各位高層人物

初始訪問:2016年

最終訪問:2017年

受害者1號資料:姓名: 艾迪·普瑞茨(Adi Peretz)

行動代號:肌肉先生(Mr. Muscle,又稱FatFuck)

職位:Mandiant公司高級威脅情報分析師

一級目標:Chrome瀏覽器、火狐瀏覽器、Windows

潛在二級目標:

Outlook聯系人(HVT)

以色列總理辦公室

Mandiant公司

FireEye公司內部網絡

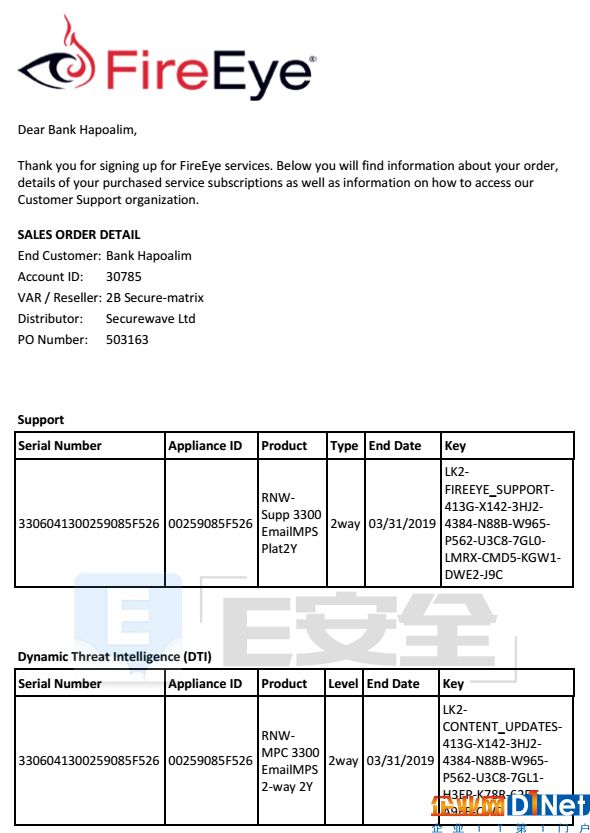

Hapoalim銀行

領英聯系人

第三方承包商

未來事件:7月25日——艾迪對諾華公司進行人力資源面試(可能已被取消:))

入侵深度:

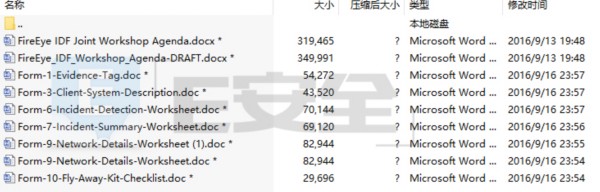

Mandiant公司內部網絡及其客戶數據已經被入侵(可能分別進行泄露)

憑證(Mandiant-FireEye文檔、Mandiant-FireEye WebEx、Mandiant-FireEye JIRA、員工電子郵件、Amazon帳戶、領英帳號以及利用這些帳戶可能獲取到的更多信息:))

全面訪問受害者的領英個人資料

全面訪問受害者的實時帳戶(包括全面控制其個人Windows設備、2016年至2017年期間追蹤受害者在線GPS位置、OneDrive、官方日歷活動、聯系人、帳單地址(愛爾蘭與以色列))

Paypal發票

泄露信息:

受害者的地理位置

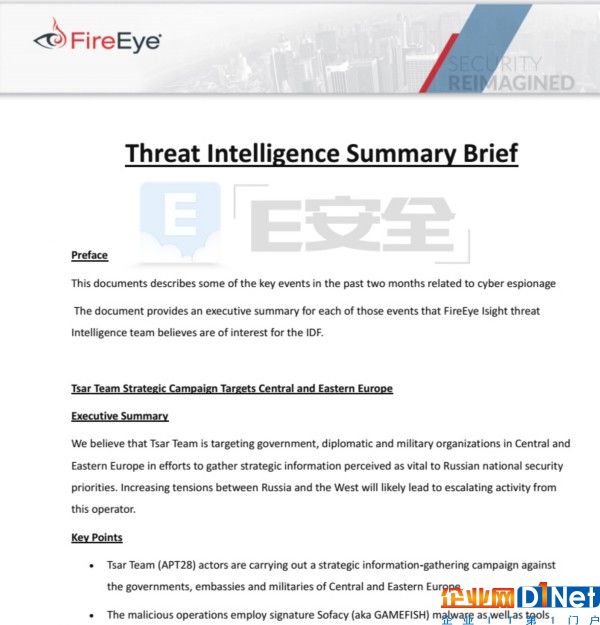

機密文件

憑證

個人密碼模式

完整的業務與個人電子郵件轉儲

FireEye許可

個人聯系人

FireEye 工作表

網絡拓撲圖(可能來自FireEye公司核心分析實驗室)

領英聯系人(潛在二級目標)

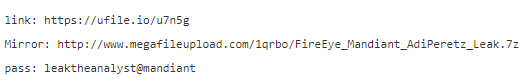

更多機密文件還未披露該黑客組織在聲明中透露其手中還握有該公司更多的“關鍵性機密文件”、以及(可能是 FireEye 核心分析實驗室的)網絡拓撲圖,并表示之后將單獨公布 Mandiant 內部網絡及其客戶數據。

Fireeye的初步回應根據初步分析,多位獨立分析師表示,目前尚沒有任何證據能夠證明Mandiant(Fireeye)公司有任何一臺設備確實遭遇入侵。

卡巴斯基實驗室公司研究人員埃杜·諾爾(Ido Naor)評論稱:

“#leakTheAnalyst行動中只有一臺工作站似乎受到感染,且此泄露的內容不會對Mandiant的核心資產造成任何損害。”

研究人員漢納·納坦(Hanan Natan)也贊同稱:

“目前的#leakTheAnalyst轉儲內容中并未包含任何Mandiant公司網絡遭遇入侵的確切證據。”

作為回應,FireEye公司發布了一項初步聲明,指責社交媒體泄露其敏感信息。

我們看到Mandiant公司員工的社交媒體帳號遭遇入侵的相關報道。我們立即對這一情況進行調查,并采取步驟以限制進一步信息泄露。我們的調查仍在繼續,但到目前為止,我們還沒有發現FireEye或者Mandiant的業務系統受到威脅。

關于Mandiant創始人系特工出身,曾效力于五角大樓2004年,美國空軍情報中心退役軍官凱文·曼迪亞(Kevin Mandia)在弗吉尼亞州創辦了Red Cliff Consulting(赤壁顧問公司),隨后在2006年更名為現在的Mandiant。

它的“秘密武器”就是對威脅情報的預知能力,以及能夠知曉公司在哪、如何,被破解的能力,這讓Mandiant成為了美國第一家以快速反應為核心競爭力的安全公司。

凱文·曼迪亞有20年的信息安全從業經歷,最重要的是,他的職業生涯開端是在美國空軍:五角大樓第七通信部計算機安全官員。之后,凱文·曼迪亞又以特工身份加入了美國空軍特別調查辦公室(AFOSI),擔任網絡犯罪偵查員。在企業領域,他曾效力于軍工巨頭洛克希德 馬丁以及McAfee。

Mandiant:一家開在中情局附近的安全公司與扎堆在美國西海岸的科技公司不同的是,Mandiant公司位于弗吉尼亞州的亞歷山大市,距離美國著名的“國營情報機構”——中央情報局僅20英里,不到半小時的車程,位于費爾法克斯縣的中情局離亞歷山大市距離是比較近的。弗吉尼亞州毗鄰哥倫比亞特區,是美國眾多政府機構的駐地。

此外,從聯邦調查局查詢到的文檔也說明Mandiant是一家具備“參與執法活動資格”的公司。在這份文件中,FBI向參與某案偵辦數家私人機構致謝,其中包括Mandiant。

2013年2月19日,Mandiant公布了指責中國軍方黑客襲擊141家企業的細節追蹤報告,指證稱中國軍方竊取了這些企業的商業機密。

2013年12月30日,安全廠商FireEye以總價值10億美元的股票和現金收購了Mandiant安全公司。

相關資料

(E安全提示,下載有風險,請注意保護自身網絡安全!)

貓捉老鼠,乃“一物降一物”,但為什么老鼠能戲弄貓呢?答案是,老鼠研究了貓,發現了貓的弱點。

京公網安備 11010502049343號

京公網安備 11010502049343號